Servidores VMware ESXi atingidos pelo novo ransomware SEXi

O data center e provedor de hospedagem chileno IxMetro Powerhost sofreu um ataque cibernético nas mãos de uma nova gangue de ransomware conhecida como SEXi, que criptografou os servidores e backups VMware ESXi da empresa.

PowerHost é uma empresa de data center, hospedagem e interconectividade com localizações nos EUA, América do Sul e Europa.

Na segunda-feira, a divisão chilena da PowerHost, IxMetro, alertou os clientes que sofreu um ataque de ransomware na manhã de sábado que criptografou alguns dos servidores VMware ESXi da empresa que são usados para hospedar servidores virtuais privados para clientes.

Os clientes que hospedam seus sites ou serviços nesses servidores estão atualmente fora do ar enquanto a empresa tenta restaurar terabytes de dados de backups.

Na última atualização, a PowerHost pediu desculpas aos clientes, alertando que pode não ser possível restaurar os servidores, pois os backups também foram criptografados.

Ao tentar negociar com os agentes da ameaça para receber uma chave de descriptografia, a gangue de ransomware exigiu dois bitcoins por vítima, o que o CEO da PowerHost diz que equivaleria a US$ 140 milhões.Desde o início da edição, temos estado em contacto e colaborado com várias agências de segurança em vários países para determinar se tinham conhecimento deste ransomware. Todas as informações que reunimos indicam que se trata de novas variantes com um nível de danos muito elevado. Pessoalmente, negociei com o sequestrador, que exigiu uma quantidade exorbitante de bitcoins por cliente: 2 BTC para cada, o que totalizou cerca de 140 milhões. No entanto, mesmo que conseguíssemos reunir a quantia necessária, isso realmente nos ajudaria? A recomendação unânime de todas as agências de aplicação da lei é não negociar, pois em mais de 90% dos casos os criminosos simplesmente desaparecem após o pagamento.❖ Ricardo Rubem, CEO da PowerHost.

Para clientes VPS afetados pelo ataque e que ainda possuem conteúdo de seu site, a empresa está se oferecendo para configurar um novo VPS para que os clientes possam colocar seus sites online novamente.

O novo ransomware SEXi

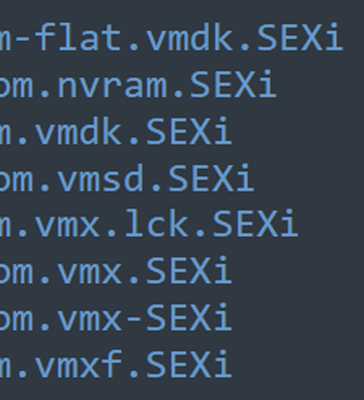

De acordo com o pesquisador de segurança cibernética da CronUp, Germán Fernández , o PowerHost foi atacado usando um novo ransomware que anexa a extensão .SEXi e descarta notas de resgate chamadas SEXi.txt.

Os ataques conhecidos dos atores da ameaça só foram vistos visando servidores VMWare ESXi até agora, razão pela qual a operação de ransomware escolheu o nome ‘SEXi’, que é um jogo de palavras com ‘ESXi’.

Source: Germán Fernández

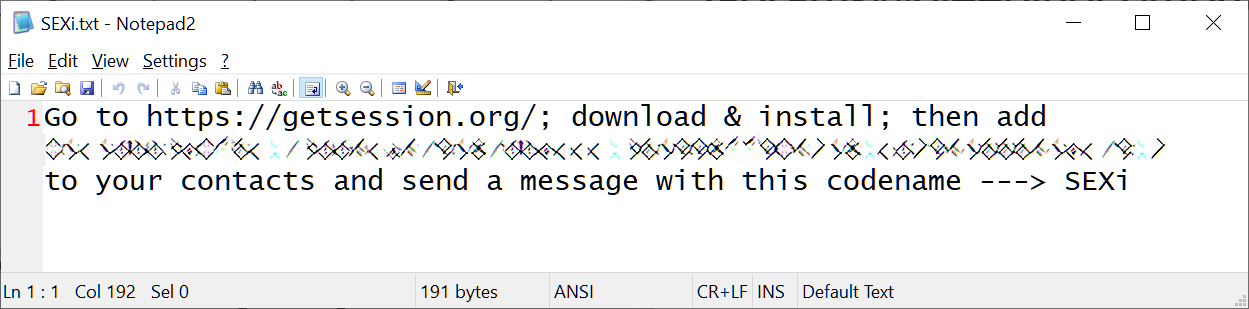

Quanto à infraestrutura da operação do ransomware, não há nada de especial no momento. As notas de resgate contêm simplesmente uma mensagem solicitando às vítimas que baixem o aplicativo de mensagens Session e entrem em contato com elas no endereço listado.

Fonte: BleepingComputer

Embora o BleepingComputer não tenha conseguido encontrar uma amostra do criptografador ransomware SEXi, o instrutor SANS Will Thomas encontrou outras variantes que estão em uso desde fevereiro de 2024.

Essas variantes usam os nomes SOCOTRA, FORMOSA e LIMPOPO, com o criptografador LIMPOPO [ VirusTotal ] anexando a extensão .LIMPOPO aos arquivos criptografados.

Não está claro por que os criptografadores usam esses nomes, mas SOCOTRA é uma ilha do Iêmen, FORMOSA é uma república que existiu na ilha de Taiwan em 1895 e LIMPOPO é uma província sul-africana.

As notas de resgate nessas amostras e os ataques SEXi compartilham o ID de contato da sessão, portanto não há nada exclusivo por vítima nas notas de resgate de todas essas campanhas.

A partir da amostra LIMPOPO compartilhada por Thomas, podemos ver que eles foram criados usando o código-fonte vazado do ransomware Babuk , que foi usado por inúmeras gangues de ransomware para criar criptografadores ESXi.

O BleepingComputer ainda não viu um criptografador do Windows usado nas novas campanhas.

Além disso, não se sabe se os invasores estão roubando dados para extorquir empresas em ataques de dupla extorsão por meio de sites de vazamento de dados. No entanto, como esta é uma operação de ransomware muito nova, isso pode mudar a qualquer momento.

Atualização 04/04/24: Adicionadas mais informações sobre amostras detectadas.