Malware Androxgh0st compromete servidores em todo o mundo por ataque de botnet

A Veriti Research expõe o aumento dos ataques Androxgh0st, explorando CVEs e construindo botnets para roubo de credenciais. Corrija sistemas, monitore shells da web e use análise comportamental para se proteger.

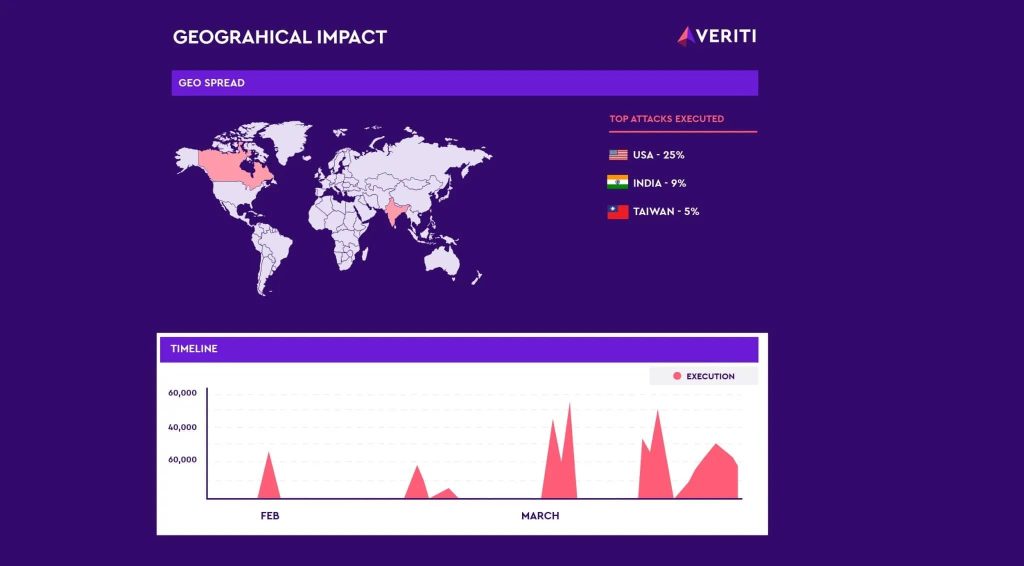

A Veriti Research descobriu um aumento nos ataques de operadores da família de malware Androxgh0st, descobrindo mais de 600 servidores comprometidos principalmente nos EUA, Índia e Taiwan.

De acordo com a postagem no blog da Veriti, o adversário por trás do Androxgh0st teve seu servidor C2 exposto, o que poderia permitir um contra-ataque, revelando os alvos afetados. Os pesquisadores então passaram a alertar as vítimas.

Outras pesquisas revelaram que os operadores Androxgh0st estão explorando vários CVEs, incluindo CVE-2021-3129 e CVE-2024-1709 para implantar um web shell em servidores vulneráveis, garantindo recursos de controle remoto. Além disso, as evidências sugerem web shells ativos associados ao CVE-2019-2725 .

Ator de ameaças Androxgh0st aumenta atividade

Hackread.com tem rastreado as operações do Androxgh0st desde que foi notado pela primeira vez em dezembro de 2022. O operador de malware é conhecido por implantar o ransomware Adhublika e foi observado anteriormente se comunicando com um endereço IP associado ao grupo Adhublika.

Os operadores Androxgh0st preferem explorar aplicativos Laravel para roubar credenciais de serviços baseados em nuvem como AWS, SendGrid e Twilio. Eles exploram vulnerabilidades em servidores web Apache e estruturas PHP, implantando webshells para persistência.

No entanto. seu foco recente parece ser a construção de botnets para explorar mais sistemas. Recentemente, o FBI e a CISA emitiram um comunicado conjunto de Consultoria de Segurança Cibernética (CSA), alertando sobre a Androxgh0st construindo uma botnet para realizar roubo de credenciais e estabelecer acesso backdoor.

No ano passado, a Cado Security Ltd. revelou os detalhes de um coletor de credenciais baseado em Python e uma ferramenta de hacking chamada Legion, ligada à família de malware AndroxGh0st. Legion foi projetado para explorar serviços de e-mail para abuso.

O caminho a seguir

A pesquisa da Veriti mostra a importância do gerenciamento proativo de exposição e da inteligência contra ameaças na segurança cibernética. As organizações devem atualizar regularmente suas medidas de segurança, incluindo gerenciamento de patches para vulnerabilidades conhecidas, forte monitoramento de implantação de web shell e ferramentas de análise comportamental para prevenir violações e proteger contra vulnerabilidades semelhantes.