Comentários do GitHub são usados para enviar malware por meio de repositório da Microsoft

Uma falha do GitHub, ou possivelmente uma decisão de design, está sendo abusada por agentes de ameaças para distribuir malware usando URLs associados a repositórios da Microsoft, fazendo com que os arquivos pareçam confiáveis.

Embora a maior parte da atividade de malware tenha sido baseada nas URLs do Microsoft GitHub, essa “falha” pode ser abusada em qualquer repositório público no GitHub, permitindo que os agentes de ameaças criem iscas muito convincentes.

Abusando do recurso de upload de arquivos do GitHub

Ontem, a McAfee divulgou um relatório sobre um novo carregador de malware LUA distribuído através do que parecia ser um repositório legítimo do Microsoft GitHub para o “C++ Library Manager para Windows, Linux e MacOS”, conhecido como vcpkg e a biblioteca STL .

Os URLs dos instaladores de malware, mostrados abaixo, indicam claramente que eles pertencem ao repositório da Microsoft, mas não encontramos nenhuma referência aos arquivos no código-fonte do projeto.

https://github[.]com/microsoft/vcpkg/files/14125503/Cheat.Lab.2.7.2.zip

https://github[.]com/microsoft/STL/files/14432565/Cheater.Pro.1.6.0.zip

Achando estranho que um repositório da Microsoft estivesse distribuindo malware desde fevereiro , o BleepingComputer investigou e descobriu que os arquivos não fazem parte do vcpkg, mas foram carregados como parte de um comentário deixado em um commit ou problema no projeto.

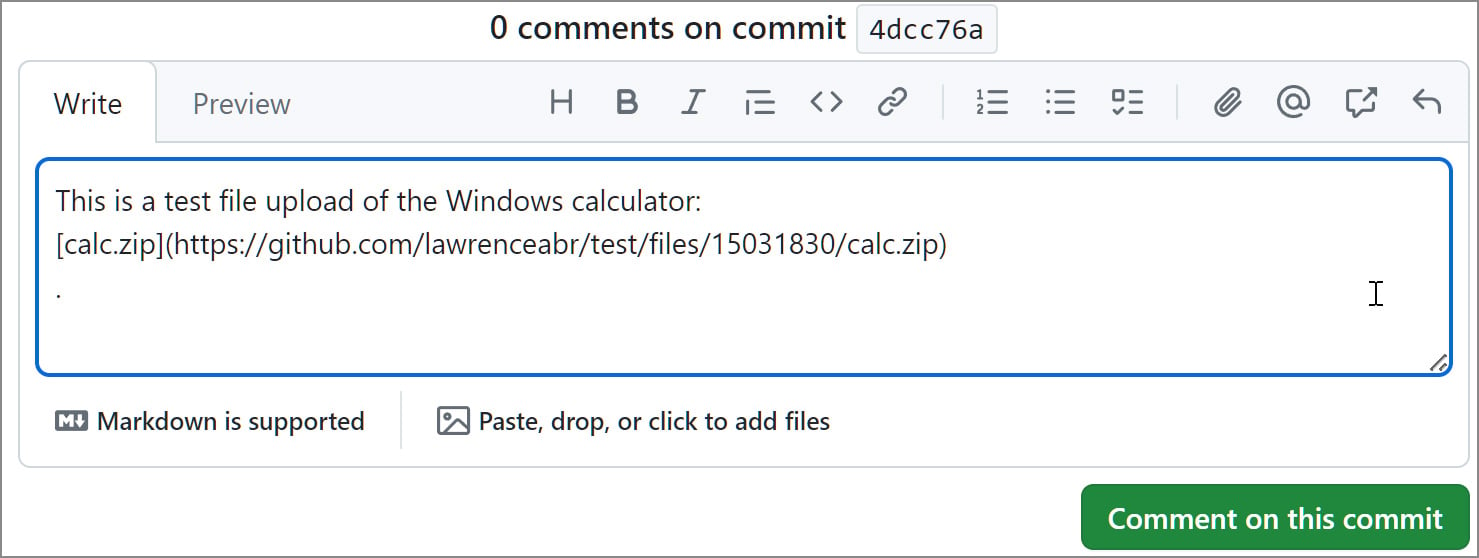

Ao deixar um comentário, um usuário do GitHub pode anexar um arquivo (arquivos, documentos, etc), que será carregado no CDN do GitHub e associado ao projeto relacionado usando uma URL exclusiva neste formato: ‘ https://www.github. com/{project_user}/{repo_name}/files/{file_id}/{file_name}. ‘

Para vídeos e imagens, os arquivos serão armazenados no /assets/caminho.

Em vez de gerar o URL após a publicação de um comentário, o GitHub gera automaticamente o link de download após você adicionar o arquivo a um comentário não salvo, conforme mostrado abaixo. Isso permite que os agentes de ameaças anexem seu malware a qualquer repositório sem que eles saibam.

Fonte: BleepingComputer

Mesmo se você decidir não postar o comentário ou excluí-lo depois de postado, os arquivos não serão excluídos do CDN do GitHub e os URLs de download continuarão funcionando para sempre.

Como a URL do arquivo contém o nome do repositório em que o comentário foi criado, e como quase todas as empresas de software usam o GitHub, essa falha pode permitir que os agentes da ameaça desenvolvam iscas extraordinariamente astutas e confiáveis.

Por exemplo, um agente de ameaça pode carregar um executável de malware no repositório do instalador de driver da NVIDIA que finge ser um novo driver que corrige problemas em um jogo popular. Ou um agente de ameaça pode enviar um arquivo em um comentário ao código-fonte do Google Chromium e fingir que é uma nova versão de teste do navegador da web.

Essas URLs também parecem pertencer aos repositórios da empresa, tornando-as muito mais confiáveis.

Infelizmente, mesmo que uma empresa descubra que seus repositórios são usados para distribuir malware, o BleepingComputer não conseguiu encontrar nenhuma configuração que permita gerenciar arquivos anexados aos seus projetos.

Além disso, você só pode proteger uma conta GitHub de ser abusada dessa forma e manchar sua reputação desativando comentários. De acordo com este documento de suporte do GitHub , você só pode desativar comentários temporariamente por no máximo seis meses por vez.

No entanto, restringir comentários pode impactar significativamente o desenvolvimento de um projeto, pois não permitirá que os usuários relatem bugs ou sugestões.

Sergei Frankoff, do serviço automatizado de análise de malware UNPACME, fez uma transmissão ao vivo no Twitch sobre esse bug no mês passado, dizendo que os agentes da ameaça estavam abusando ativamente dele.

Como parte de nossa pesquisa sobre esse bug, o BleepingComputer só conseguiu encontrar um outro repositório, httprouter , usado para distribuir malware dessa forma, e era o mesmo ‘Cheater.Pro.1.6.0.zip’ visto nos URLs da Microsoft.

No entanto, Frankoff disse ao BleepingComputer que eles descobriram uma campanha semelhante em março que utiliza o mesmo malware carregador LUA, chamado SmartLoader , disfarçado como o software de trapaça Aimmy.

Frankoff disse ao BleepingComputer que o SmartLoader é comumente instalado junto com outras cargas úteis, como o malware de roubo de informações RedLine.

BleepingComputer contatou o GitHub e a Microsoft na quinta-feira sobre esse abuso, mas não recebeu resposta.

No momento desta publicação, o malware que rouba informações ainda está sendo distribuído por meio de links associados ao repositório GitHub da Microsoft.

Atualização 21/04/24: O GitHub removeu o malware vinculado aos repositórios da Microsoft. No entanto, o malware associado ao httprouter e ao Aimmy ainda está acessível.