Ameaça de processo falso expõe sites de phishing Privnote

Um cibercriminoso que vem criando sites que imitam o serviço de mensagens autodestrutivas privnote.com expôs acidentalmente a amplitude de suas operações recentemente, quando ameaçou processar uma empresa de software.

Um cibercriminoso que vem criando sites que imitam o serviço de mensagens autodestrutivas privnote.com expôs acidentalmente a amplitude de suas operações recentemente, quando ameaçou processar uma empresa de software. A divulgação revelou uma rede lucrativa de sites de phishing que se comportam e se parecem com o Privnote real, exceto que quaisquer mensagens contendo endereços de criptomoeda serão automaticamente alteradas para incluir um endereço de pagamento diferente controlado pelos golpistas.

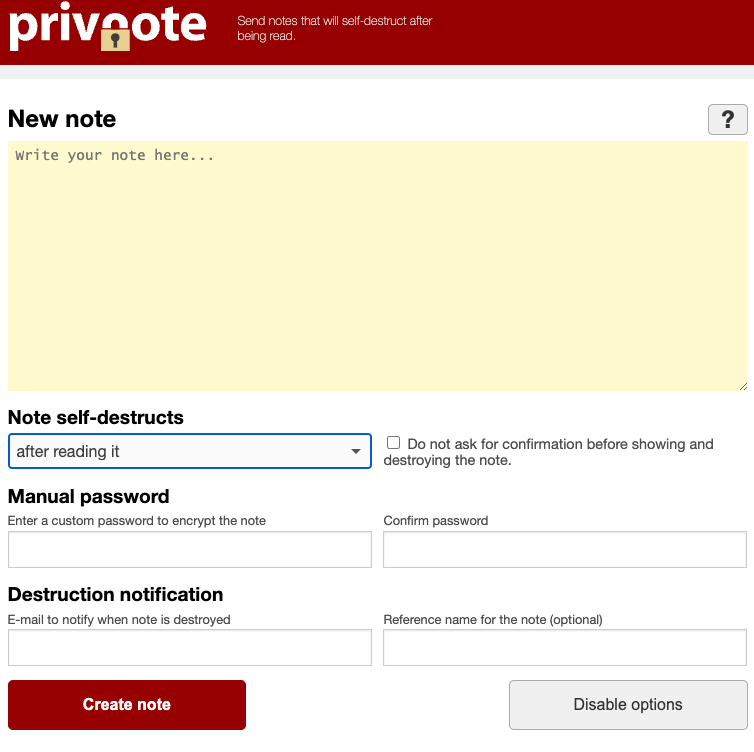

O verdadeiro Privatenote, em privatenote.com.

Lançado em 2008, o privnote.com emprega tecnologia que criptografa cada mensagem para que nem mesmo o próprio Privnote consiga ler seu conteúdo . E não envia nem recebe mensagens. Criar uma mensagem apenas gera um link. Quando esse link é clicado ou visitado, o serviço avisa que a mensagem desaparecerá para sempre após ser lida.

A facilidade de uso e a popularidade do Privnote entre os entusiastas da criptomoeda tornaram-no um alvo perene de phishers , que constroem clones do Privnote que funcionam mais ou menos como anunciado, mas também injetam silenciosamente seus próprios endereços de pagamento em criptomoeda quando é criada uma nota que contém carteiras criptografadas.

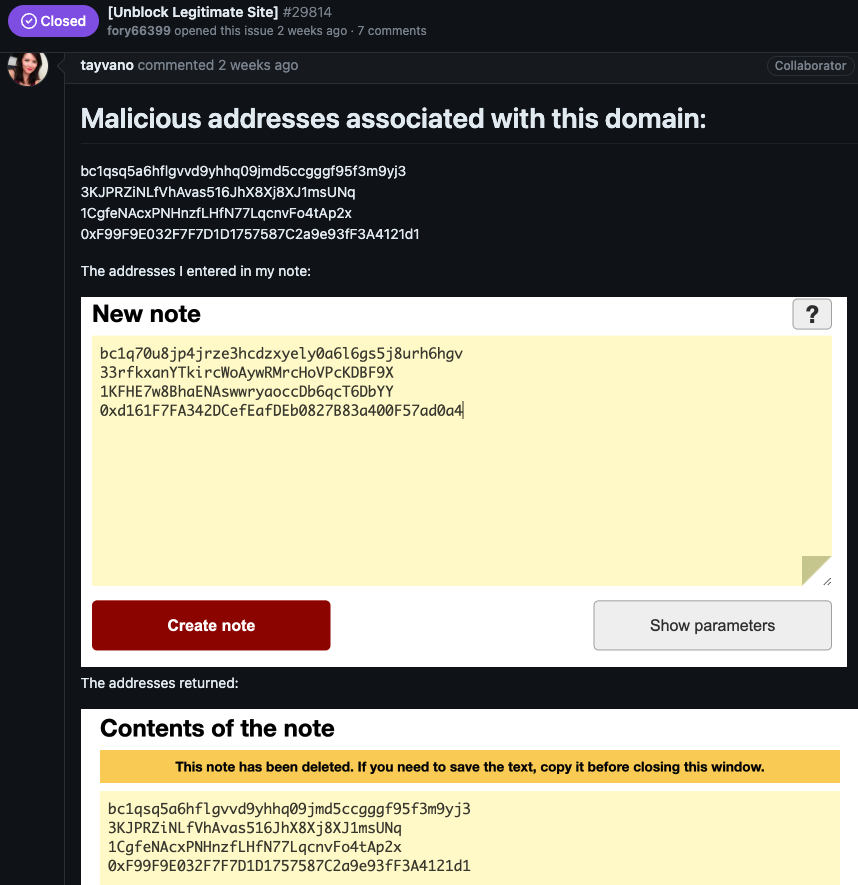

No mês passado, um novo usuário do GitHub chamado fory66399 apresentou uma reclamação na página de “problemas” do MetaMask , uma carteira de criptomoeda de software usada para interagir com o blockchain Ethereum. Fory66399 insistiu que seu site – privnote[.]co – estava sendo sinalizado erroneamente pela lista “eth-phishing-detect” da MetaMask como malicioso.

“Entramos com uma ação judicial com um advogado por adicionar desonestamente um site à lista de bloqueio, prejudicando a reputação, além de ignorar o departamento de moderação e ignorar as respostas!” fory66399 ameaçado. “Forneça provas ou exigirei compensação!”

O principal gerente de produto da MetaMask, Taylor Monahan, respondeu postando várias capturas de tela do privnote[.]co mostrando que o site realmente trocou quaisquer endereços de criptomoeda.

Depois de ser informado para onde poderiam enviar uma cópia do processo, Fory66399 pareceu ficar confuso e começou a mencionar vários outros nomes de domínio interessantes:

Você me enviou capturas de tela de algum outro site! É vermelho!!!!O site tornote.io tem uma cor totalmente diferente.O site privatenote,io também tem uma cor diferente! O que está errado?????

Uma pesquisa em DomainTools.com por privatenote[.]io mostra que ele foi registrado para dois nomes ao longo dos mesmos anos, incluindo Andrey Sokol de Moscou e Alexandr Ermakov de Kiev. Não há indicação de que esses sejam os nomes reais dos phishers, mas os nomes são úteis para apontar para outros sites direcionados ao Privnote desde 2020.

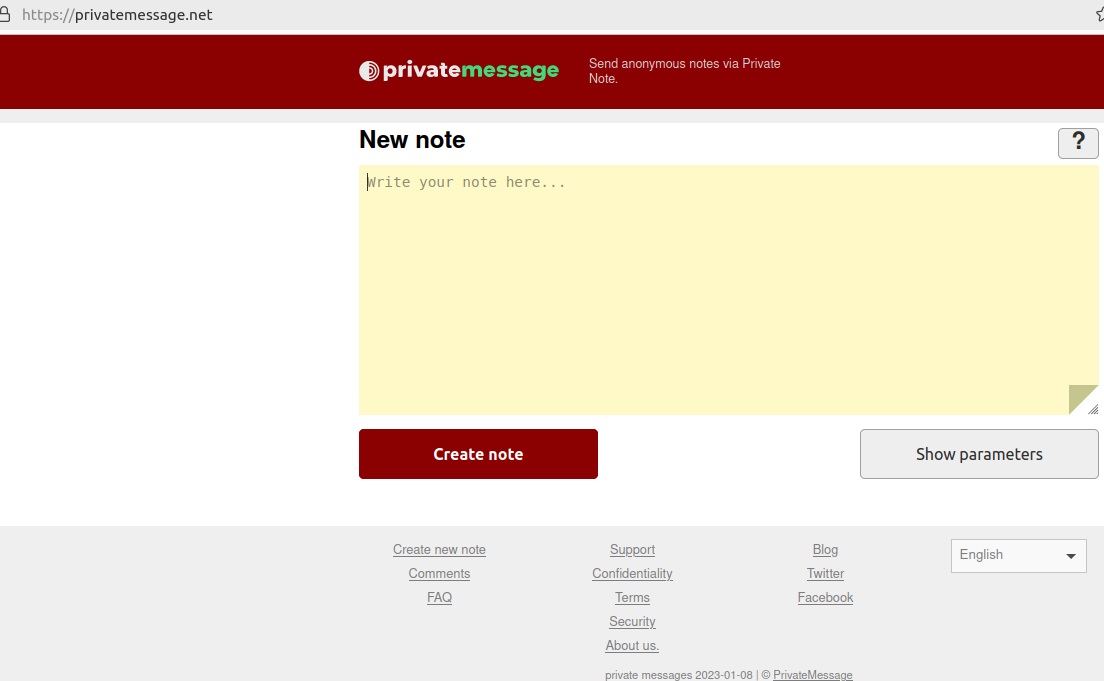

DomainTools diz que outros domínios registrados para Alexandr Ermakov incluem pirvnota[.]com , privatemessage[.]net , privatenote[.]io e tornote[.]io .

Uma captura de tela do domínio de phishing privatemessage dot net.

Os registros de registro para pirvnota[.]com em determinado momento foram atualizados de Andrey Sokol para “ BPW ” como organização registrante, e “ distrito de Tambov ” no campo estado/província registrante. Pesquisar no DomainTools por domínios que incluam esses dois termos revela pirwnote[.]com .

Outros domínios de phishing Privnote que também telefonaram para casa para o mesmo endereço de Internet que pirwnote[.]com incluem privnode[.]com , privnate[.]com e prevnóte[.]com . Pirwnote[.]com está atualmente vendendo câmeras de segurança fabricadas pelo fabricante chinês Hikvision , através de um endereço de Internet baseado em Hong Kong.

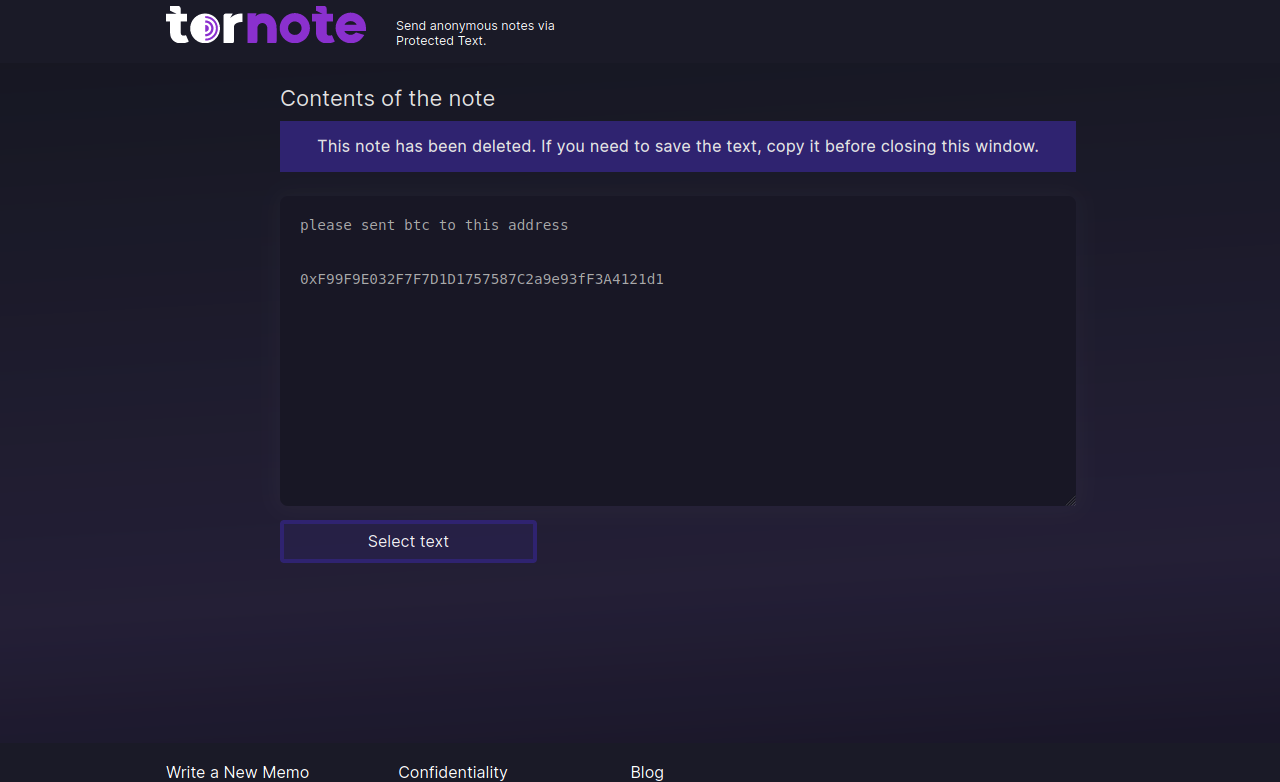

Parece que alguém fez um grande esforço para fazer o tornote[.]io parecer um site legítimo. Por exemplo, esta conta no Medium foi autora de mais de uma dúzia de postagens em blogs no ano passado elogiando o Tornote como um serviço de mensagens seguro e autodestrutivo. No entanto, os testes mostram que o tornote[.]io também substituirá quaisquer endereços de criptomoeda nas mensagens por seus próprios endereços de pagamento.

Esses sites de notas maliciosas atraem visitantes por meio de jogos nos resultados de mecanismos de pesquisa para fazer com que os domínios de phishing apareçam com destaque nos resultados de pesquisa para “privnote”. Uma pesquisa no Google por “privnote” atualmente retorna tornote[.]io como o quinto resultado. Como outros sites de phishing vinculados a esta rede, o Tornote usará os mesmos endereços de criptomoeda por aproximadamente 5 dias e depois alternará entre novos endereços de pagamento.

Tornote alterou o endereço de criptomoeda inserido em uma nota de teste para este endereço controlado pelos phishers.

Ao longo de 2023, o Tornote foi hospedado no provedor russo DDoS-Guard , no endereço de Internet 186.2.163[.]216 . Uma revisão dos registros DNS passivos vinculados a este endereço mostra que, além dos subdomínios dedicados a tornote[.]io, o outro domínio principal neste endereço era hkleaks[.]ml .

Em Agosto de 2019, uma série de websites e canais de redes sociais apelidados de “HKLEAKS” começaram a doxar as identidades e informações pessoais de activistas pró-democracia em Hong Kong. De acordo com um relatório (PDF) do Citizen Lab , hkleaks[.]ml foi o segundo domínio que apareceu quando os perpetradores começaram a expandir a lista de pessoas doxadas.

HKleaks, conforme indexado pela The Wayback Machine.

DomainTools mostra que existem mais de 1.000 outros domínios cujos registros de registro incluem o nome da organização “BPW” e “Distrito de Tambov” como local. Praticamente todos esses domínios foram registrados por meio de um dos dois registradores – Nicenic , com sede em Hong Kong, e WebCC , com sede em Cingapura – e quase todos parecem estar relacionados a phishing ou pílulas de spam.

Entre eles está o rustraitor[.]info , um site criado depois que a Rússia invadiu a Ucrânia no início de 2022 que enganou os russos considerados como tendo ajudado a causa ucraniana.

Uma cópia archive.org do Rustraitor.

Mantendo o tema geral, esses domínios de phishing parecem focados no roubo de nomes de usuários e senhas de algumas das lojas mais movimentadas do submundo do crime cibernético, incluindo o Brian’s Club . O que todos os sites de phishing têm em comum? Todos aceitam pagamento através de moedas virtuais.

Parece que Monahan da MetaMask tomou a decisão correta ao forçar esses phishers a desistir: entre os sites naquele endereço DDoS-Guard estão vários domínios de phishing MetaMask, incluindo metarrnask[.]com , meternask[.]com e rnetamask[.] com .

Quão lucrativos são esses sites de phishing de notas privadas? A análise dos quatro endereços maliciosos de pagamento de criptomoedas que os invasores trocaram por notas passadas por privnote[.]co (conforme mostrado na captura de tela de Monahan acima) mostra que entre 15 e 19 de março de 2024, esses endereços arrecadaram e transferiram quase US$ 18.000 em criptomoedas . E esse é apenas um dos seus sites de phishing.