Vulnerabilidade de dia zero do Windows explorada em ataques de ransomware

A Microsoft corrigiu uma vulnerabilidade de dia zero no Windows Common Log File System (CLFS), explorada ativamente por cibercriminosos para aumentar privilégios e implantar cargas úteis de ransomware Nokoyawa.

À luz de sua exploração contínua, a CISA também adicionou o dia zero do Windows CVE-2023-28252 ao seu catálogo de vulnerabilidades exploradas conhecidas hoje, ordenando que as agências do Poder Executivo Civil Federal (FCEB) protejam seus sistemas contra ele até 2 de maio.

Rastreada como CVE-2023-28252 , essa falha de segurança do CLFS foi descoberta por Genwei Jiang, da Mandiant, e Quan Jin, do Laboratório WeBin da DBAPPSecurity.

Ele afeta todas as versões suportadas do servidor Windows e do cliente e pode ser explorado por invasores locais em ataques de baixa complexidade sem interação do usuário.

A exploração bem-sucedida permite que os agentes de ameaças obtenham privilégios de SISTEMA e comprometam totalmente os sistemas Windows visados.

A Microsoft corrigiu este dia zero e 96 outros bugs de segurança como parte do Patch Tuesday deste mês , incluindo 45 vulnerabilidades de execução remota de código.

Explorado em ataques de ransomware

Pesquisadores de segurança da Equipe Global de Pesquisa e Análise da Kaspersky (GReAT) também descobriram recentemente a falha CVE-2023-28252 explorada em ataques de ransomware Nokoyawa.

“Os pesquisadores da Kaspersky descobriram a vulnerabilidade em fevereiro como resultado de verificações adicionais em várias tentativas de executar explorações semelhantes de elevação de privilégio em servidores Microsoft Windows pertencentes a diferentes empresas de pequeno e médio porte nas regiões do Oriente Médio e da América do Norte”, disse o disse a empresa em um comunicado à imprensa.

“O CVE-2023-28252 foi detectado pela primeira vez pela Kaspersky em um ataque no qual os cibercriminosos tentaram implantar uma versão mais recente do ransomware Nokoyawa.”

De acordo com a Kaspersky, a gangue Nokoyawa ransomware usou outras explorações visando o driver Common Log File System (CLFS) desde junho de 2022, com características semelhantes, mas distintas, vinculando-as a um único desenvolvedor de exploração.

O grupo usou pelo menos mais cinco explorações CLFS para atingir vários segmentos verticais da indústria, incluindo, entre outros, varejo e atacado, energia, manufatura, saúde e desenvolvimento de software.

Redmond corrigiu pelo menos 32 vulnerabilidades de escalonamento de privilégio local no driver Windows CLFS desde 2018, com três delas (CVE-2022-24521, CVE-2022-37969 e CVE-2023-23376) também exploradas na natureza como zero- dias, de acordo com a Kaspersky .

“Grupos de cibercrimes estão se tornando cada vez mais sofisticados usando explorações de dia zero em seus ataques”, disse o principal pesquisador de segurança Boris Larin.

“Anteriormente, era principalmente uma ferramenta de agentes avançados de ameaças persistentes (APTs), mas agora os cibercriminosos têm os recursos para adquirir zero-days e usá-los rotineiramente em ataques.”

evolução do ransomware

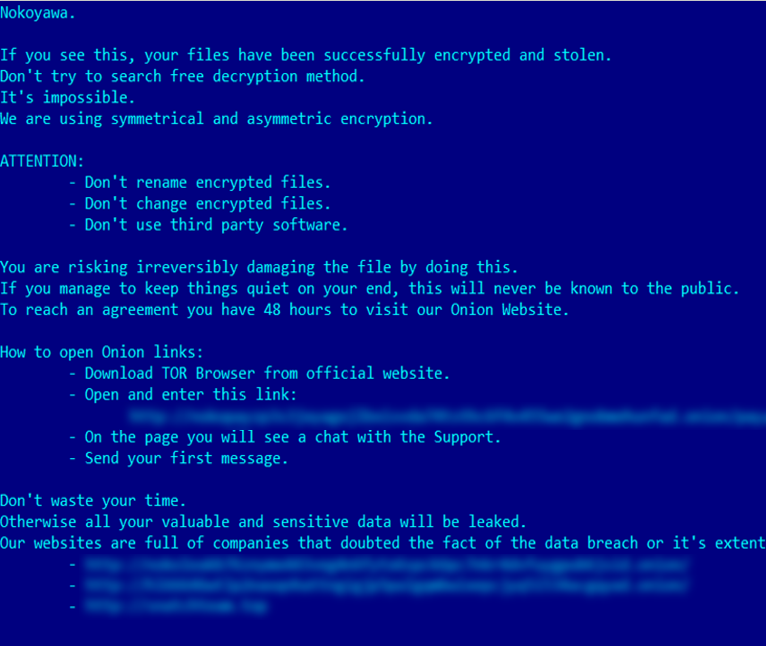

O ransomware Nokoyawa surgiu em fevereiro de 2022 como uma variedade capaz de atingir sistemas baseados em Windows de 64 bits em ataques de dupla extorsão, onde os agentes de ameaças também roubam arquivos confidenciais de redes comprometidas e ameaçam vazá-los online, a menos que um resgate seja pago.

Nokoyawa compartilha o código com JSWorm, Karma e Nemty ransomware, e foi reescrito em Rust em setembro de 2022, em uma mudança da versão inicial do Nokoyawa ransomware, desenvolvida usando a linguagem de programação C.

“As primeiras variantes do Nokoyawa eram apenas variantes ‘renomeadas’ do ransomware JSWorm, sobre as quais escrevemos anteriormente”, disse Larin no relatório de hoje.

“Neste ataque, os cibercriminosos usaram uma versão mais recente do Nokoyawa que é bastante diferente da base de código JSWorm”.

Fonte: www.bleepingcomputer.com