Logins para 1,3 milhão de servidores Windows RDP coletados do mercado de hackers

Os nomes e senhas de login de 1,3 milhão de servidores Windows Remote Desktop atuais e historicamente comprometidos vazaram pelo UAS, o maior mercado de hackers para credenciais RDP roubadas.

Com esse vazamento massivo de credenciais de acesso remoto comprometidas, os pesquisadores, pela primeira vez, têm um vislumbre de uma economia agitada do crime cibernético e podem usar os dados para amarrar pontas soltas em ataques cibernéticos anteriores.

Os administradores de rede também se beneficiarão de um novo serviço lançado pela empresa de segurança cibernética Advanced Intel, chamado RDPwned, que permite que as organizações verifiquem se suas credenciais RDP foram vendidas no mercado.

O que há de tão especial no RDP?

O Remote Desktop Protocol (RDP) é uma solução de acesso remoto da Microsoft que permite aos usuários acessar remotamente os aplicativos e a área de trabalho de um dispositivo Windows como se estivessem em frente ao computador.

Devido ao seu uso predominante em redes corporativas, os cibercriminosos construíram uma economia próspera em torno da venda de credenciais roubadas para servidores RDP.

Embora você possa pensar que o acesso a uma rede corporativa seria caro, a realidade é que os agentes de ameaças vendem contas de desktops remotos por apenas $ 3 e normalmente não mais que $ 70.

Depois que um agente de ameaça obtém acesso a uma rede, ele pode executar uma variedade de atividades maliciosas. Essas atividades incluem a disseminação pela rede, roubo de dados, instalação de malware de ponto de venda (POS) para coletar cartões de crédito, instalação de backdoors para acesso adicional ou implantação de ransomware.

O uso de Windows Remote Desktop Services para violar redes é tão difundido que o FBI declarou que o RDP é responsável por 70-80% de todas as violações de rede que levam a ataques de ransomware.

Embora todos os grupos de ransomware utilizem RDP até certo ponto, um grupo de ransomware conhecido como Dharma é conhecido por usar predominantemente a área de trabalho remota para ganhar uma posição em redes corporativas.

UAS, o maior mercado para credenciais RDP

UAS, ou ‘Ultimate Anonymity Services’, é um mercado que vende credenciais de login da Área de Trabalho Remota do Windows, números de Previdência Social roubados e acesso a servidores proxy SOCKS.

O que faz o UAS se destacar é que ele é o maior mercado desse tipo, realiza verificação manual das credenciais de contas RDP vendidas, oferece suporte ao cliente e fornece dicas sobre como manter o acesso remoto a um computador comprometido.

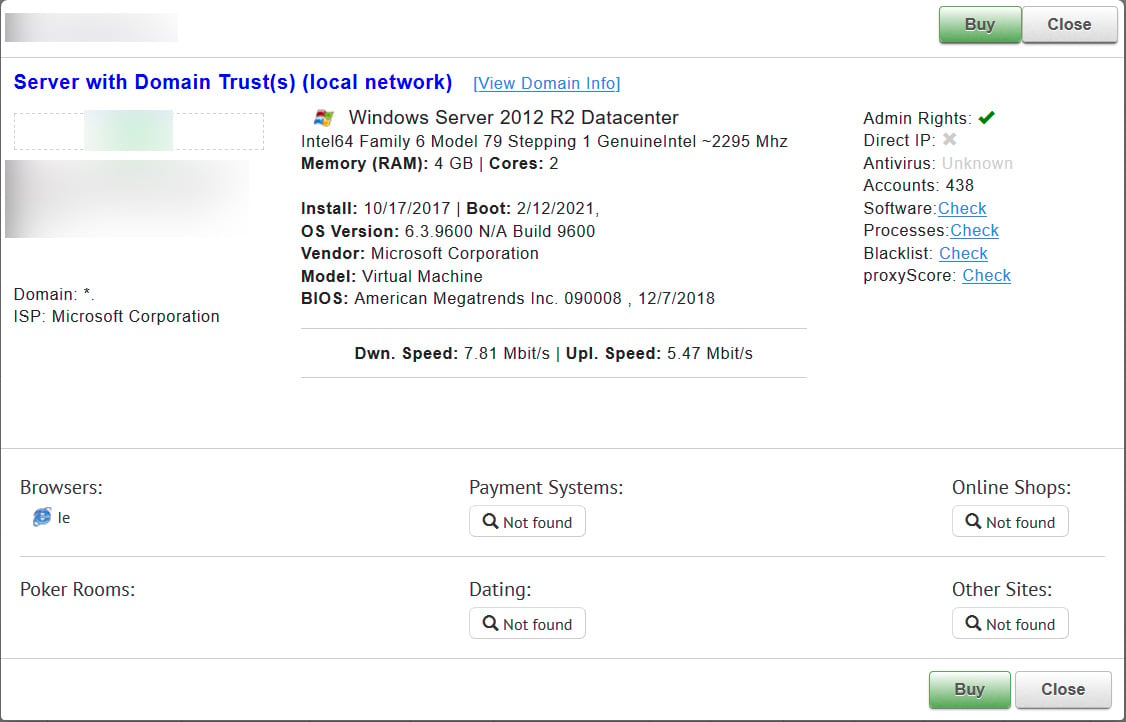

“O mercado funciona parcialmente como o eBay – vários fornecedores trabalham com o mercado. Eles têm um local separado para fazer login e fazer upload dos RDPs que hackearam. O sistema irá então verificá-los e coletar informações sobre cada um (sistema operacional, acesso de administrador? velocidade da Internet, cpu, memória, etc., etc.), que é adicionada à lista. “

“A interface do fornecedor fornece estatísticas em tempo real para os fornecedores (o que vendeu, o que não vendeu, o que foi vendido, mas foi solicitado um reembolso, etc).”

“Eles também fornecem suporte se por algum motivo o que você comprou não funcionar. Eles levam o suporte ao cliente a sério”, disse um pesquisador de segurança que deseja permanecer anônimo à BleepingComputer.

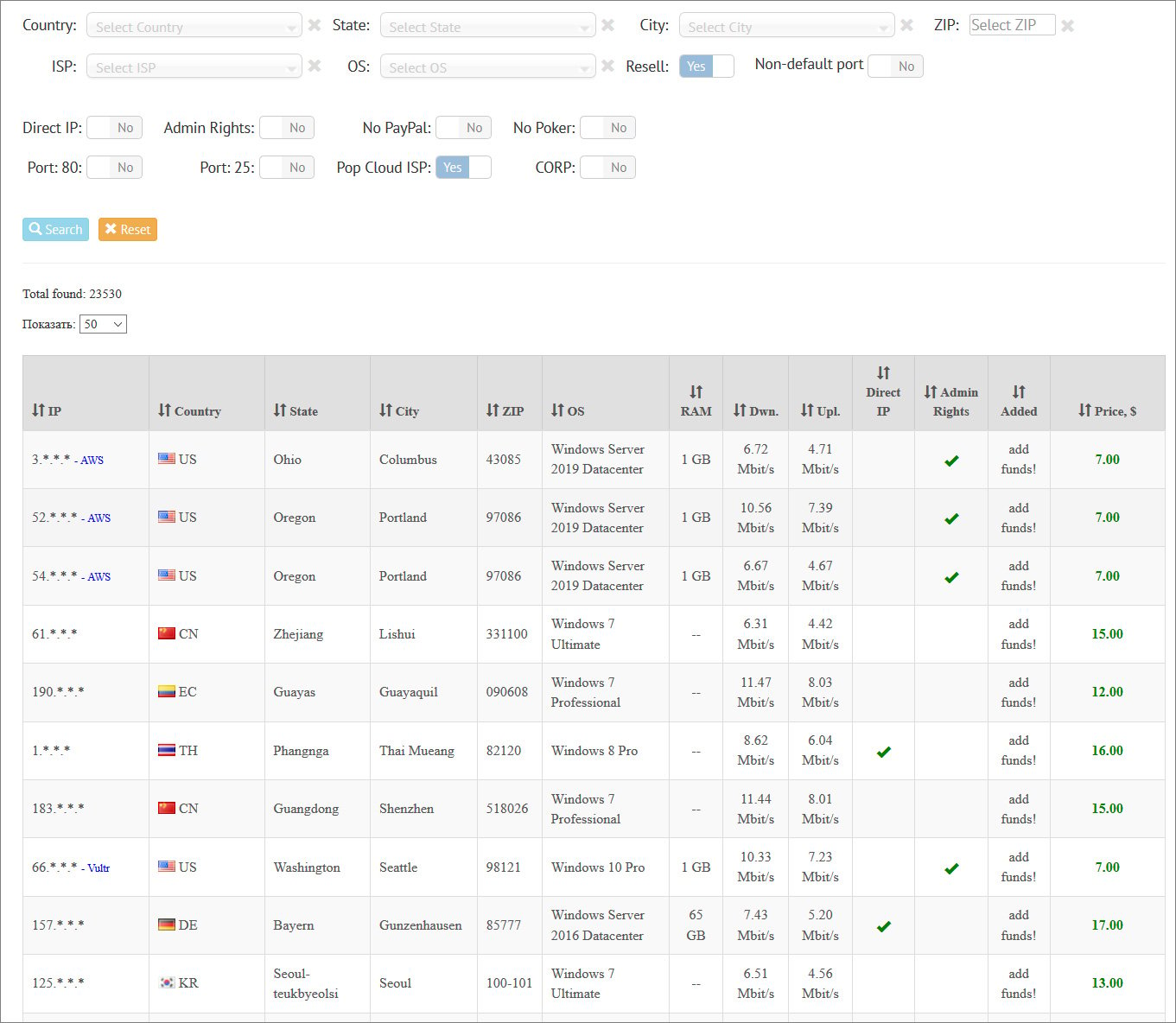

Ao comprar contas RDP roubadas, os agentes de ameaças podem procurar dispositivos comprometidos em um determinado país, estado, cidade, código postal, ISP ou sistema operacional, permitindo que eles encontrem o servidor específico de que precisam.

Os compradores em potencial podem se aprofundar em cada servidor para ver o número de contas do Windows, a velocidade da conexão com a Internet, o hardware do servidor e muito mais, conforme mostrado abaixo.

BleepingComputer foi informado de que o marketplace não venderá nenhum servidor localizado na Rússia ou em um país da Comunidade de Estados Independentes (CEI) e executa um script que remove automaticamente todos os que forem encontrados.

Mesmo com essa filtragem de servidores, o UAS está vendendo atualmente 23,706 credenciais RDP.

Monitorando secretamente o mercado de UAS

Desde dezembro de 2018, um grupo de pesquisadores de segurança tem acesso secreto ao banco de dados para o mercado de UAS e vem coletando credenciais RDP vendidas há quase três anos.

Durante esse período, os pesquisadores coletaram os endereços IP, nomes de usuário e senhas de 1.379.609 contas RDP que foram vendidas no UAS desde o final de 2018.

Este banco de dados foi compartilhado com Vitali Kremez da Advanced Intel , que também compartilhou uma cópia redigida com a BleepingComputer para análise.

Embora não iremos listar nenhuma das empresas encontradas no banco de dados, podemos dizer que os servidores RDP listados são de todo o mundo, incluindo agências governamentais de sessenta e três países, com Brasil, Índia e Estados Unidos sendo os Top três.

Existem também servidores RDPs para muitas empresas conhecidas e de alto nível, com muitos servidores do setor de saúde.

Além disso, o BleepingComputer encontrou muitos servidores RDP no banco de dados que pertencem a organizações conhecidas por terem sofrido ataques de ransomware nos últimos dois anos.

Depois de analisar 1,3 milhão de contas no banco de dados, BleepingComputer retirou alguns dados interessantes que devem ser úteis para todos os usuários de computador e administradores de rede:

- Os cinco principais nomes de login encontrados nos servidores RDP vendidos são ‘ Administrador ‘, ‘ Admin ‘, ‘ Usuário ‘, ‘ teste ‘ e ‘ scanner ‘.

- As cinco principais senhas usadas pelos servidores RDP são ‘ 123456 ‘, ‘ 123 ‘, ‘ P @ ssw0rd ‘, ‘ 1234 ‘ e ‘ Password1 ‘.

- Os cinco principais países representados no banco de dados são Estados Unidos , China , Brasil , Alemanha , Índia e Reino Unido .

Estatísticas mais completas são encontradas no final do artigo.

RDPwned: Verificar se o seu RDP está comprometido

Vitali Kremez lançou um novo serviço chamado RDPwned que permite às empresas e seus administradores verificar se seus servidores estão listados no banco de dados.

“O mercado está vinculado a uma série de violações de alto perfil e casos de ransomware em todo o mundo. Vários grupos de ransomware são conhecidos por adquirir acesso inicial ao UAS. Este tesouro de dados do espaço adversário fornece uma lente para o ecossistema do crime cibernético, e confirmar que as frutas mais fáceis de alcançar, como senhas de baixa qualidade e RDP exposto à Internet continuam sendo uma das principais causas de violações, “

“O RDPwned também ajudará a esclarecer violações antigas para as quais eles nunca descobriram o acesso inicial. Para outros, isso lhes dará a chance de resolver o problema de segurança antes que se torne uma violação”, disse Kremez à BleepingComputer.

Para usar o serviço, Kremez disse à BleepingComputer que as empresas precisariam enviar informações de contato de um executivo ou administrador da empresa, que a Advanced Intel examinará.

Assim que a identidade do usuário for verificada, Advanced Intel confirmará se os servidores de sua empresa estão listados em RDPwned.

Os visitantes podem realizar essa pesquisa por meio de DNS reverso, endereços IP e nomes de domínio.

Mais estatísticas

Abaixo estão estatísticas adicionais mostrando os 20 principais nomes de login, as 20 principais senhas e os 10 principais países encontrados nos 1,3 milhão de servidores RDP que o UAS listou no mercado.

20 principais nomes de login

| Used login name | Total accounts |

| Administrator | 303,702 |

| Admin | 59,034 |

| User | 45,096 |

| test | 30,702 |

| scanner | 20,876 |

| scan | 16,087 |

| Guest | 12,923 |

| IME_ADMIN | 9,955 |

| user1 | 8,631 |

| Administrador | 8,612 |

| Trader | 8,608 |

| postgres | 5,853 |

| IME_USER | 5,667 |

| Usuario | 5,236 |

| user2 | 4,055 |

| Passv | 3,989 |

| testuser | 3,969 |

| test1 | 3,888 |

| server | 3,754 |

| student | 3,592 |

| reception | 3,482 |

| backup | 3,356 |

| openpgsvc | 3,339 |

| info | 3,156 |

| VPN | 3,139 |

20 principais senhas

| Used password | Total accounts |

| 123456 | 71,639 |

| 123 | 50,449 |

| P@ssw0rd | 47,139 |

| 1234 | 34,825 |

| Password1 | 27,007 |

| 1 | 24,955 |

| password | 19,148 |

| 12345 | 16,522 |

| admin | 15,587 |

| ffff-ffc0M456x (see note) | 15,114 |

| Admin@123 | 13,572 |

| User | 13,437 |

| scanner | 13,193 |

| scan | 10,409 |

| test | 10,169 |

| Aa123456 | 9,399 |

| Password123 | 8,756 |

| 12345678 | 8,647 |

| Admin123 | 8,214 |

| Passw0rd | 7,817 |

| admin,.123!@#$%^ | 7,027 |

| 1qaz@WSX | 6,248 |

| Welcome1 | 5,962 |

| P@ssword64 | 5,522 |

| abc@123 | 4,958 |

Nota: A senha ‘ffff-ffc0M456x’ parece ser uma senha padrão configurada pelo programa de configuração MailEnable para acesso remoto. Os usuários são aconselhados a alterar essa senha para outra.

10 principais países

| País | Total de contas |

| Estados Unidos | 299.529 |

| China | 201.847 |

| Brasil | 119.959 |

| Alemanha | 56.225 |

| Índia | 41.588 |

| Reino Unido | 37.810 |

| França | 32.738 |

| Espanha | 30.312 |

| Canadá | 27.347 |

| Hong Kong | 24.804 |