Campanha cibercriminosa espalha ladrões de informações, destacando riscos para jogos na Web3

O Insikt Group examina uma operação de crime cibernético em grande escala em russo usando iniciativas falsas de jogos Web3 para distribuir malware projetado para roubar informações de usuários de macOS e Windows.

Esses jogos Web3, baseados na tecnologia blockchain, oferecem potencial para ganhos financeiros por meio de ganhos em criptomoedas.

Web of Deceit: A ascensão da imitação de golpes de jogos na Web3 e infecções por malware

A campanha envolve a criação de projetos de imitação de jogos Web3 com pequenas modificações de nome e marca para parecerem legítimos, juntamente com contas falsas de mídia social para reforçar sua autenticidade. As principais páginas desses projetos oferecem downloads que, uma vez instalados, infectam dispositivos com vários tipos de malware “infostealer”, como Atomic macOS Stealer (AMOS), Stealc, Rhadamanthys ou RisePro, dependendo do sistema operacional.

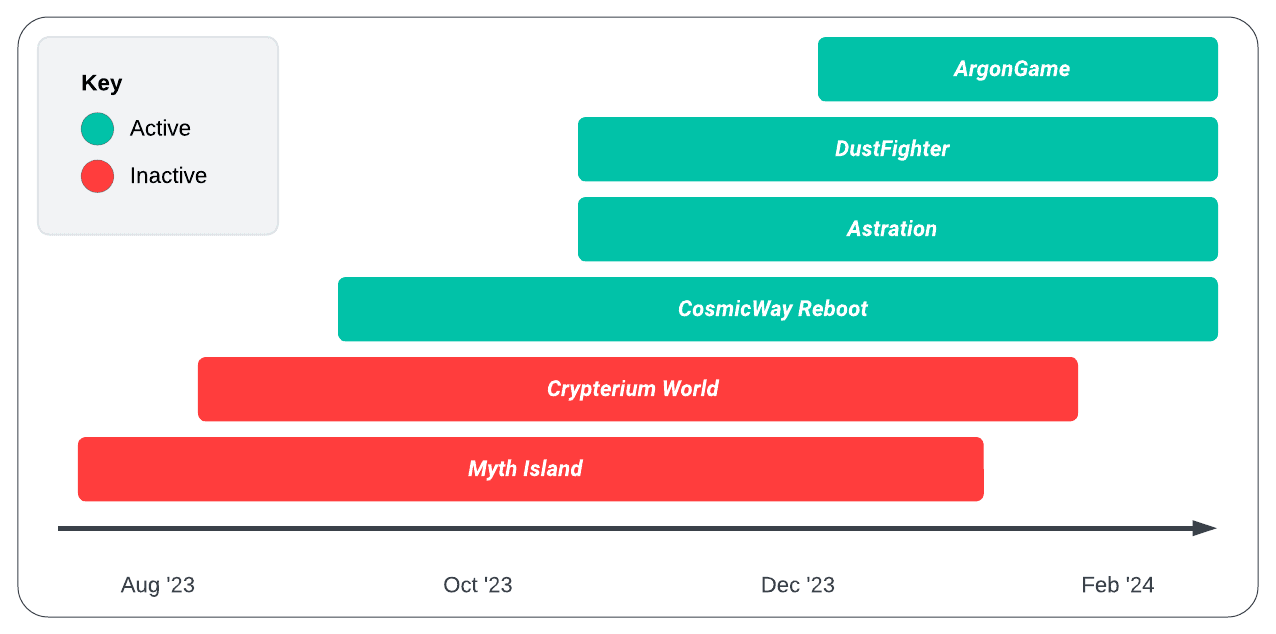

Status fraudulento do projeto de jogos Web3 (Fonte: Recorded Future)

Status fraudulento do projeto de jogos Web3 (Fonte: Recorded Future)

A campanha tem como alvo os jogadores da Web3, explorando a sua potencial falta de higiene cibernética na busca de lucros. Representa uma ameaça significativa entre plataformas, utilizando uma variedade de malware para comprometer os sistemas dos usuários. Os atores da ameaça prepararam uma infraestrutura resiliente, permitindo-lhes adaptar-se rapidamente, alterando a marca ou mudando o foco após a detecção. O relatório destaca a necessidade de vigilância contínua e recomenda que indivíduos e organizações adoptem estratégias abrangentes de mitigação contra estas sofisticadas tácticas de phishing.

Descobertas específicas revelam que as versões de malware, incluindo AMOS, podem infectar Macs Intel e Apple M1, indicando uma ampla vulnerabilidade entre os usuários. O objetivo principal parece ser o roubo de carteiras de criptomoedas, o que representa um risco significativo para a segurança financeira . Apesar das potenciais mitigações, como a detecção de endpoints e o software antivírus, as técnicas da campanha permanecem eficazes, sugerindo a necessidade de medidas de defesa mais amplas. Artefatos no código HTML sugerem a origem russa dos atores da ameaça, embora sua localização exata permaneça incerta. O relatório sublinha a necessidade crítica de sensibilização e educação para evitar downloads de fontes não verificadas, destacando o risco de danos à marca em projetos legítimos de jogos Web3 se tais ameaças não forem abordadas de forma adequada.

Para ler a análise completa, clique aqui para baixar o relatório em PDF.

Apêndice A — Indicadores de Compromisso

| Domínios: ai-zerolend[.]xyz argongame[.]com argongame[.]fun argongame[.]network argongame[.]xyz astration[.]io astrationgame[.]com astrationgame[.]io astrationplay[.]com astrationplay [.]io blastl2[.]net cosmicwayrb[.]org crypterium[.]world crypteriumplay[.]com crypteriumplay[.]io crypteriumworld[.]io dustfighter[.]io dustfighter[.]space dustfightergame[.]com dustoperação [.]xyz gameastration[.]com playastration[.]com playcrypterium[.]com playcrypterium[.]io testload[.]pythonanywhere[.]com vether-testers[.]org vether[.]org worldcrypterium[.]io Endereços IP: 5.42.64[.]83 5.42.65[.]55 5.42.65[.]102 5.42.65[.]106 5.42.65[.]107 5.42.66[.]22 5.42.67[. ] 1 31.31.196 [.] 178 31.31.196 [.] 161 82.115.223 [.] 26 89.105.201 [.] 132 144.76.184 [.] 11 193.163.7 [.] 160 HASHES: 073D524D8FC005ACC0510 CAB09B92CE95 0D98777EEFD26756E2ECEE3D806D60CB72BCB33D880F06E2F0E12C7C85D963426 4D71ED4A 434878a4416201b4f26d1414be9126ae562c9f5be3f65168e48c0e95560460ac 4841020c8bd06b08fde6e44cbe2e2ab33439e1c8368e936ec5b00dc0584f7260 5136a49a682ac8d7f1ce71b211de8688fce42ed57210af087a8e2dbc8a934062 56a11900f952776d17637e9186e3954739c0d9039bf7c0aa7605a00a61bd6543 63724fbab837988311a551d4d9540577f822e23c49864095f568324352c0d1fd 74ebbac956e519e16923abdc5ab8912098a4f64e38ddcb2eae23969f306afe5a 7d35dd19ee508c74c159e82f99c0483114e9b5b30f9bc2bd41c37b83cfbcd92d 8934aaeb65b6e6d253dfe72dea5d65856bd871e989d5d3a2a35edfe867bb4825 8d7df60dd146ade3cef2bfb252dfe81139f0a756c2b9611aaa6a972424f8af85 ac5c92fe6c51cfa742e475215b83b3e11a4379820043263bf50d4068686c6fa5 b2e2859dd87628d046ac9da224b435d09dd856d9ad3ede926aa5e1dc9903ffe8 ba06a6ee0b15f5be5c4e67782eec8b521e36c107a329093ec400fe0404eb196a c299089aca754950f7427e6946a980cedfded633ab3d55ca0aa5313bb2cc316c ccd6375cd513412c28a4e8d0fdedf6603f49a4ac5cd34ddd53cc72f08209bd83 e1657101815c73d9efd1a35567e6da0e1b00f176ac7d5a8d3f88b06a5602c320 ea592d5ca0350a3e46e3de9c6add352cd923206d1dcc45244e7a0a3c049462a4 edd043f2005dbd5902fc421eabb9472a7266950c5cbaca34e2d590b17d12f5fa f5e3f5d769efc49879b640334d6919bdb5ba7cae403317c8bd79d042803e20ce f6893fba30db87c2415a1e44b1f03e5e57ac14f9dbd2c3b0c733692472f099fd fabfe1bcce7eade07a30ff7d073859e2a8654c41da1f784d3b58da40aaeef682 |

Apêndice B – Técnicas Mitre ATT&CK

| Tática: Técnica | Código ATT&CK |

| Ofuscação de dados | T1001 |

| Dados do sistema local | T1005 |

| Consultar Registro | T1012 |

| Arquivos ou informações ofuscadas | T1027 |

| Exfiltração pelo canal C2 | T1041 |

| Tarefa/Trabalho Agendado | T1053 |

| Descoberta de processos | T1057 |

| Intérprete de comandos e scripts | T1059 |

| Protocolo da camada de aplicação | T1071 |

| Descoberta de informações do sistema | T1082 |

| Modificar registro | T1112 |

| Codificação de dados : codificação padrão | T1132.001 |

| Execução Indireta de Comando | T1202 |

| Execução do usuário | T1204 |

| Execução do usuário : link malicioso | T1204.001 |

| Execução do usuário : arquivo malicioso | T1204.002 |

| Virtualização/Evasão de Sandbox | T1497 |

| Roubar cookie de sessão da Web | T1539 |

| Credenciais não seguras | T1552 |

| Credenciais não seguras : credenciais em arquivos | T1552.001 |

| Desabilitar ou modificar ferramentas | T1562.001 |

| Phishing | T1566 |

| Adquirir infraestrutura : domínios | T1583.001 |

| Adquirir infraestrutura : serviços da Web | T1583.006 |

| Adquirir infraestrutura: malvertising | T1583.008 |

| Estabelecer contas : contas de mídia social | T1585.001 |

| Desenvolver capacidades | T1587 |

| Reúna informações de identidade da vítima : credenciais | T1589.001 |

| Reúna informações do anfitrião da vítima : software | T1592.002 |

| Roubo Financeiro | T1657 |

Apêndice C — Correlações de Domínio e IP

| Domínio | Criada | Endereço de IP | Servidor | Ativo |

| astração[.]io | 31/10/2023 | 5.42.66[.]22 | nginx/1.22.0 | Não |

| jogo de astração[.]io | 2024-01-20 | 5.42.66[.]22 | Golfe2 | Não |

| astrationplay[.]com | 2024-01-21 | 5.42.66[.]22 | Golfe2 | Não |

| astrationgame[.]com | 07/02/2024 | 5.42.66[.]22 | nginx/1.22.0 | Não |

| jogo de abstração[.]io | 07/02/2024 | 5.42.66[.]22 | nginx/1.22.0 | Não |

| playastration[.]com | 08/02/2024 | 5.42.66[.]22 | nginx/1.22.0 | Não |

| gameastration[.]com | 12/02/2024 | 5.42.66[.]22 | nginx/1.22.0 | Sim |

| caça-pó[.]io | 31/01/2024 | 5.42.65[.]102 | nginx/1.22.0 | Sim |

| caça-pó[.]espaço | 2024-02-22 | 5.42.65[.]102 | N / D | Não |

| dustfightergame[.]com | 26/02/2024 | NUVEM | NUVEM | Sim |

| operação de poeira[.]xyz | 25/02/2024 | 31.31.196[.]178 | nginx | Sim |

| ai-zerolend[.]xyz | 23/02/2024 | 31.31.196[.]161 | N / D | Não |

| cosmowayrb[.]org | 2023-10-27 | NUVEM | NUVEM | Sim |

| argongame[.]com | 16/12/2023 | NUVEM | NUVEM | Sim |

| argongame[.]rede | 04/02/2024 | NUVEM | NUVEM | Sim |

| jogo de argônio[.]divertido | 04/02/2024 | NUVEM | NUVEM | Não |

| argongame[.]xyz | 04/02/2024 | NUVEM | NUVEM | Sim |

| crypteriumplay[.]com | 09/09/2023 | 5.42.67[.]1 | nginx/1.22.0 | Não |

| playcrypterium[.]com | 19/09/2023 | 5.42.67[.]1 | nginx/1.22.0 | Não |

| playcrypterium[.]io | 11/10/2023 | 5.42.67[.]1 | nginx/1.22.0 | Não |

| mundocrypterium[.]io | 06/09/2023 | 5.42.67[.]1 | nginx/1.22.0 | Não |

| criptério[.]mundo | 03/08/2023 | NUVEM | NUVEM | Não |

| crypteriumworld[.]io | 28/08/2023 | 5.42.64[.]83 | nginx/1.22.0 | Não |

| crypteriumplay[.]io | 2023-10-25 | 5.42.65[.]102 | AliyunOSS | Não |

| ver[.]org | 30/11/2023 | NUVEM | NUVEM | Sim |

| testadores de veículos[.]org | 30/01/2024 | 82.115.223[.]26 | nginx/1.20.2 | Sim |