Pesquisador hackea Facebook explorando falhas no MobileIron MDM

O pesquisador invadiu o Facebook após identificar e explorar o RCE não autenticado no Mobile Device Management (MDM) da MobileIron usado pelos funcionários da empresa.

Nem todas as vezes que uma plataforma é considerada vulnerável por causa de sua própria falha, pelo menos não totalmente. Às vezes, um serviço de terceiros pode ser usado, o que tem um efeito cascata negativo na segurança do usuário.

Esse é o caso recente do Facebook, onde o pesquisador Orange Tsai do DEVCORE encontrou o Facebook vulnerável a ataques críticos devido a uma falha no MobileIron. Para sua informação, MobileIron é um sistema Mobile Device Management (MDM) usado pela gigante das redes sociais para controlar os dispositivos corporativos dos funcionários.

O pesquisador identificou 3 vulnerabilidades centradas em permitir que os invasores se envolvam em:

Leitura arbitrária de arquivos – CVE-2020-15507

Execução Remota de Código (RCE) – CVE-2020-15505

Ignorando as medidas de autenticação em vigor remotamente – CVE-2020-15506

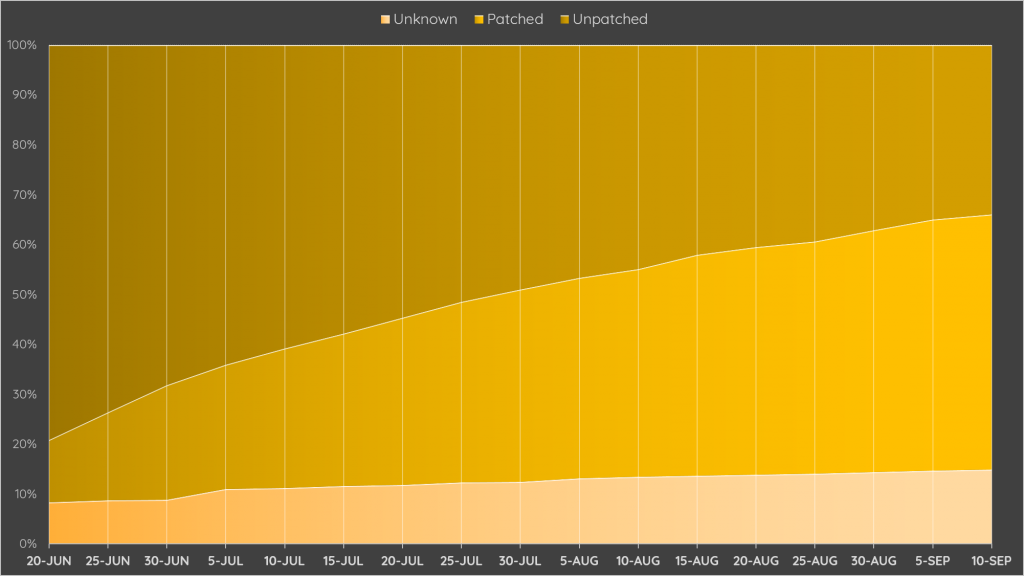

Todos esses foram informados à MobileIron em março e um patch foi lançado pela empresa depois em 15 de junho de 2020. No entanto, como é um dos MDMs mais usados com quase 20.000 empresas sob seu comando, era essencial para ver com que rapidez essas empresas usuárias adotam o patch.

Ao fazê-lo, uma das empresas monitoradas foi o Facebook onde, após 15 dias de acompanhamento, verificou-se que nenhuma ação foi tomada pela sua equipa.

Tendo isso em mente, Tsai obteve acesso remoto ao servidor do Facebook por meio de uma conexão shell que é demonstrada no vídeo abaixo:

Em seguida, o problema foi relatado ao Facebook por meio de seu programa de recompensa por bug, pelo qual uma recompensa desconhecida também foi dada ao pesquisador. Além disso, as empresas Fortune Global 500 também foram analisadas, nas quais 15% de seus servidores MobileIron também estavam expostos.

Demonstramos um RCE totalmente não autenticado no MobileIron. Há outras histórias, mas devido ao tempo, acabamos de listar tópicos aqui para os interessados: Como assumir o controle dos dispositivos dos funcionários do MDM, Desmontar o protocolo MI e o CVE-2020-15506, uma autenticação interessante ignorar, pesquisador errado em sua postagem no blog .

Para concluir, é importante que as organizações não apenas monitorem seus próprios sistemas quanto a vulnerabilidades, mas também os de seus fornecedores parceiros. Isso pode ajudar a restringir a superfície de ataque que um agente mal-intencionado pode explorar, especialmente para uma empresa tão grande como a do Facebook.

Além disso, outras plataformas de MDM, como o AirWatch, também devem seguir essa sugestão e trabalhar na segurança de suas plataformas.

Fonte: https://www.hackread.com/researcher-hacked-facebook-by-exploiting-flaws-in-mobileiron-mdm