Hackers usam uma ferramenta legítima para assumir o controle de plataformas Docker e Kubernetes

Em um ataque recente, o grupo de crimes cibernéticos TeamTNT confiou em uma ferramenta legítima para evitar a implantação de código malicioso na infraestrutura de nuvem comprometida e ainda controlá-lo bem.

Eles usaram uma ferramenta de código aberto criada especificamente para monitorar e controlar ambientes de nuvem com instalações Docker e Kubernetes, reduzindo assim sua pegada no servidor violado.

Uso indevido da ferramenta do comércio

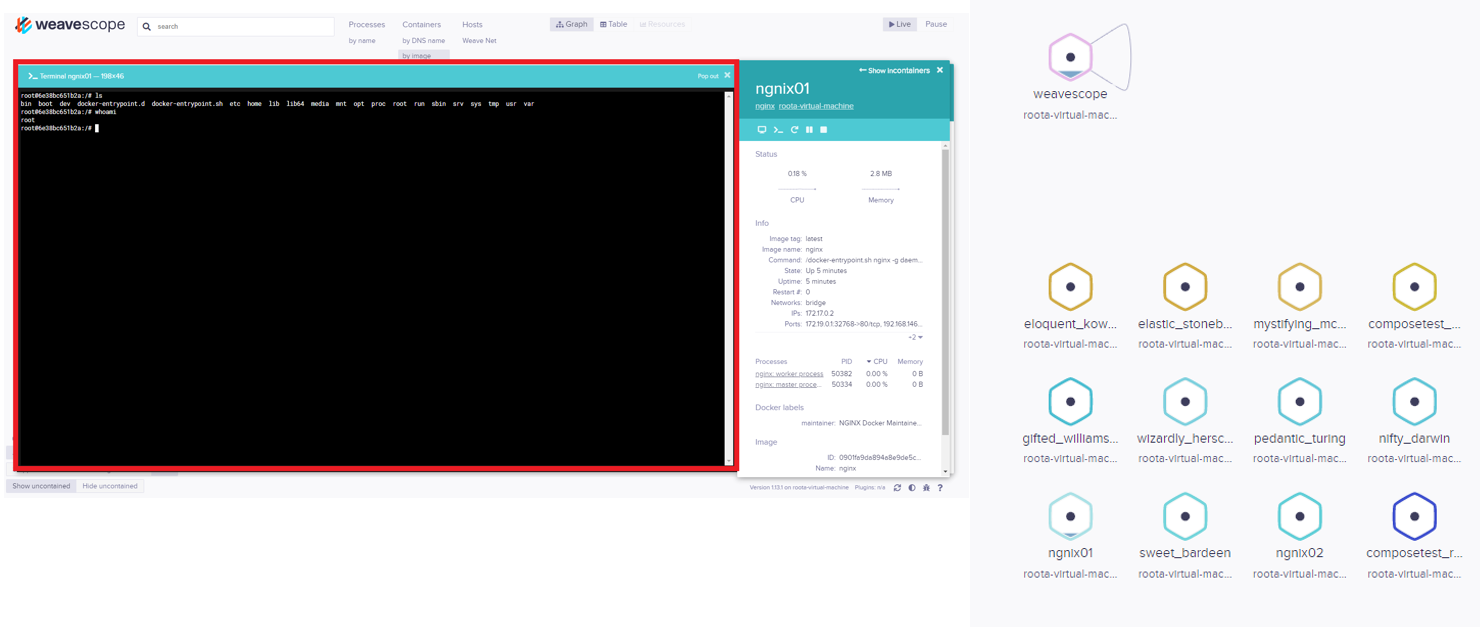

Analisando o ataque, os pesquisadores da Intezer descobriram que a TeamTNT instalou a ferramenta de código aberto Weave Scope para obter controle total da infraestrutura em nuvem da vítima.

Segundo eles, esta pode ser a primeira vez que uma ferramenta legítima de terceiros é abusada para fazer o papel de backdoor em um ambiente de nuvem, indicando também a evolução desse grupo específico.

O Weave Scope se integra perfeitamente ao Docker, Kubernetes e ao sistema operacional de nuvem distribuída (DC / OS) e ao AWS Elastic Compute Cloud (ECS). Ele fornece um mapa completo de processos, contêineres e hosts no servidor e controle sobre os aplicativos instalados.

“Os invasores instalam essa ferramenta para mapear o ambiente de nuvem de sua vítima e executar comandos do sistema sem implantar código malicioso no servidor”, observa Intezer em um relatório hoje.

Descrevendo o fluxo de ataque do incidente, os pesquisadores dizem que o caminho do TeamTNT foi uma API Docker exposta. Isso permitiu que eles criassem um contêiner Ubuntu limpo configurado para ser montado no servidor vítima, obtendo acesso aos arquivos no host.

Em seguida, eles configuram um usuário local chamado ‘hilde’ com privilégios elevados e o usam para se conectar ao servidor via SSH. Instalar o Weave Scope é a próxima etapa do ataque, que requer apenas três comandos para fazer o download, definir a permissão para o aplicativo Scope e iniciar.

Com o utilitário no servidor, TeamTNT poderia se conectar ao painel Weave Scope via HTTP na porta 4040 (padrão para o endpoint do aplicativo Scope) e assumir o controle.

Os pesquisadores afirmam que este cenário, embora raro, poderia ter sido evitado se as portas da API Docker estivessem fechadas ou políticas de acesso restrito estivessem em vigor.

Outro erro de configuração é permitir conexões com o painel Weave Scope de fora da rede. A documentação da ferramenta é clara sobre como não tornar a porta 4040 acessível pela Internet.

O TeamTNT surgiu no radar dos pesquisadores de segurança no início de maio como um grupo de criptomineração, quando MalwareHunterTeam tuitou sobre isso e a Trend Micro revelou que os invasores vasculharam a Internet em busca de portas daemon Docker abertas.

No mês passado, a empresa britânica Cado Security publicou um relatório com evidências de que o worm criptomining TeamTNT também pode roubar credenciais AWS e arquivos de configuração de instâncias Docker e Kubernetes.