Hackers do “Evilnum” visando empresas financeiras com um novo RAT baseado em Python

Um adversário conhecido por ter como alvo o setor de fintech pelo menos desde 2018 mudou suas táticas para incluir um novo cavalo de Tróia de acesso remoto (RAT) baseado em Python que pode roubar senhas, documentos, cookies de navegador, credenciais de e-mail e outras informações confidenciais.

Em uma análise publicada por pesquisadores da Cybereason ontem, o grupo Evilnum não apenas ajustou sua cadeia de infecção, mas também implantou um Python RAT chamado “PyVil RAT”, que possui habilidades para coletar informações, fazer capturas de tela, capturar dados de pressionamentos de tecla e abrir um shell SSH e implantar novas ferramentas.

“Desde os primeiros relatórios em 2018 até hoje, os TTPs do grupo evoluíram com ferramentas diferentes, enquanto o grupo continuou a se concentrar em alvos fintech”, disse a empresa de segurança cibernética .

“Essas variações incluem uma mudança na cadeia de infecção e persistência, nova infraestrutura que está se expandindo ao longo do tempo e o uso de um novo cavalo de Tróia de acesso remoto (RAT) com script Python” para espionar seus alvos infectados.

Nos últimos dois anos, o Evilnum foi vinculado a várias campanhas de malware contra empresas no Reino Unido e na UE envolvendo backdoors escritos em JavaScript e C #, bem como por meio de ferramentas compradas do provedor de Malware-as-a-Service Golden Chickens .

Em julho, o grupo APT foi encontrado visando empresas com e -mails de spear-phishing que continham um link para um arquivo ZIP hospedado no Google Drive para roubar licenças de software, informações de cartão de crédito de clientes e documentos de investimentos e comerciais.

Embora o modus operandi de ganhar uma posição inicial no sistema comprometido permaneça o mesmo, o procedimento de infecção testemunhou uma grande mudança.

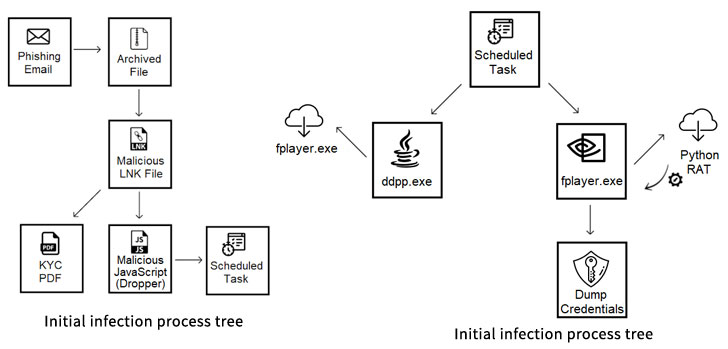

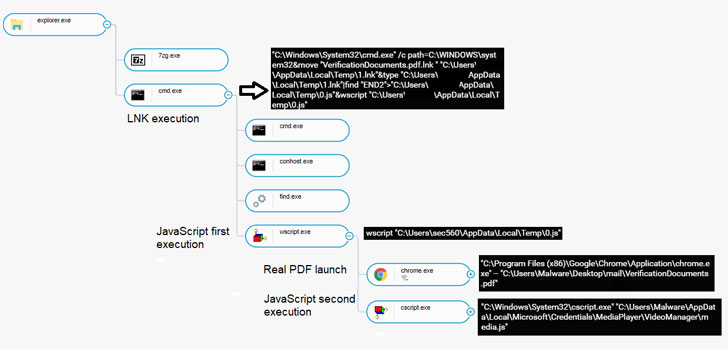

Além de usar e-mails de spear-phishing com documentos falsos conheça seu cliente (KYC) para induzir os funcionários do setor financeiro a disparar o malware, os ataques deixaram de usar cavalos de Tróia baseados em JavaScript com recursos de backdoor para um dropper de JavaScript básico que entrega cargas maliciosas ocultas em versões modificadas de executáveis legítimos em uma tentativa de escapar da detecção.

“Este JavaScript é o primeiro estágio nesta nova cadeia de infecção, culminando com a entrega da carga útil, um Python escrito RAT compilado com py2exe que os pesquisadores do Nocturnus apelidaram de PyVil RAT”, disseram os pesquisadores.

O procedimento de entrega de vários processos (“ddpp.exe”), após a execução, descompacta o shellcode para estabelecer comunicação com um servidor controlado pelo invasor e receber um segundo executável criptografado (“fplayer.exe”) que funciona como o downloader do próximo estágio a ser buscado o Python RAT.

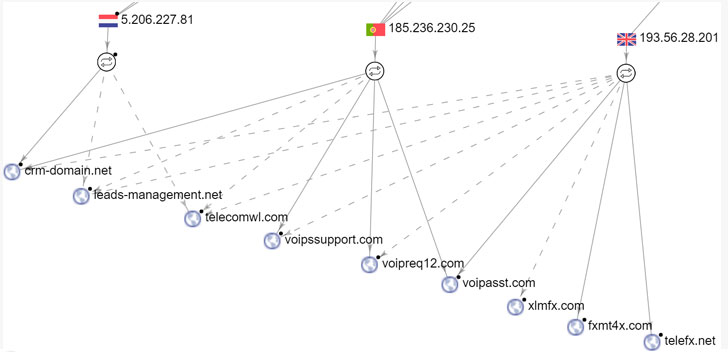

“Em campanhas anteriores do grupo, as ferramentas do Evilnum evitavam usar domínios nas comunicações com o C2, usando apenas endereços IP”, observaram os pesquisadores. “Embora o endereço IP C2 mude a cada poucas semanas, a lista de domínios associados a esse endereço IP continua crescendo.”

Embora as origens exatas do Evilnum ainda permaneçam obscuras, é evidente que sua improvisação constante de TTPs os ajudou a ficar sob o radar.

Como as técnicas do APT continuam a evoluir, é essencial que as empresas permaneçam vigilantes e os funcionários monitorem seus emails para tentativas de phishing e tenham cuidado ao abrir emails e anexos de remetentes desconhecidos.

Fonte: https://thehackernews.com/2020/09/evilnum-hackers.html