Campanha de phishing usando COVID-19 entrega o trojan AgentTesla

Uma campanha global de phishing que pretende oferecer informações sobre máscaras cirúrgicas e outros equipamentos de proteção individual para uso durante a pandemia COVID-19 está infectando os dispositivos das vítimas com o Trojan de acesso remoto AgentTesla, de acordo com pesquisadores da Área 1 Security .

Uma campanha global de phishing que pretende oferecer informações sobre máscaras cirúrgicas e outros equipamentos de proteção individual para uso durante a pandemia COVID-19 está infectando os dispositivos das vítimas com o Trojan de acesso remoto AgentTesla, de acordo com pesquisadores da Área 1 Security .

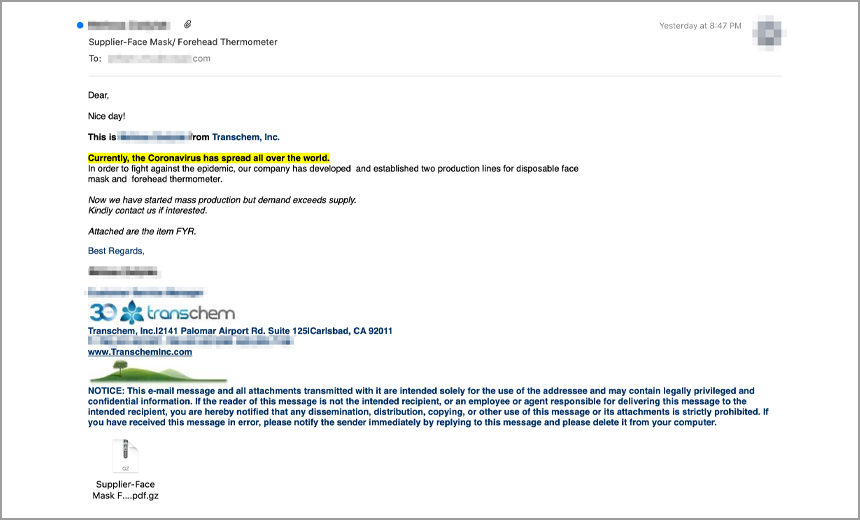

A campanha, que parece ter começado em maio, usa e-mails de phishing que falsificam mensagens de fabricantes de produtos químicos e também de empresas de importação / exportação, com medo de escassez de máscaras faciais e termômetros de testa durante a pandemia, de acordo com o relatório.

Os fraudadores aparentemente estão mudando suas táticas, técnicas e procedimentos a cada 10 dias, ajustando as mensagens e domínios falsificados para evitar a detecção, de acordo com o relatório.

Esses e-mails de phishing parecem ter como alvo “milhares” de caixas de entrada, embora a taxa de ataque tenha diminuído desde 13 de agosto, o que pode significar que os fraudadores estão fazendo uma pausa para reformular suas estratégias mais uma vez, diz Juliette Cash, uma das principais pesquisadoras de ameaças da Segurança da área 1.

“As empresas afetadas por esta campanha se espalham pelo mundo, cobrindo vários setores da indústria, incluindo empresas dos EUA que também são corporações internacionais”, disse Cash ao Information Security Media Group. “Em alguns casos, vimos a campanha ter como alvo executivos passados e atuais de empresas Fortune 500, incluindo diretores de segurança globais. No geral, entretanto, acreditamos que os invasores adotaram uma abordagem mais agressiva.”

O objetivo desses e-mails de phishing é infectar dispositivos com o AgentTesla, um ladrão de informações que foi remodelado como um cavalo de Troia de acesso remoto completo, ou RAT. Desde o início da pandemia COVID-19, este malware se tornou popular entre os fraudadores e cibercriminosos devido à sua capacidade de evitar a detecção, bem como às suas baixas taxas de licenciamento em fóruns clandestinos que o tornam acessível para alugar e implantar (consulte: Cuidado: AgentTesla Infostealer agora mais poderoso ).

Campanha de phishing

A campanha de phishing engana empresas legítimas que anunciam máscaras faciais, bem como outros suprimentos médicos relacionados ao COVID-19. Em um caso, os fraudadores imitaram a Transchem Inc. – um fornecedor de produtos químicos, de acordo com o relatório. Às vezes, as mensagens também usam nomes de funcionários reais para adicionar outra camada de legitimidade.

Durante a campanha, os fraudadores alternam endereços IP para ajudar a contornar algumas proteções de segurança e também tirar proveito de protocolos de autenticação de e-mail configurados incorretamente, como autenticação de mensagem baseada em domínio, relatório e conformidade – ou DMARC – bem como o DomainKeys Identified Mail e Sender Policy Framework a fim de entregar as mensagens maliciosas às caixas de entrada, de acordo com o relatório.

Os e-mails de phishing contêm um documento anexado que é disfarçado para se parecer com um arquivo PDF e geralmente é denominado: “Fornecedor-Máscara facial Termômetro de testa.pdf.gz”, de acordo com o relatório. Se o arquivo for aberto e descompactado, as macros serão habilitadas e o malware AgentTesla será baixado para o dispositivo comprometido.

AgentTesla

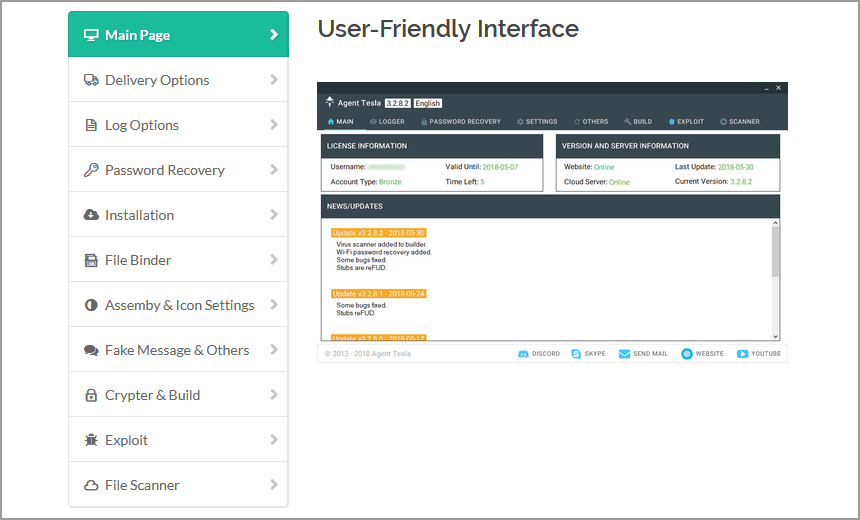

Uma vez baixado em um dispositivo, o Trojan AgentTesla se conectará a um servidor de comando e controle para receber instruções adicionais dos fraudadores, de acordo com o relatório. O malware normalmente obtém acesso à pasta AppData que contém configurações, arquivos e dados para aplicativos do Windows.

Interface de usuário do AgentTesla (Fonte: Segurança da Área 1)

“O malware tentará carregar [Bibliotecas de links dinâmicos] ausentes e baixar arquivos adicionais para extrair informações roubadas da pasta AppData”, afirma o relatório.

Os fraudadores estão tentando coletar o máximo de dados possível de dispositivos comprometidos, diz Cash.

“De nossa análise, concluímos que o malware pode coletar dados de configuração, bem como credenciais de vários navegadores da web, e-mail, clientes de FTP e VPN”, diz Cash. “No entanto, como o malware é um Trojan de acesso remoto, isso deixa os dispositivos das vítimas abertos para ataques futuros e possivelmente mais prejudiciais.”

Os pesquisadores de segurança identificaram o AgentTesla pela primeira vez em 2014. O Trojan agora está disponível para aluguel em vários fóruns clandestinos por preços que variam de US $ 12 por aluguel mensal a US $ 35 por um aluguel de seis meses, de acordo com um relatório do Sentinal Labs divulgado no início deste mês.

Embora o malware tenha aparecido em golpes de comprometimento de e-mail comercial originados na Nigéria, a empresa de segurança Bitdefender relatou em abril que o Trojan AgentTesla também foi usado em uma série de ataques que visavam a indústria global de petróleo e gás (consulte: Atacantes alvejam petróleo e gás Indústria com AgentTesla ).

Também em abril, pesquisadores da Unidade 42 da Palo Alto Networks descobriram um aumento em e-mails de phishing com o tema COVID-19 que tentavam implantar o AgentTesla em uma ampla gama de setores (consulte: Fresh COVID-19 Phishing Scams Try to Spread Malware: Report ) .