Usuários de Mac alvos de propagação de spyware por meio de projetos Xcode

O pacote XCSSET de malware também sequestra navegadores, tem um módulo de ransomware e muito mais – e usa um par de exploits de dia zero.

Uma campanha destinada a usuários de Mac está espalhando o pacote XCSSET de malware, que tem a capacidade de sequestrar o navegador Safari e injetar várias cargas de JavaScript que podem roubar senhas, dados financeiros e informações pessoais, implantar ransomware e muito mais.

As infecções estão se propagando por meio de projetos de desenvolvedores Xcode, observaram os pesquisadores; os cibercriminosos por trás da campanha estão injetando malware neles, de acordo com a Trend Micro. O Xcode consiste em um pacote de ferramentas de desenvolvimento de software abertas e gratuitas desenvolvidas pela Apple para a criação de software para macOS, iOS, iPadOS, watchOS e tvOS. Portanto, qualquer aplicativo construído sobre os projetos inclui automaticamente o código malicioso.

A descoberta inicial da ameaça veio quando “descobrimos que o projeto Xcode de um desenvolvedor em geral continha o malware de origem – o que leva a uma toca de coelho de cargas maliciosas”, de acordo com uma análise [PDF] da Trend Micro, divulgada na sexta-feira. “A ameaça aumenta quando os desenvolvedores afetados compartilham seus projetos por meio de plataformas como o GitHub, levando a um ataque semelhante a uma cadeia de suprimentos para usuários que dependem desses repositórios como dependências em seus próprios projetos. Também identificamos essa ameaça em outras fontes, incluindo VirusTotal e Github, o que indica que essa ameaça é grande. ”

A carga útil inicial inserida nos projetos vem na forma de um executável Mach-O. Os pesquisadores foram capazes de rastrear arquivos de dados de trabalho Xcode de um projeto infectado e encontraram uma pasta oculta contendo Mach-O, localizada em um dos arquivos .xcodeproj.

Quando executado, o malware Mach-O se conecta a um endereço de servidor de comando e controle (C2) codificado e começa a fazer capturas de tela da área de trabalho atual a uma taxa de uma vez por minuto; assim que uma nova captura de tela é feita, a anterior é excluída e a análise é anotada.

No entanto, o objetivo principal do Mach-O é baixar e executar a carga útil do segundo estágio, um arquivo AppleScript chamado main.scpt, que executa a maior parte dos comportamentos maliciosos.

A pesquisa observou que, quando a carga útil “Principal” é executada, ela primeiro coleta informações básicas do sistema do usuário infectado e, em seguida, mata certos processos em execução, se presentes, incluindo vários navegadores (Opera, Edge, Firefox, Yandex e Brave), bem como ” com.apple.core ”,“ com.oracle.java ”e outros.

A carga útil então desce para o negócio real, obtendo e compilando código malicioso em um pacote de aplicativo Mac. O nome do pacote é mapeado para um nome de aplicativo conhecido instalado, como Safari. Os pesquisadores detalharam que ele então substitui o arquivo de ícone correspondente do aplicativo e “Info.plist” para fazer o aplicativo falso parecer um aplicativo real e normal – e assim, os usuários vão abrir o aplicativo normal, o malicioso abre em seu lugar.

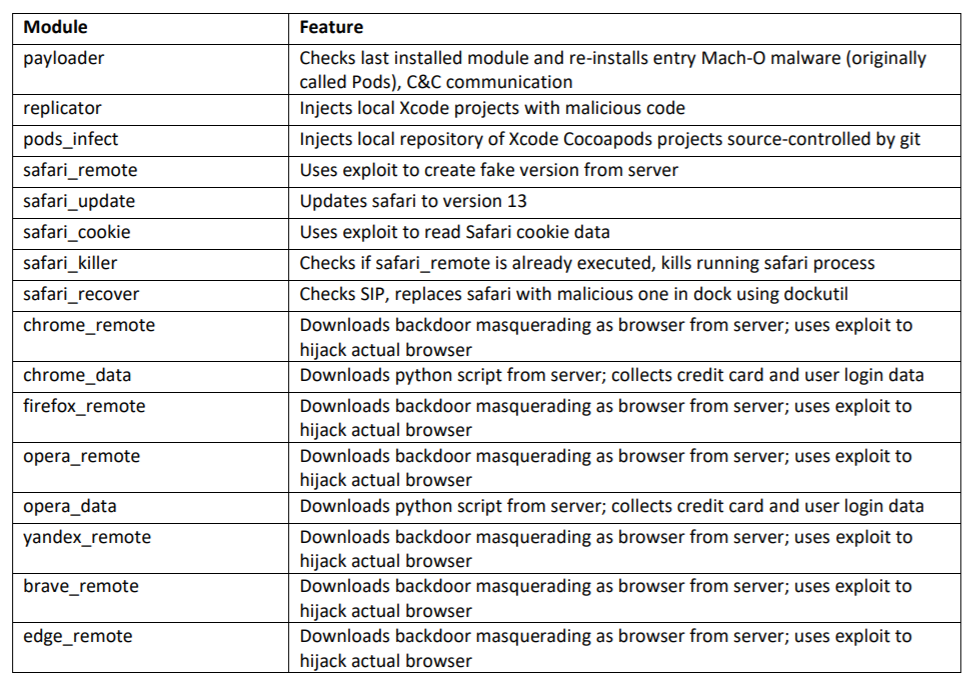

De acordo com a análise, quando abertos, os recursos maliciosos do pacote de aplicativo falso são executados, na forma de implantação de uma série de módulos usados para vários objetivos: Assumir navegadores; roubar informações de aplicativos instalados, incluindo Evernote, Skype e Telegram; e se espalhando para outros hospedeiros. Ele também possui módulos de ransomware que podem ser implantados e dezenas de outros recursos.

Abaixo está uma lista parcial:

O malware também usa uma vulnerabilidade de dia zero no Data Vault que permite que ele ignore o recurso System Integrity Protection (SIP) do macOS para roubar cookies do Safari; e um Safari para WebKit Development zero-day que permite cross-site scripting universal (UXSS), que abre caminho para injetar JavaScript na versão de desenvolvimento do Safari e outros navegadores sem se preocupar com sandboxing.

No último caso, o malware injeta o código JavaScript malicioso em uma página atual do navegador. Os invasores podem então manipular os resultados do navegador; manipular e substituir Bitcoin encontrados e outros endereços de criptomoeda; substituir um link de download do Chrome por um link para um pacote de versão antiga; roubar credenciais do Google, Yandex, Amocrm, SIPmarket, PayPal e Apple ID; roubar dados de cartão de crédito vinculados na Apple Store; evitar que o usuário altere senhas e também grave novas senhas; e tirar screenshots de certos sites acessados.

O Threatpost entrou em contato com a Trend Micro para ver se os dias zero foram relatados e se alguma informação adicional está disponível sobre eles – poucos detalhes foram oferecidos na análise.

A empresa disse que conseguiu coletar uma lista de endereços IP de vítimas do C2; isto consistia em 380 alvos individuais infectados; a maioria estava na China e na Índia. A Trend Micro observou que observou o malware XCSSET afetando dois projetos Xcode até agora, mas alertou que a campanha provavelmente se espalhará.

“Com o cenário de desenvolvimento do OS X crescendo e melhorando rapidamente – conforme comprovado por notícias sobre a última atualização do Big Sur, por exemplo – não é nenhuma surpresa que os agentes de malware agora também aproveitam tanto desenvolvedores aspirantes quanto experientes para seu próprio benefício”, concluiu a Trend Micro . “Os proprietários de projetos devem continuar a verificar três vezes a integridade de seus projetos para eliminar problemas injustificados, como uma infecção por malware no futuro.”

Fonte: https://threatpost.com/mac-spyware-xcode-projects/158388/