Hackers exploram software Autodesk 3D Max para espionagem industrial

Uma coisa é os grupos APT conduzirem a espionagem cibernética para atingir seus próprios objetivos financeiros. Mas é uma questão totalmente diferente quando eles são usados como “hackers de aluguel” por empresas privadas concorrentes para roubar informações confidenciais.

O Laboratório de Inteligência de Ameaças Cibernéticas da Bitdefender descobriu mais uma instância de um ataque de espionagem visando uma empresa internacional de arquitetura e produção de vídeo não identificada que tinha todas as marcas de uma campanha cuidadosamente orquestrada.

“O grupo cibercriminoso se infiltrou na empresa usando um plugin contaminado e especialmente criado para o Autodesk 3ds Max”, disseram os pesquisadores da Bitdefender em um relatório divulgado hoje.

“A investigação também descobriu que a infraestrutura de Comando e Controle usada pelo grupo cibercriminoso para testar sua carga maliciosa contra a solução de segurança da organização está localizada na Coreia do Sul.”

Embora tenha havido casos anteriores de grupos de mercenários APT como Dark Basin e Deceptikons (também conhecido como DeathStalker ) visando o setor financeiro e jurídico, esta é a primeira vez que um ator de ameaça empregou o mesmo modus operandi para o setor imobiliário.

No mês passado, uma campanha semelhante – chamada StrongPity – foi encontrada usando instaladores de software contaminados como conta-gotas para introduzir uma porta dos fundos para exfiltração de documentos.

“É provável que isso se torne o novo normal em termos de comoditização dos grupos APT – não apenas atores patrocinados pelo Estado, mas por qualquer um que busque seus serviços para ganho pessoal, em todos os setores”, disse a empresa de segurança cibernética.

Usando um Plugin Autodesk 3ds Max contaminado

Em um comunicado publicado no início deste mês, a Autodesk alertou os usuários sobre uma variante do exploit “PhysXPluginMfx” MAXScript que pode corromper as configurações do 3ds Max, executar código malicioso e se propagar para outros arquivos MAX em um sistema Windows ao carregar os arquivos infectados no software.

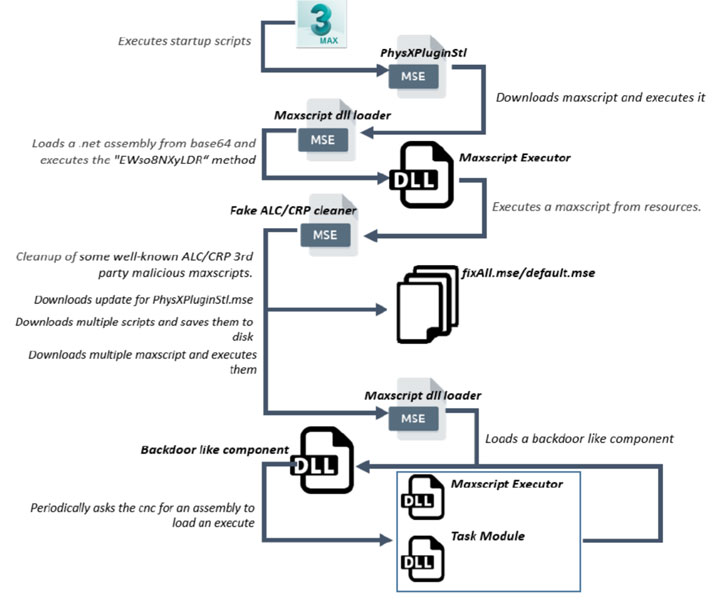

Mas, de acordo com a análise forense da Bitdefender, esta amostra esboçada do MAXScript Encrypted (“PhysXPluginStl.mse”) continha um arquivo DLL embutido, que subsequentemente baixou binários .NET adicionais do servidor C&C com o objetivo final de roubar documentos importantes.

Os binários, por sua vez, são responsáveis por baixar outros MAXScripts maliciosos capazes de coletar informações sobre a máquina comprometida e exfiltrar os detalhes para o servidor remoto, que transmite uma carga final que pode capturar capturas de tela e coletar senhas de navegadores da web como Firefox, Google Chrome e Internet Explorer.

Além de empregar um mecanismo de hibernação para passar despercebido e evitar a detecção, os pesquisadores do Bitdefender também descobriram que os autores do malware tinham um conjunto de ferramentas completo para espionar suas vítimas, incluindo um binário “HdCrawler”, cujo trabalho é enumerar e enviar arquivos com dados específicos extensões (.webp, .jpg, .png, .zip, .obb, .uasset, etc.) para o servidor e um ladrão de informações com vários recursos.

As informações acumuladas pelo ladrão variam de nome de usuário, nome do computador, endereços IP de adaptadores de rede, versão do Windows, versão do .NET Framework, processadores (número de núcleos, velocidade e outras informações), RAM total e livre disponível , detalhes de armazenamento para os nomes dos processos em execução no sistema, os arquivos definidos para iniciar automaticamente após uma inicialização e a lista de arquivos acessados recentemente.

Os dados de telemetria do Bitdefender também encontraram outras amostras de malware semelhantes se comunicando com o mesmo servidor C&C, datando de pouco menos de um mês atrás, sugerindo que o grupo tem como alvo outras vítimas.

Recomenda-se que os usuários do 3ds Max baixem a versão mais recente das ferramentas de segurança do Autodesk 3ds Max 2021-2015SP1 para identificar e remover o malware PhysXPluginMfx MAXScript.

“A sofisticação do ataque revela um grupo no estilo APT que tinha conhecimento prévio dos sistemas de segurança da empresa e aplicativos de software usados, planejando cuidadosamente seu ataque para se infiltrar na empresa e exfiltrar dados sem serem detectados”, disseram os pesquisadores.

“A espionagem industrial não é novidade e, como o setor imobiliário é altamente competitivo, com contratos avaliados em bilhões de dólares, as apostas são altas para a obtenção de contratos para projetos de luxo e pode justificar recorrer a grupos APT mercenários para obter uma vantagem de negociação. “

Fonte: https://thehackernews.com/2020/08/autodesk-malware-attack.html