O hack mais sofisticado para iPhone já explorou o recurso de hardware oculto da Apple

Os ataques de spyware Operação Triangulação direcionados a dispositivos Apple iOS aproveitaram explorações nunca antes vistas que tornaram possível até mesmo contornar os principais ataques baseados em hardware proteções de segurança criadas pela empresa.

Os ataques de spyware Operação Triangulação direcionados a dispositivos Apple iOS aproveitaram explorações nunca antes vistas que tornaram possível até mesmo contornar os principais ataques baseados em hardware proteções de segurança criadas pela empresa.

A empresa russa de segurança cibernética Kaspersky, que descobriu a campanha no início de 2023, depois de se tornar um dos alvos, descreveu como a “cadeia de ataque mais sofisticada” já observou até hoje. Acredita-se que a campanha esteja ativa desde 2019.

A Operação Triangulação recebe esse nome devido ao uso de uma técnica de impressão digital chamada impressão digital em tela para desenhar um triângulo amarelo em um fundo rosa com Web Graphics Biblioteca (WebGL) na memória do dispositivo.

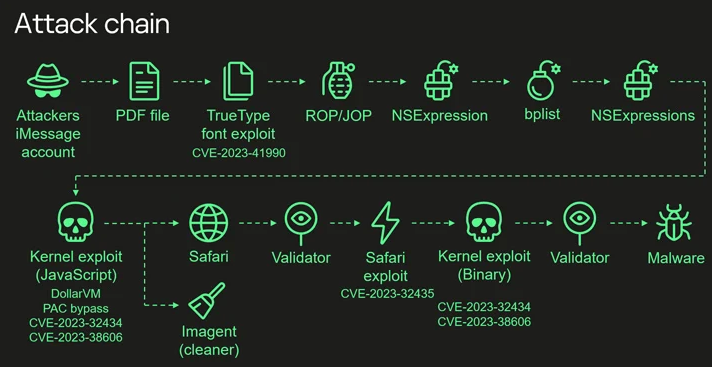

A atividade de exploração envolveu o uso de quatro falhas de dia zero que foram transformadas em uma cadeia para obter um nível sem precedentes de acesso e dispositivos backdoor que executam versões do iOS até o iOS 16.2 com o objetivo final de coletar informações confidenciais.

O ponto de partida do ataque de clique zero é um iMessage contendo um anexo malicioso, que é processado automaticamente sem qualquer interação do usuário para obter permissões elevadas e implantar um módulo de spyware. Especificamente, envolve a transformação das seguintes vulnerabilidades em armas –

- CVE-2023-41990 – Uma falha no componente FontParser que pode levar à execução arbitrária de código ao processar um arquivo de fonte especialmente criado, que é acionado por meio do anexo PDF do iMessage. (Abordado em iOS 15.7.8 e iOS 16.3)

- CVE-2023-32434 – Uma vulnerabilidade de estouro de número inteiro no kernel que pode ser explorada por um aplicativo malicioso para executar código arbitrário com privilégios de kernel. (Abordado no iOS 15.7.7, iOS 15.8 e iOS 16.5.1)

- CVE-2023-32435 – Uma vulnerabilidade de corrupção de memória no WebKit que pode levar à execução arbitrária de código ao processar conteúdo da web especialmente criado. (Abordado no iOS 15.7.7 e iOS 16.5.1)

- CVE-2023-38606 – Um problema no kernel que permite que um aplicativo malicioso modifique o estado confidencial do kernel. (Abordado no iOS 16.6)

Vale ressaltar que os patches para CVE-2023-41990 foram lançados pela Apple em janeiro de 2023, embora detalhes sobre a exploração só tenham sido divulgados pela empresa em 8 de setembro de 2023, mesmo dia em que foi lançado. iOS 16.6.1 fornecido para resolver duas outras falhas (CVE-2023-41061 e CVE-2023-41064) que foram abusadas ativamente em conexão com um Pegasus campanha de spyware.

Isso também eleva para 20 o número de dias zero explorados ativamente resolvidos pela Apple desde o início do ano.

Embora inicialmente se acreditasse que a sequência de infecção também incorporava CVE-2022-46690, desde então a empresa determinou que não seria mais O caso. CVE-2022-46690 refere-se a um problema de gravação fora dos limites de alta gravidade em IOMobileFrameBuffer que pode ser transformado em arma por um aplicativo não autorizado para executar código arbitrário com privilégios de kernel. Foi corrigido pela Apple em dezembro de 2022.

“Logo percebemos que a vulnerabilidade do kernel explorada neste ataque não era CVE-2022-46690, mas um dia zero até então desconhecido”, disse ele. Kaspersky disse ao The Hacker News. “Compartilhamos todas as informações com a Apple, o que levou à resolução não apenas de uma, mas de quatro vulnerabilidades de dia zero.”

Das quatro vulnerabilidades, a CVE-2023-38606 merece uma menção especial, pois facilita um desvio da proteção de segurança baseada em hardware para regiões sensíveis da memória do kernel, aproveitando a E/S mapeada na memória ( MMIO), um recurso que nunca foi conhecido ou documentado até agora.

A exploração, em particular, tem como alvo os SoCs Apple A12-A16 Bionic, destacando blocos MMIO desconhecidos de registros que pertencem ao coprocessador GPU. Atualmente não se sabe como os misteriosos atores da ameaça por trás da operação souberam de sua existência. Também não está claro se foi desenvolvido pela Apple ou se é um componente de terceiros como o ARM CoreSight.

Em outras palavras, CVE-2023-38606 é o elo crucial na cadeia de exploração que está intimamente ligada ao sucesso da campanha da Operação Triangulação, dado o fato de que permite ao ator da ameaça obter o controle total de o sistema comprometido.

“Nosso palpite é que esse recurso de hardware desconhecido provavelmente foi planejado para ser usado para fins de depuração ou teste pelos engenheiros da Apple ou pela fábrica, ou que foi incluído por engano”, disse ele. disse o pesquisador de segurança Boris Larin. “Como esse recurso não é usado pelo firmware, não temos ideia de como os invasores saberiam como usá-lo.”

“A segurança do hardware muitas vezes depende da ‘segurança através da obscuridade’”, disse ele. e é muito mais difícil fazer engenharia reversa do que software, mas esta é uma abordagem falha, porque mais cedo ou mais tarde, todos os segredos serão revelados. Sistemas que dependem de “segurança através da obscuridade” nunca poderá ser verdadeiramente seguro.”

O desenvolvimento ocorre no momento em que o Washington Post relatou que os avisos da Apple no final de outubro sobre como jornalistas indianos e políticos da oposição podem ter sido alvo de ataques de spyware patrocinados pelo Estado levou o governo a questionar a veracidade das alegações e a descrevê-las como um caso de “mau funcionamento algorítmico” dentro dos sistemas da gigante da tecnologia.

Além disso, altos funcionários da administração exigiram que a empresa suavizasse o impacto político dos avisos e pressionaram a empresa a fornecer explicações alternativas sobre por que os avisos podem ter sido enviados. Até agora, a Índia não confirmou nem negou o uso de spyware como os do Pegasus do Grupo NSO.

Mas a Anistia Internacional disse que encontrou “vestígios de atividade de spyware Pegasus” em iPhones de jornalistas proeminentes na Índia, afirmando que “apesar das repetidas revelações , tem havido uma vergonhosa falta de responsabilização sobre o uso do spyware Pegasus na Índia, o que apenas intensifica o sentimento de impunidade em relação a estas violações dos direitos humanos.”

Citando pessoas com conhecimento do assunto, o Washington Post observou que “as autoridades indianas pediram à Apple que retirasse os avisos e dissesse que havia cometido um erro”. e que “os executivos de comunicações corporativas da Apple Índia começaram a pedir em particular aos jornalistas de tecnologia indianos que enfatizassem em suas histórias que os avisos da Apple poderiam ser alarmes falsos”; para desviar os holofotes do governo.