Mais de 10.000 dispositivos Cisco hackeados em ataques de dia zero do IOS XE

De acordo com a empresa de inteligência de ameaças VulnCheck, a vulnerabilidade de gravidade máxima (CVE-2023-20198) foi amplamente explorada em ataques direcionados a sistemas Cisco IOS XE com o recurso Web User Interface (Web UI) habilitado, que também possuem o recurso HTTP ou HTTPS Server ativado.

Atualização em 17 de outubro, 16h40 EDT: Adicionadas novas informações sobre dispositivos Cisco IOS XE violados.

Atualização de 18 de outubro, 05:06 EDT: O Centro de Coordenação CERT da Orange descobriu mais de 34,5 mil dispositivos Cisco IOS XE comprometidos em ataques CVE-2023-20198.

Os invasores exploraram um bug crítico de dia zero divulgado recentemente para comprometer e infectar mais de 10.000 dispositivos Cisco IOS XE com implantes maliciosos.

De acordo com a empresa de inteligência de ameaças VulnCheck, a vulnerabilidade de gravidade máxima (CVE-2023-20198) foi amplamente explorada em ataques direcionados a sistemas Cisco IOS XE com o recurso Web User Interface (Web UI) habilitado, que também possuem o recurso HTTP ou HTTPS Server ativado.

O VulnCheck escaneou interfaces web Cisco IOS XE voltadas para a Internet e descobriu milhares de hosts infectados. A empresa também lançou um scanner para detectar esses implantes nos dispositivos afetados.

“A Cisco enterrou o lede ao não mencionar que milhares de sistemas IOS XE voltados para a Internet foram implantados. Esta é uma situação ruim, já que o acesso privilegiado no IOS XE provavelmente permite que os invasores monitorem o tráfego de rede, entrem em redes protegidas e executem qualquer número de ataques man-in-the-middle”, disse o CTO da VulnCheck, Jacob Baines .

“Se sua organização usa um sistema IOS XE, é imperativo que você determine se seus sistemas foram comprometidos e tome as medidas apropriadas assim que os implantes forem descobertos. Embora um patch ainda não esteja disponível, você pode proteger sua organização desativando a interface da web e removendo imediatamente todas as interfaces de gerenciamento da Internet.”

” O VulnCheck registrou as impressões digitais de aproximadamente 10.000 sistemas implantados , mas verificamos apenas aproximadamente metade dos dispositivos listados no Shodan/Censys. Não queríamos nos comprometer com um número específico, pois ele está evoluindo (aumentando) à medida que continuamos nossas atividades”, Baines disse ao BleepingComputer.

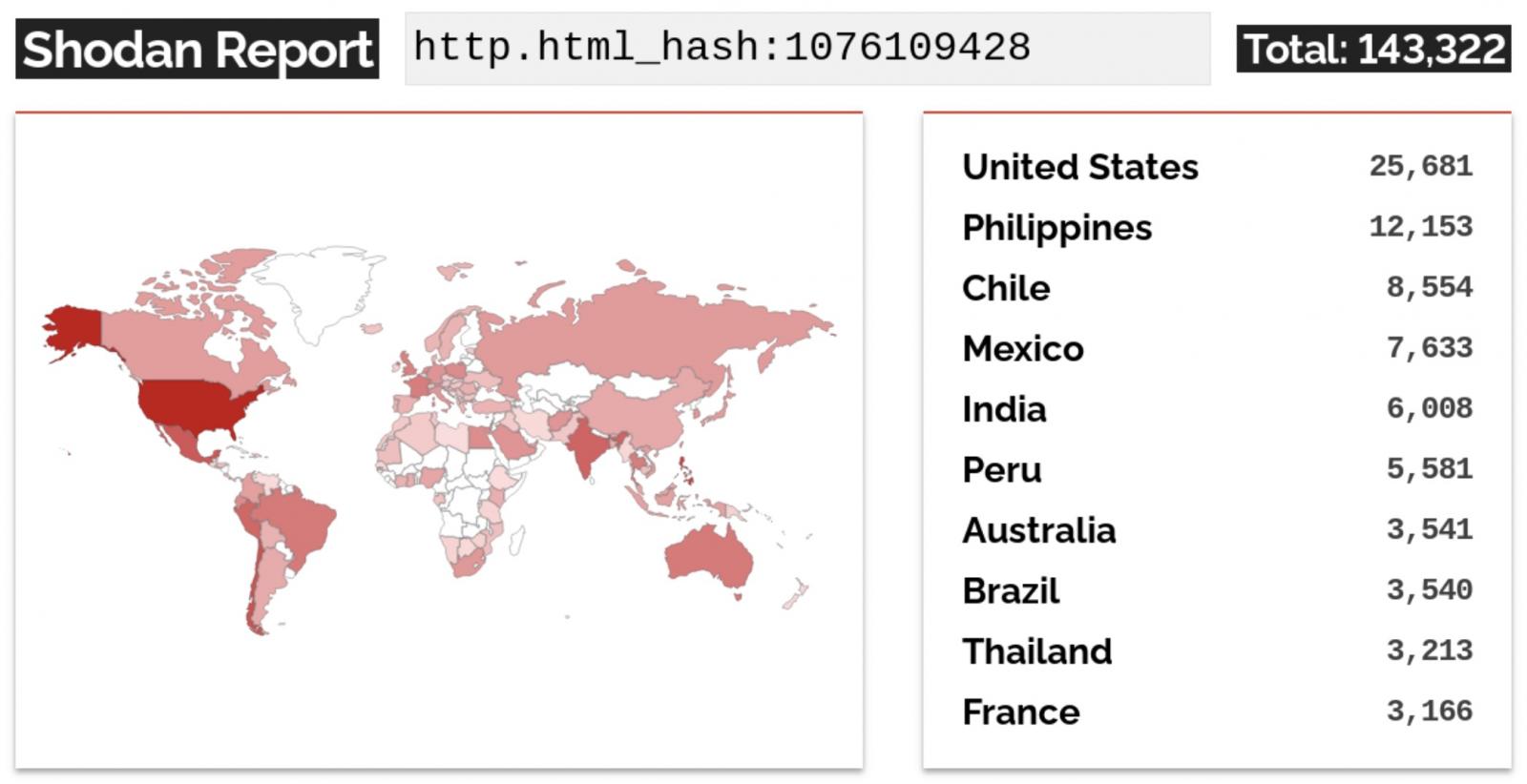

Uma pesquisa Shodan por dispositivos Cisco com sua interface de usuário da Web habilitada ( compartilhada pelo CEO da Aves Netsec, Simo Kohonen) mostra atualmente mais de 140.000 dispositivos expostos à Internet.

Cisco: aplique medidas de mitigação e procure indicadores de violação

Na segunda-feira, a Cisco divulgou que invasores não autenticados podem explorar o dia zero do IOS XE para obter privilégios totais de administrador e assumir controle total sobre roteadores e switches Cisco afetados remotamente.

A empresa alertou os administradores para desabilitarem o recurso vulnerável do servidor HTTP em todos os sistemas voltados para a Internet até que um patch esteja disponível.

A Cisco detectou os ataques CVE-2023-20198 no final de setembro, após relatos de comportamento incomum em um dispositivo de cliente recebidos pelo Centro de Assistência Técnica (TAC) da Cisco. As evidências desses ataques remontam a 18 de setembro, quando os invasores foram observados criando contas de usuários locais denominadas “cisco_tac_admin” e “cisco_support”.

Além disso, os invasores implantaram implantes maliciosos usando explorações CVE-2021-1435 e outros métodos desconhecidos, permitindo-lhes executar comandos arbitrários no sistema ou no nível do IOS em dispositivos comprometidos.

“Avaliamos que esses grupos de atividades provavelmente foram realizados pelo mesmo ator. Ambos os grupos pareciam próximos, com a atividade de outubro parecendo se basear na atividade de setembro”, disse Cisco.

“O primeiro cluster foi possivelmente a tentativa inicial do ator e o teste de seu código, enquanto a atividade de outubro parece mostrar o ator expandindo sua operação para incluir o estabelecimento de acesso persistente por meio da implantação do implante.”

A empresa também emitiu uma “forte recomendação” para que os administradores procurem contas de usuários suspeitas ou criadas recentemente como possíveis sinais de atividade maliciosa vinculada a esta ameaça.

Em setembro, a Cisco alertou os clientes para corrigirem outra vulnerabilidade de dia zero (CVE-2023-20109) em seu software IOS e IOS XE, alvo de invasores em liberdade.

Fonte: bleepingcomputer.com