Pesquisadores descobrem conexão entre a equipe de Moisés e o grupo emergente de hacktivistas Abraham’s Axe

Novas pesquisas ligaram as operações de um grupo hacktivista politicamente motivado conhecido como Moses Staff a outro ator de ameaça nascente chamado Abraham’s Axe, que surgiu em novembro de 2022.

Isso se baseia em “várias semelhanças entre a iconografia, videografia e sites de vazamento usados pelos grupos, sugerindo que provavelmente são operados pela mesma entidade”, disse a Secureworks Counter Threat Unit (CTU) em um relatório compartilhado com o The Hacker News.

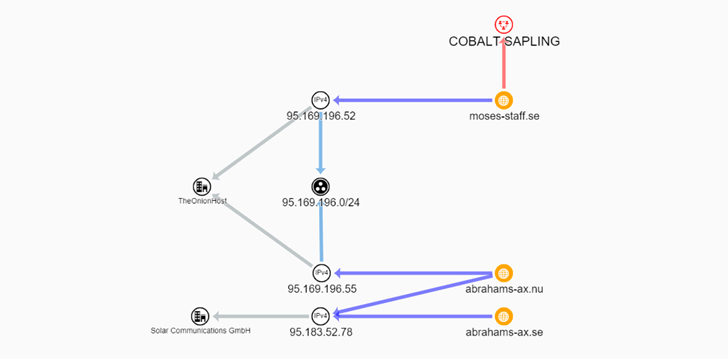

A equipe de Moses, rastreada pela empresa de segurança cibernética sob o apelido de Cobalt Sapling, fez sua primeira aparição no cenário de ameaças em setembro de 2021 com o objetivo de atingir principalmente organizações israelenses.

Acredita-se que o grupo geopolítico seja patrocinado pelo governo iraniano e, desde então, está ligado a uma série de ataques de espionagem e sabotagem que fazem uso de ferramentas como StrifeWater RAT e utilitários de código aberto como DiskCryptor para coletar informações confidenciais e bloquear dados de vítimas em infectados. hosts.

A equipe também é conhecida por manter um site de vazamento usado para distribuir dados roubados de suas vítimas e divulgar suas mensagens, que incluem “expor os crimes dos sionistas na Palestina ocupada”.

Agora, de acordo com a análise da Secureworks, “a personalidade do Machado de Abraão está sendo usada em conjunto para atacar os ministérios do governo na Arábia Saudita” e que “isso provavelmente é uma resposta ao papel de liderança da Arábia Saudita em melhorar as relações entre Israel e as nações árabes”.

De sua parte, o Abraham’s Axe afirma estar operando em nome do Hezbollah Ummah, apesar de nenhuma evidência para apoiá-lo. O Hezbollah, que significa “Partido de Alá” em árabe, é um partido político islâmico xiita libanês e um grupo militante patrocinado pelo Irã.

As impressionantes sobreposições no modus operandi aumentam ainda mais a possibilidade de que os operadores por trás do Abraham’s Axe provavelmente estejam aproveitando o mesmo malware personalizado que atua como um limpador criptográfico para criptografar dados sem oferecer um meio de recuperá-los.

Além do mais, ambos os atores estão unidos em suas motivações na medida em que operam sem incentivo financeiro, com as intrusões assumindo um tom mais perturbador. As conexões entre os dois grupos também são evidenciadas pelo fato de os sites de vazamento baseados em WordPress terem sido hospedados na mesma sub-rede nos estágios iniciais.

“O Irã tem um histórico de usar grupos de proxy e personas fabricadas para atingir adversários regionais e internacionais”, disse Rafe Pilling, pesquisador principal da Secureworks, em um comunicado.

“Ao longo dos últimos dois anos, um número crescente de criminosos e grupos hacktivistas surgiram para atingir supostos inimigos do Irã, ao mesmo tempo em que fornecem negação plausível ao governo do Irã em relação à associação ou responsabilidade por esses ataques. Essa tendência provavelmente continuará.”

Fonte: https://thehackernews.com/