Criminosos entregam malware por meio de cracks de videogame no YouTube

Os atores de ameaças geralmente têm como alvo os usuários domésticos porque eles não têm os mesmos recursos ou conhecimentos para se defenderem dos invasores em comparação com as empresas.

Principais conclusões

- A Proofpoint identificou vários canais do YouTube que distribuem malware, promovendo videogames crackeados e pirateados e conteúdo relacionado.

- As descrições dos vídeos incluem links que levam ao download de ladrões de informações.

- A atividade provavelmente tem como alvo usuários consumidores que não têm os benefícios da segurança de nível empresarial em seus computadores domésticos.

Visão geral

Embora o ganho financeiro possa não ser tão grande como os ataques perpetrados contra empresas, as vítimas individuais provavelmente ainda têm dados como cartões de crédito, carteiras de criptomoedas e outras informações de identificação pessoal (PII) armazenadas nos seus computadores, que podem ser lucrativas para os criminosos. A Proofpoint Emerging Threats observou malwares ladrões de informações, incluindo Vidar, StealC e Lumma Stealer, sendo entregues via YouTube sob o disfarce de software pirata e cracks de videogame. Os vídeos pretendem mostrar ao usuário final como fazer coisas como baixar software ou atualizar videogames gratuitamente, mas o link nas descrições dos vídeos leva a malware. Muitas das contas que hospedam vídeos maliciosos parecem estar comprometidas ou adquiridas de usuários legítimos, mas os pesquisadores também observaram prováveis contas criadas e controladas por atores que ficam ativas por apenas algumas horas, criadas exclusivamente para distribuir malware. Pesquisadores terceirizados já publicaram detalhes sobre vídeos falsos de software crackeado usados para distribuir malware. O método de distribuição é particularmente notável devido ao tipo de videogame que os atores da ameaça parecem promover. Muitos deles parecem ser direcionados a usuários mais jovens, incluindo jogos populares entre crianças, um grupo que tem menos probabilidade de identificar conteúdo malicioso e comportamentos on-line de risco. Durante nossa investigação, a Proofpoint Emerging Threats relatou mais de duas dezenas de contas e vídeos distribuindo malware para o YouTube, que removeu o conteúdo.

Exemplo de conta

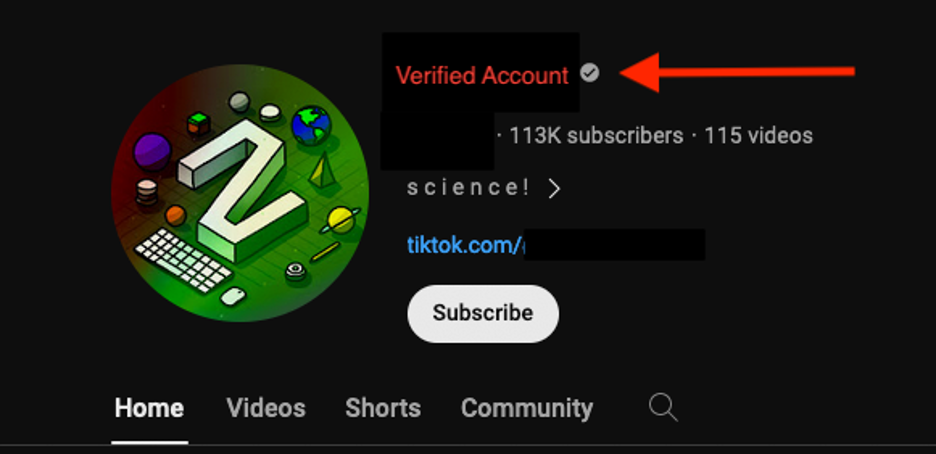

A seguir está um exemplo de uma conta suspeita de estar comprometida (ou potencialmente vendida a um novo “criador de conteúdo”) usada para distribuir malware. Os indicadores de uma conta suspeita de comprometimento ou de outra forma adquirida incluem intervalos de tempo significativos entre os vídeos postados, conteúdo que difere muito dos vídeos publicados anteriormente, diferenças de idiomas e descrições dos vídeos contendo links provavelmente maliciosos, entre outros indicadores. A conta tem cerca de 113.000 assinantes e exibe uma marca de seleção cinza que indica que o proprietário da conta atendeu aos requisitos de canal verificado, incluindo a verificação de sua identidade.

Exemplo de uma conta verificada do YouTube com muitos seguidores, suspeita de estar comprometida.

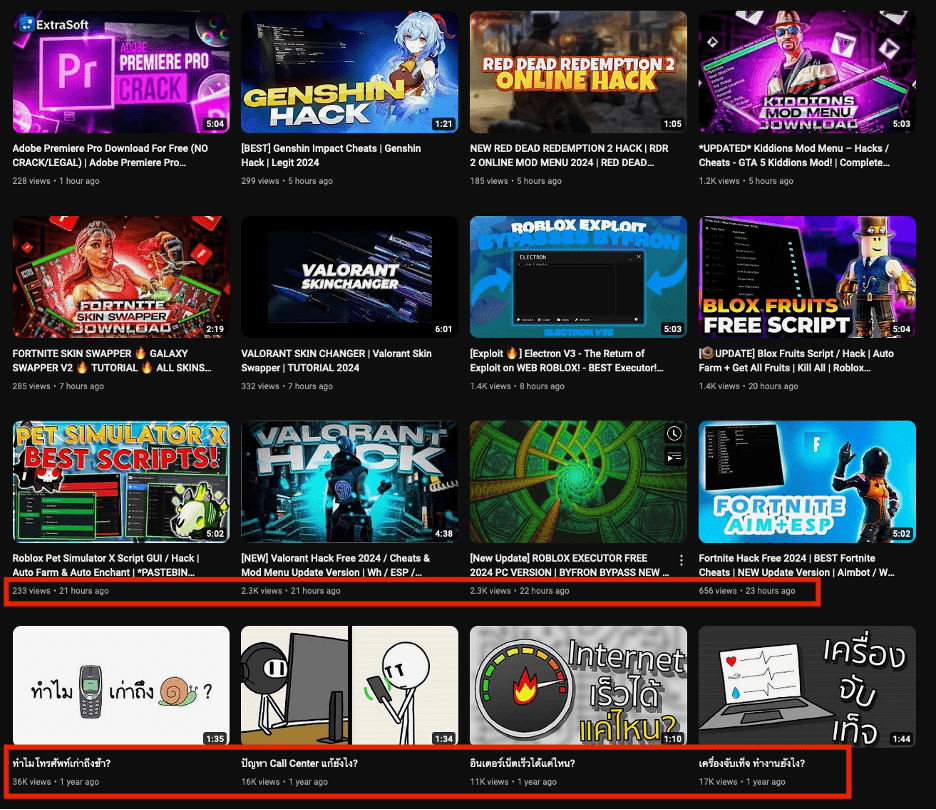

Quando os pesquisadores da Proofpoint identificaram a conta, a maioria dos vídeos da conta havia sido postada há um ano ou mais e todos tinham títulos escritos em tailandês. No entanto, quando a conta foi identificada, doze (12) novos vídeos em inglês foram publicados num período de 24 horas, todos relacionados com videojogos populares e software crackeado. Todas as novas descrições de vídeo incluíam links para conteúdo malicioso. Alguns dos vídeos tiveram mais de 1.000 visualizações, possivelmente aumentadas artificialmente por bots para fazer com que os vídeos parecessem mais legítimos.

Captura de tela de uma conta do YouTube suspeita de estar comprometida distribuindo malware comparando datas de upload.

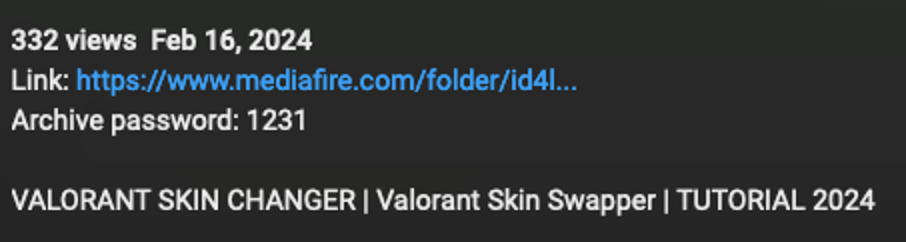

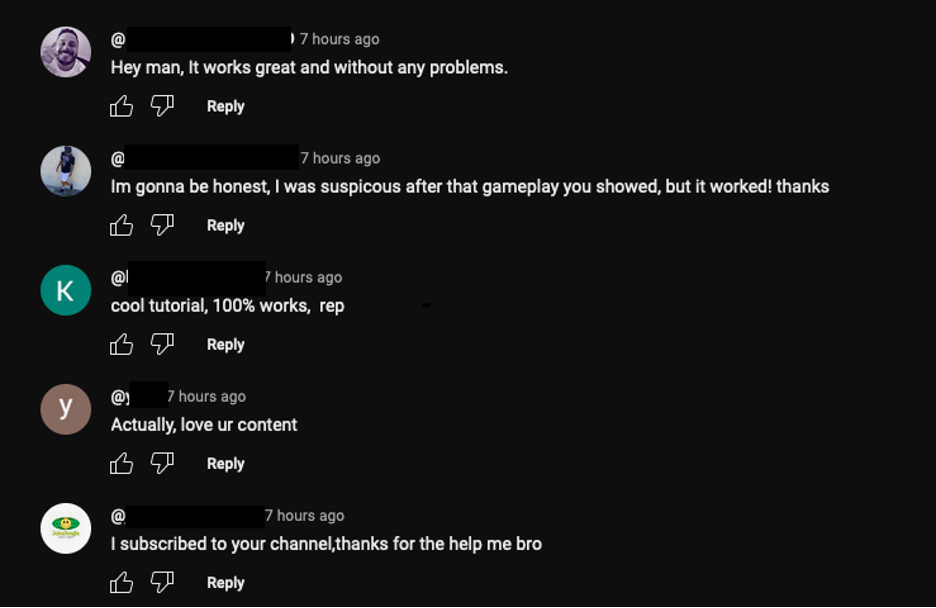

Em um exemplo, um vídeo supostamente continha um aprimoramento de personagem para um videogame popular com um link do MediaFire na descrição. A URL do MediaFire levava a um arquivo protegido por senha (Setup_Pswrd_1234.rar) contendo um executável (Setup.exe) que, se executado, baixava e instalava o malware Vidar Stealer. O vídeo foi enviado para a conta suspeita de estar comprometida sete (7) horas antes de nossa investigação. Na mesma época em que o vídeo foi postado, vários comentários pretendiam atestar a legitimidade do crack do software. É provável que essas contas e comentários tenham sido criados pelo remetente do vídeo ou por seus colaboradores para dar autenticidade ao link malicioso.

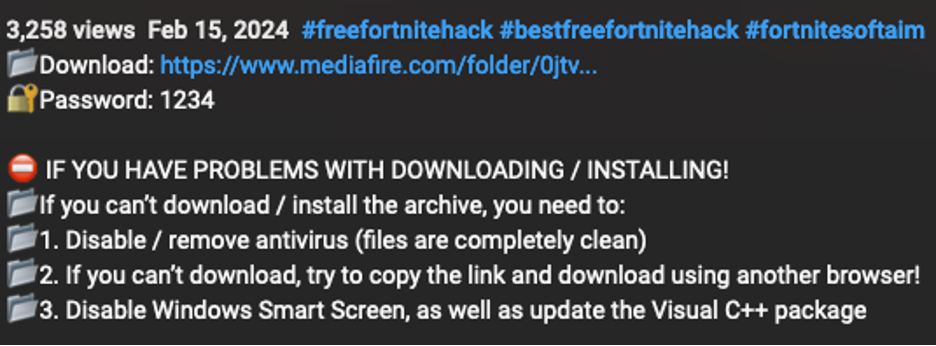

Descrição do vídeo contendo uma URL do MediaFire que leva ao Vidar Stealer.

Comentários no vídeo com o objetivo de confirmar a legitimidade do URL.

Em outro exemplo de um vídeo enviado para uma conta diferente, a descrição do vídeo era mais detalhada. A descrição continha um URL malicioso do MediaFire que também levava ao Vidar Stealer, bem como algumas dicas adicionais. Este é um exemplo comum que inclui instruções sobre como desabilitar o Windows Defender ou outros produtos antivírus. O criador do vídeo promete que os “arquivos estão completamente limpos”, o que inspira muita confiança (sarcasmo)!

Captura de tela da descrição de um vídeo que inclui instruções para desativar o antivírus.

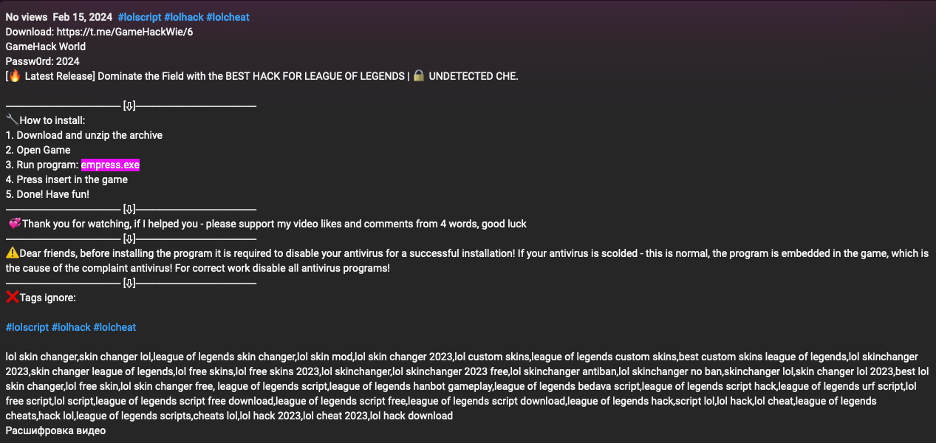

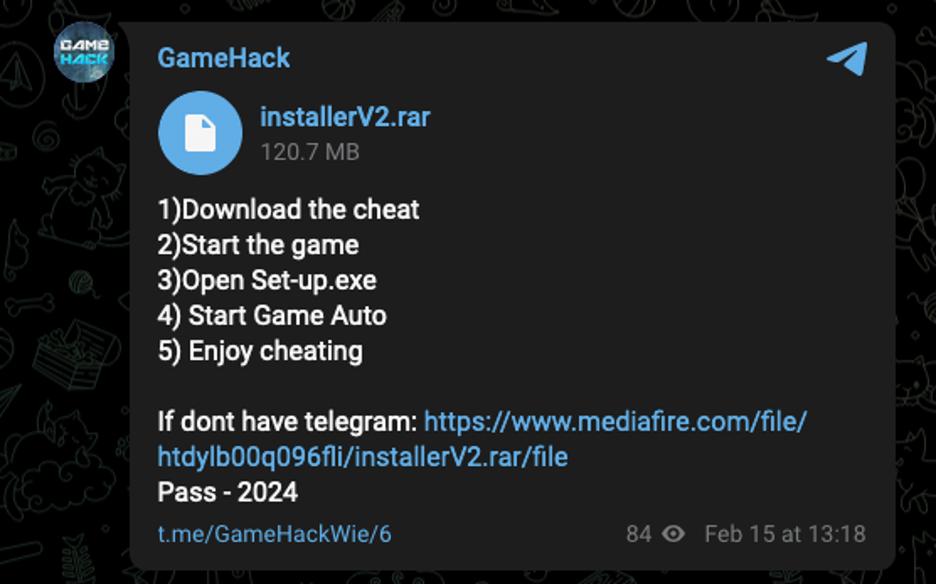

Personificação da Imperatriz

A Proofpoint identificou vários vídeos que pretendem distribuir cracks de videogame Empress. A Empress é uma entidade bem conhecida na comunidade de pirataria de software. Em um exemplo, um usuário pretendia distribuir conteúdo crackeado de “League of Legends” na plataforma de compartilhamento de vídeo. A descrição do vídeo continha um URL do Telegram que levava a uma postagem contendo instruções sobre como baixar o conteúdo e um URL do MediaFire que levava a um arquivo RAR contendo um executável. O arquivo foi denominado “empress.exe” para parecer vir do popular recurso de pirataria de software e ser “legítimo”.

Descrição do YouTube publicidade empress.exe.

Link do telegrama do vídeo da Imperatriz

Os vídeos identificados usando o tema “Imperatriz” continham instruções visuais sobre como baixar e instalar o arquivo – que na verdade era o malware Vidar Stealer – para facilitar o acompanhamento da vítima.

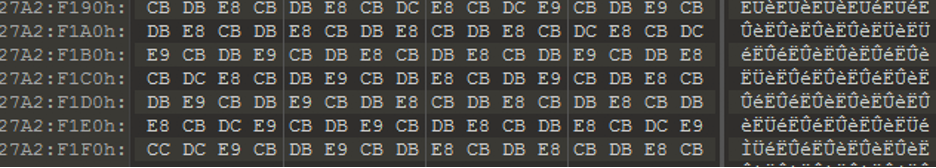

Detalhes de malware e atividade C2

Em todos os casos observados de distribuição de malware através de vídeos do YouTube contendo URLs do MediaFire para executáveis compactados protegidos por senha, o arquivo .rar era pequeno, mas a carga útil compactada sempre se expandia para cerca de 800 MB. Isso pode indicar que há uma quantidade significativa de preenchimento no executável. Esta é uma técnica comum de evasão de antivírus/sandbox, pois muitas ferramentas não verificam arquivos grandes. Abrir o arquivo em um editor hexadecimal confirma essa avaliação, pois você pode ver uma quantidade significativa de bytes hexadecimais repetidos em uma boa parte da carga útil.

Bytes repetidos identificados em um editor hexadecimal.

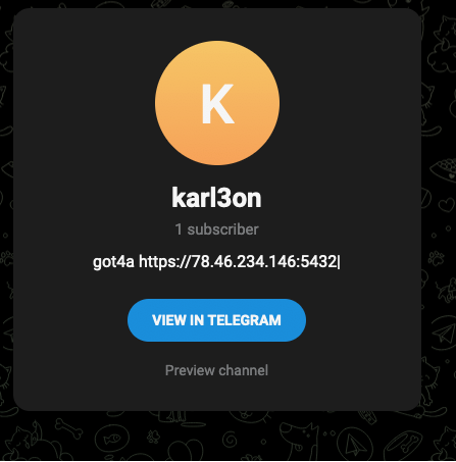

A detonação da sandbox revela que a carga útil é Vidar. Vidar usa mídias sociais e fóruns comunitários para receber instruções de comando e controle (C2), incluindo Telegram, Steam Community e Tumblr. Em todos os casos, a conta C2 é criada com um nome de usuário ou descrição da conta contendo um conjunto de caracteres alfanuméricos seguido por um endereço IP terminando com uma barra vertical. No exemplo do arquivo “empress.exe” identificado anteriormente, as amostras Steam e Telegram C2 têm destinos IP C2 diferentes, mas têm o mesmo identificador principal “got4a”.

Profile C2 no steam

Perfil C2 no Telegram

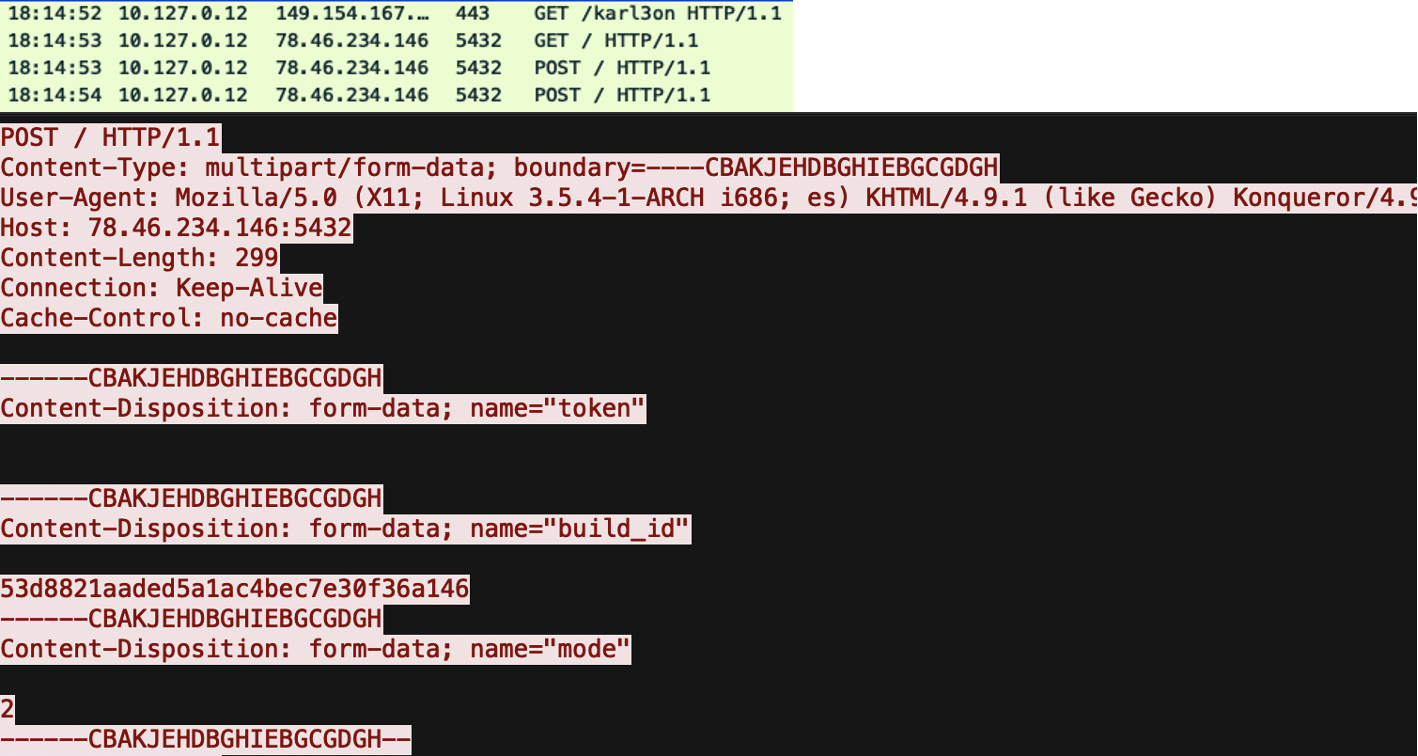

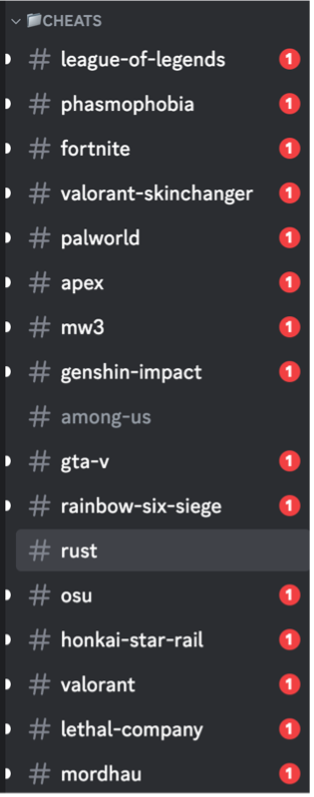

Depois que o endereço IP C2 foi recuperado, observamos a atividade padrão do Vidar/StealC C2 em três segundos.

PCAP de check-in do Vidar Stealer C2.

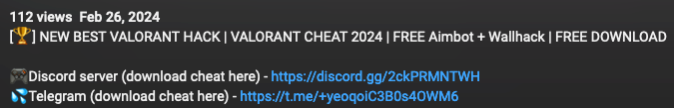

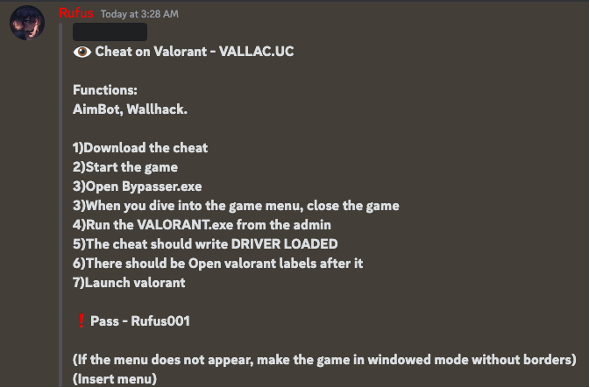

Distribuição do servidor Discord

Outro método de distribuição de carga útil por meio de descrições de vídeos do YouTube que difere dos URLs do MediaFire são os URLs do Discord. A Proofpoint observou agentes de ameaças criando e gerenciando um servidor Discord que possui malware diferente para cada jogo. O link do Discord na descrição do vídeo direcionará os usuários a um canal do Discord que hospeda os arquivos disponíveis para download e inclui instruções sobre como baixá-los e instalá-los.

Descrição do vídeo do YouTube contendo um link do Discord.

O link leva a uma postagem do Discord do autor da ameaça.

Outra postagem no servidor Discord instrui os usuários a desabilitar o antivírus para baixar o cheat do jogo.

Instruções sobre como baixar um cheat de jogo, incluindo a desativação do antivírus.

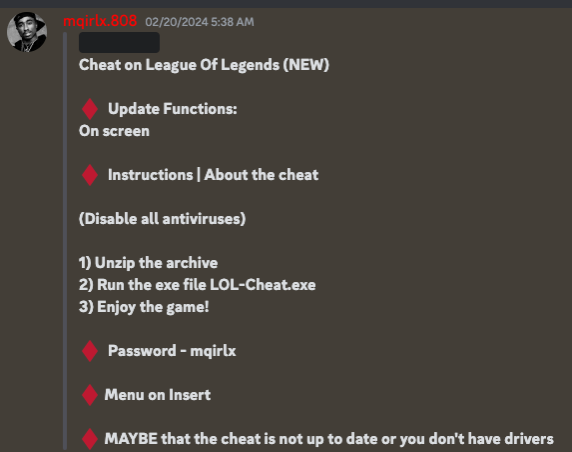

Existem vários arquivos disponíveis para download no servidor Discord e estão associados a diferentes videogames. A postagem acima leva a “valoskin.zip”, um executável compactado que leva a malware. No final das contas, as cargas neste servidor entregaram o Lumma Stealer. Aqui está uma captura de tela de parte do tráfego C2 dos executáveis.

ráfego Lumma C2 – detectado pelo SID de ameaças emergentes 2049836.

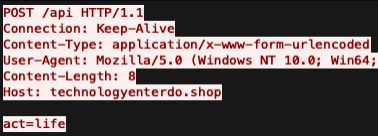

Notavelmente, o administrador do servidor Discord parece atualizar as cargas a cada poucas semanas.

Postagens do administrador do servidor Discord postando quando novos “cheats” são lançados.

Lista de jogos “suportados”.

Conclusão

A Proofpoint observou vários grupos de atividades distintos distribuindo ladrões de informações via YouTube e não atribui a atividade a um ator ou grupo de ameaça rastreado. As técnicas usadas são semelhantes, no entanto, incluindo o uso de descrições de vídeo para hospedar URLs que levam a cargas maliciosas e fornecem instruções sobre como desativar antivírus, além de usar tamanhos de arquivo semelhantes com inchaço para tentar contornar as detecções. Com base nas semelhanças do conteúdo do vídeo, na entrega da carga útil e nos métodos de fraude, a Proofpoint avalia que os atores estão consistentemente visando usuários não empresariais. No momento, a Proofpoint não tem visibilidade sobre como as contas identificadas do YouTube podem ter sido comprometidas e o YouTube foi rápido em remover as contas denunciadas pela equipe de pesquisa da Proofpoint. Os usuários finais devem estar cientes das técnicas usadas pelos agentes de ameaças para induzir os usuários a se envolverem com conteúdo de videogame com o objetivo de ajudá-los a trapacear ou ignorar funcionalidades pagas.

Indicadores de compromisso

| Indicator | Description | Family | First Seen |

| dd0f7e40960943820da54ef28e1ffafb | spoofer.exe | Lumma | 2024/03/04 |

| 2c1e42d5e1eaf851b3b1ce14f6646a94 | Ring-1.exe | Lumma | 2024/03/08 |

| e1f4c125e7ec9e784198518ade924a40 | bypasser.exe | Lumma | 2024/02/26 |

| 679dff0691158b5367ef511a57e7a1fc | VALORANT.exe | Lumma | 2024/02/26 |

| 477a4bbb17eb966c637f1fbdb5219fbf | setup.exe | Vidar | 2024/02/16 |

| 82574182bfe062e72bb750ee1e641e08 | Setup_Pswd_1234.rar | Vidar | 2024/02/16 |

| associationokeo[.]shop | C2 Domain | Lumma | 2024/02/20 |

| detectordiscusser[.]shop | C2 Domain | Lumma | 2024/02/21 |

| edurestunningcrackyow[.]fun | C2 Domain | Lumma | 2024/03/05 |

| lighterepisodeheighte[.]fun | C2 Domain | Lumma | 2024/03/05 |

| pooreveningfuseor[.]pw | C2 Domain | Lumma | 2024/02/20 |

| problemregardybuiwo[.]fun | C2 Domain | Lumma | 2024/02/20 |

| sideindexfollowragelrew[.]pw | C2 Domain | Lumma | 2024/01/10 |

| technologyenterdo[.]shop | C2 Domain | Lumma | 2024/02/21 |

| turkeyunlikelyofw[.]shop | C2 Domain | Lumma | 2024/02/20 |

| hxxps://mediafire[.]com/folder/ol5512r4mova/Setup | Payload URL | Vidar | 2024/02/16 |

| hxxps://t[.]me/karl3on | C2 URL | Vidar | 2024/02/16 |

| hxxps://steamcommunity[.]com/profiles/76561199637071579 | C2 URL | Vidar | 2024/02/16 |

Assinaturas de ameaças emergentes

Vidar

2036316, 2038523, 2038524, 2049203, 2038525, 2035873, 2043334, 2033066, 2044788, 2025431, 2035911, 2029236, 2034813, 2047626, 2047627, 2044245, 2044244, 2044246, 2044249, 2044248, 2044247, 2049087, 2036667, 2033163, 2036654, 2049253, 2047625, 2044243, 2851826, 2853039, 2853038, 2842708, 2855525, 2841407, 2841237, 2841406

Lumma

2050952, 2050957, 2050996, 2050999, 2051473, 2051480, 2051544, 2051547, 2051551, 2051555, 2051470, 2051477, 2051545, 2051548, 2051549, 2051553, 2050953, 2050958, 2050974, 2050976, 2051552, 2051556, 2050955, 2050960, 2051482, 2051483, 2049958, 2049959, 2050998, 2051001, 2050956, 2050961, 2048936

Criado por ISAAC SHAUGHNESSY