Cofres de senha da Bitwarden são alvo de ataque de phishing de anúncios do Google

Bitwarden e outros gerenciadores de senhas estão sendo alvo de campanhas de phishing de anúncios do Google para roubar as credenciais do cofre de senhas dos usuários.

À medida que a empresa e os consumidores passam a usar senhas exclusivas em cada site, tornou-se essencial usar gerenciadores de senhas para controlar todas as senhas.

No entanto, a menos que você use um gerenciador de senhas local, como KeePass , a maioria dos gerenciadores de senhas são baseados em nuvem, permitindo que os usuários acessem suas senhas por meio de sites e aplicativos móveis.

Essas senhas são armazenadas na nuvem em “cofres de senhas” que mantêm os dados em formato criptografado, geralmente criptografados com as senhas mestras dos usuários.

Violações de segurança recentes no LastPass e ataques de preenchimento de credenciais no Norton ilustraram que uma senha mestra é um ponto fraco para um cofre de senhas.

Por esse motivo, os agentes de ameaças foram detectados criando páginas de phishing que visam as credenciais de login do seu cofre de senha, potencialmente cookies de autenticação, pois assim que obtêm acesso a eles, eles têm acesso total ao seu cofre.

Usuários Bitwarden visados por phishing de anúncios do Google

Na terça-feira, os usuários do Bitwarden começaram a ver um anúncio do Google intitulado ‘Bitward – Gerenciador de senhas’ nos resultados de pesquisa para “gerenciador de senhas bitwarden”.

Embora o BleepingComputer não pudesse replicar este anúncio, ele foi visto por usuários do Bitwarden no Reddit [ 1 , 2 ] e nos fóruns do Bitwarden .

O domínio usado no anúncio era ‘appbitwarden.com’ e, quando clicado, redirecionava os usuários para o site ‘bitwardenlogin.com.’

Site de phishing da Bitwarden promovido por meio de um anúncio do Google

Fonte: Reddit

A página em ‘bitwardenlogin.com’ era uma réplica exata da página de login legítima do Bitwarden Web Vault , conforme visto abaixo. Fonte da página de phishing da Bitwarden

: BleepingComputer

Em nossos testes, a página de phishing aceitará as credenciais e, uma vez enviadas, redirecionará os usuários para a página de login legítima da Bitwarden.

No entanto, nossos testes iniciais usaram credenciais falsas e a página foi encerrada no momento em que começamos a testar com credenciais de login de teste reais da Bitwarden.

Portanto, não conseguimos ver se a página de phishing também tentaria roubar cookies de sessão apoiados por MFA (tokens de autenticação) como muitas páginas de phishing avançadas.

Enquanto muitas pessoas acham que o URL foi uma revelação inoperante de que era uma página de phishing, outras não conseguiram dizer se era falso ou não.

“Maldição. Em situações como esta, como posso detectar o falso? Isso é realmente assustador”, disse o pôster de um tópico do Reddit sobre a página de phishing.

“As pessoas estão dizendo para olhar para o URL, talvez seja apenas meu pequeno cérebro, mas não sei dizer qual é o real”, comentou outro usuário no mesmo post do Reddit.

Para piorar a situação, não é apenas a Bitwarden que está sendo alvo de páginas de phishing maliciosas nos anúncios do Google.

O pesquisador de segurança MalwareHunterTeam também encontrou recentemente anúncios do Google direcionados às credenciais do gerenciador de senhas 1Password.

Origem: MalwareHunterteam

O BleepingComputer não conseguiu encontrar outros anúncios direcionados a outros gerenciadores de senhas, mas os anúncios de resultados de pesquisa do Google se tornaram um grande problema de segurança cibernética recentemente.

Pesquisas recentes mostraram que os agentes de ameaças estão usando anúncios do Google para alimentar suas campanhas de distribuição de malware para acesso inicial a redes corporativas , para roubar credenciais e para ataques de phishing.

Protegendo seus cofres de senha

Com cofres de senha contendo alguns de seus dados online mais valiosos, é importante protegê-los adequadamente.

Quando se trata de proteger seus cofres de senhas contra ataques de phishing, a primeira linha de defesa é sempre confirmar que você está inserindo suas credenciais no site correto.

No entanto, caso você insira suas credenciais por engano em um site de phishing, você deve sempre configurar a autenticação multifator com seu gerenciador de senhas.

Os melhores métodos de verificação MFA para proteger sua conta, do melhor ao pior, são chaves de segurança de hardware (melhores, mas mais complicadas), um aplicativo de autenticação (bom e mais fácil de usar) e verificação por SMS (pode ser sequestrado em ataques de troca de sim ).

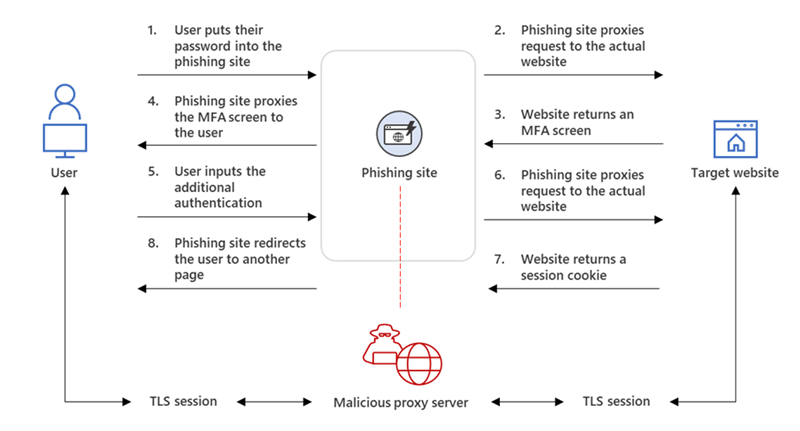

Infelizmente, mesmo com proteção MFA, suas contas ainda podem estar vulneráveis a ataques de phishing de adversário avançado no meio (AiTM).

Os ataques de phishing AiTM ocorrem quando os agentes de ameaças utilizam kits de ferramentas especializados como Evilginx2 , Modlishka e Muraena para criar páginas de destino de phishing que fazem proxy para legitimar formulários de login em um serviço direcionado.

Usando esse método, os visitantes da página de phishing verão o formulário de login de um serviço legítimo, como o Microsoft 365. Quando eles inserem suas credenciais e códigos de verificação MFA, essas informações também são retransmitidas para o site real.

No entanto, quando um usuário faz login e o site legítimo envia o cookie de sessão apoiado por MFA, o kit de ferramentas de phishing pode roubar esses tokens para uso posterior.

Fonte: BleepingComputer

Como esses tokens já foram verificados via MFA, eles permitem que os agentes de ameaças façam login em sua conta sem verificar novamente o MFA.

A Microsoft alertou em julho que esse tipo de ataque foi usado para ignorar a autenticação multifator para 10.000 organizações.

Infelizmente, isso nos leva de volta à primeira linha de defesa – certifique-se de inserir suas credenciais apenas em um site ou aplicativo móvel legítimo.