CISA: Agências federais hackeadas usando ferramentas legítimas de área de trabalho remota

A CISA, a NSA e a MS-ISAC alertaram hoje em um comunicado conjunto que os invasores estão usando cada vez mais software legítimo de monitoramento e gerenciamento remoto (RMM) para fins maliciosos.

Mais preocupante, a CISA descobriu atividades maliciosas nas redes de várias agências do poder executivo civil federal (FCEB) usando o sistema de detecção de intrusão EINSTEIN após o lançamento de um relatório Silent Push em meados de outubro de 2022.

Essa atividade foi vinculada à “campanha de phishing generalizada e com motivação financeira” relatada pelo Silent Push e foi detectada em “muitas outras redes FCEB” após ser detectada pela primeira vez em uma única rede FCEB em meados de setembro de 2022.

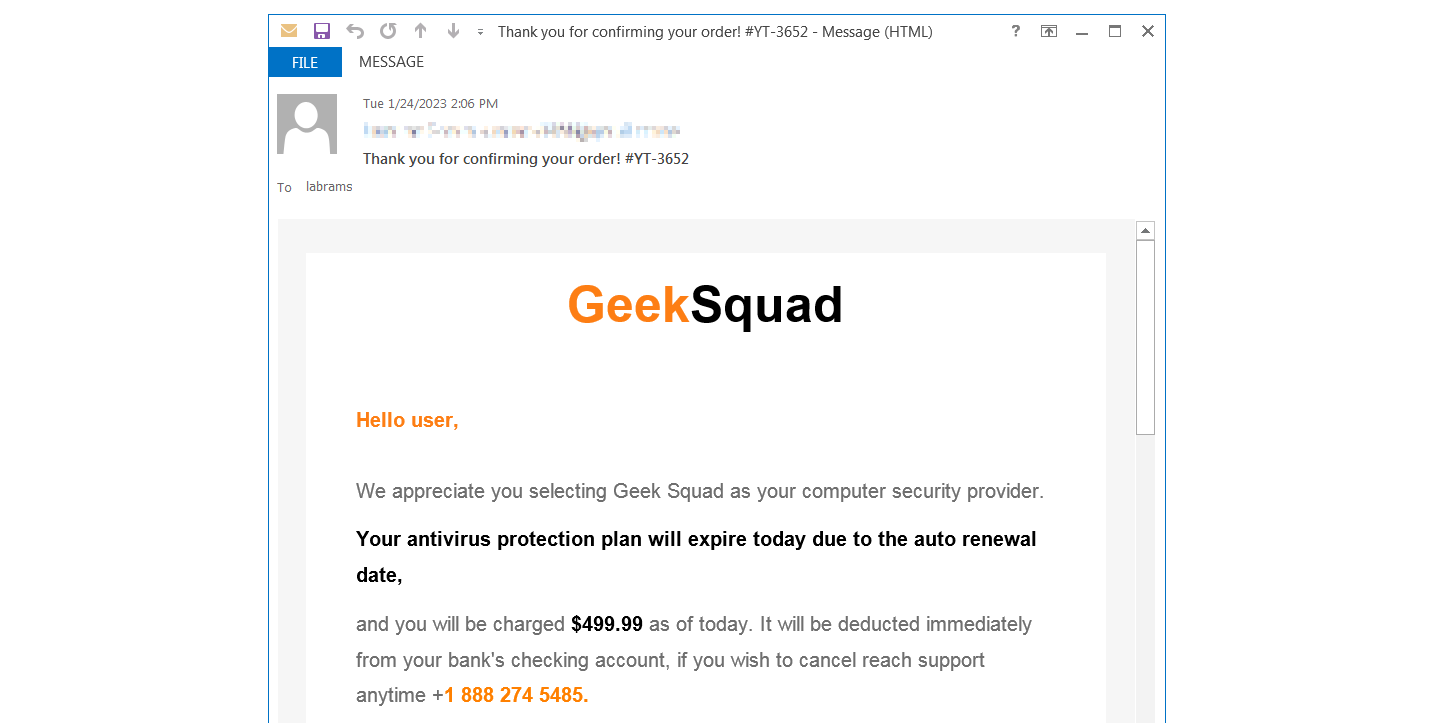

Os invasores por trás dessa campanha começaram a enviar e-mails de phishing com o tema help desk para o governo federal e endereços de e-mail pessoais desde pelo menos meados de junho de 2022.

“As organizações de autoria avaliam que, desde pelo menos junho de 2022, criminosos cibernéticos enviaram e-mails de phishing com tema de help desk para endereços de e-mail pessoais e governamentais da equipe federal da FCEB”, diz o comunicado .

“Os e-mails contêm um link para um domínio malicioso de ‘primeiro estágio’ ou solicitam que os destinatários liguem para os cibercriminosos, que tentam convencer os destinatários a visitar o domínio malicioso de primeiro estágio.”

Ataques de phishing de retorno de chamada, como os direcionados à equipe do FCEB nesta campanha, tiveram um crescimento maciço de 625% desde o primeiro trimestre de 2021 e também foram adotados por gangues de ransomware .

Esses grupos incluem aqueles que se separaram da operação de cibercrime da Conti, como Silent Ransom Group, Quantum (agora Dagon Locker) e Royal .

Ao contrário dos e-mails de phishing normais, os ataques de phishing de retorno de chamada não incluem um link para o site de um agente de ameaça. Em vez disso, eles usam iscas, como renovações de assinaturas caras, para convencer um alvo a ligar para um número de telefone listado.

Quando um alvo liga para o número, ele será instruído a abrir um site para baixar o software necessário para reembolsar o preço de renovação.

Quando os e-mails incorporaram links maliciosos, os domínios de phishing usados foram projetados para representar marcas de alto perfil, incluindo Microsoft, Amazon e Paypal.

Clicar nos links incorporados abriria o navegador da Web padrão e baixaria automaticamente o malware projetado para se conectar a um domínio de segundo estágio para baixar versões portáteis do AnyDesk e ScreenConnect que se conectam ao servidor RMM dos invasores.

O uso de executáveis portáteis de software de desktop remoto permite que agentes mal-intencionados obtenham acesso aos sistemas dos alvos como um usuário local sem exigir permissões de administrador ou uma instalação completa de software, contornando os controles de software e desafiando suposições comuns de gerenciamento de risco.

Violação de redes FCEB ligada a golpistas de reembolso

Uma vez que eles conseguiram se firmar nos dispositivos de seus alvos, os agentes de ameaças usaram seu acesso para tentar enganar as vítimas para que fizessem login em suas contas bancárias para que pudessem iniciar golpes de reembolso.

“Embora essa atividade específica pareça ter motivação financeira e tenha como alvo indivíduos, o acesso pode levar a atividades maliciosas adicionais contra a organização do destinatário – tanto de outros cibercriminosos quanto de atores APT”, diz o comunicado.

“Atores cibernéticos maliciosos podem aproveitar essas mesmas técnicas para atingir sistemas de segurança nacional (NSS), redes do Departamento de Defesa (DoD) e base industrial de defesa (DIB) e usar software RMM legítimo em dispositivos e contas de trabalho e domésticos”, disse a NSA. adicionado .

Os defensores são incentivados pela CISA, NSA e MS-ISAC a usar indicadores de comprometimento compartilhados com a consultoria para detectar possível exploração ou comprometimento.

Os nomes de domínio de primeiro estágio usados na campanha seguem padrões de nomenclatura comumente utilizados em golpes de engenharia social com tema de ajuda/suporte de TI: myhelpcare[.]online. myhelpcare[.]cc, hservice[.]live, gscare[.]live, nhelpcare[.]info, deskcareme[.]live, nhelpcare[.]cc, win03[.]xyz, win01[.]xyz, 247secure[ .]nós.

Outro domínio ativo nesta campanha visto pelo BleepingComputer é winbackup01[.]xyz.

A CISA encoraja os defensores da rede a revisar o comunicado para indicadores de comprometimento, melhores práticas e mitigações recomendadas, que destacam a ameaça de tipos adicionais de atividade maliciosa usando RMM, incluindo seu uso como backdoor para persistência e/ou comando e controle (C2) . — CISA

Eles também forneceram uma lista de medidas projetadas para ajudar a mitigar esses riscos e garantir que as redes estejam protegidas contra tentativas de ataque recebidas.

Para se proteger contra possíveis violações de segurança, as empresas e organizações devem auditar as ferramentas de acesso remoto instaladas e identificar o software RMM autorizado.

O uso de controles de aplicativos para evitar a execução de software RMM não autorizado e utilizar apenas software RMM autorizado em soluções de acesso remoto aprovadas, como VPN ou VDI, também é recomendado, assim como bloquear conexões de entrada e saída em portas e protocolos RMM padrão.

Para aumentar ainda mais a segurança, as organizações devem implementar programas de treinamento e exercícios de phishing para conscientizar seus funcionários sobre os riscos associados a e-mails de phishing e spearphishing.