Microsoft compartilha mitigação para ataques LPE do Windows KrbRelayUp

A Microsoft compartilhou orientações para ajudar os administradores a defender seus ambientes corporativos Windows contra ataques KrbRelayUp que permitem que invasores obtenham privilégios de SISTEMA em sistemas Windows com configurações padrão.

Os invasores podem lançar esse ataque usando a ferramenta KrbRelayUp desenvolvida pelo pesquisador de segurança Mor Davidovich como um wrapper de código aberto para ferramentas de escalonamento de privilégio Rubeus, KrbRelay, SCMUACBypass, PowerMad/SharpMad, Whisker e ADCSPwn.

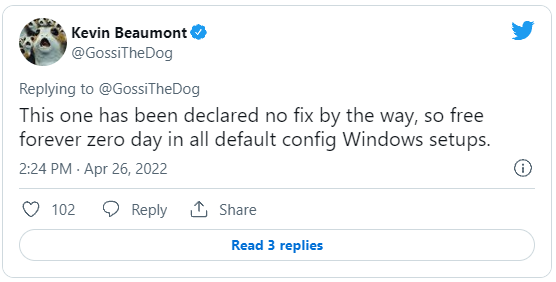

Desde o final de abril de 2022, quando a ferramenta foi compartilhada pela primeira vez no GitHub, os agentes de ameaças podem escalar suas permissões para SYSTEM em ambientes de domínio do Windows com configurações padrão (onde a assinatura LDAP não é aplicada).

Davidovich lançou uma versão atualizada do KrbRelayUp na segunda-feira que também funciona quando a assinatura LDAP é aplicada e fornecerá aos invasores privilégios de SISTEMA se a Proteção Estendida para Autenticação (EPA) para Serviços de Certificados do Active Directory (AD CS) não estiver habilitada.

A Microsoft diz que essa ferramenta de escalonamento de privilégios não funciona em organizações com ambientes do Azure Active Directory baseados em nuvem.

No entanto, o KrbRelayUp pode ajudar a comprometer as máquinas virtuais do Azure em ambientes híbridos do AD em que os controladores de domínio são sincronizados com o Azure AD.

“Embora esse ataque não funcione para dispositivos ingressados no Azure Active Directory (Azure AD), dispositivos ingressados híbridos com controladores de domínio locais permanecem vulneráveis”, disseram Zeev Rabinovich e Ofir Shlomo, da equipe de pesquisa do Microsoft 365 Defender.

“Se um invasor comprometer uma máquina virtual do Azure usando uma conta sincronizada, ele receberá privilégios de SISTEMA na máquina virtual.”

Medidas de mitigação do KrbRelayUp

A Microsoft agora compartilhou publicamente orientações sobre como bloquear essas tentativas e defender redes corporativas de ataques que usam o wrapper KrbRelayUp.

No entanto, essas medidas de mitigação também estavam disponíveis antes disso para clientes corporativos com assinaturas do Microsoft 365 E5 .

De acordo com as recomendações de Redmond, os administradores precisam proteger as comunicações entre os clientes LDAP e os controladores de domínio do Active Directory (AD), impondo a assinatura do servidor LDAP e habilitando a Proteção Estendida para Autenticação (EPA) .

Como a Microsoft disse , as organizações são aconselhadas a aplicar as seguintes mitigações para “reduzir o impacto dessa ameaça:”

- A Microsoft forneceu orientações para habilitar a associação de canal LDAP e a assinatura LDAP . A Microsoft recomenda que os administradores configurem a assinatura LDAP e a vinculação de canal LDAP conforme recomendado no referido comunicado e descrito em detalhes em vinculação de canal LDAP de 2020 e requisitos de assinatura LDAP para Windows (KB4520412) .

- As organizações também devem considerar a configuração do atributo ms-DS-MachineAccountQuota como 0 para tornar mais difícil para um invasor aproveitar o atributo para ataques. Definir o atributo como 0 impede que usuários não administradores adicionem novos dispositivos ao domínio, bloqueando o método mais eficaz para realizar a primeira etapa do ataque e forçando os invasores a escolher métodos mais complexos para adquirir um recurso adequado.

A equipe de pesquisa do Microsoft 365 Defender fornece detalhes adicionais sobre como o ataque KrbRelayUp funciona e mais informações sobre como fortalecer as configurações do dispositivo aqui.

Fonte: https://www.bleepingcomputer.com/