Apache avisa sobre exploração de 0day na ativa – atualize seus servidores da Web agora!

O Apache lançou patches para abordar duas vulnerabilidades de segurança, incluindo uma travessia de caminho e falha de divulgação de arquivos em seu servidor HTTP que, segundo ele, está sendo explorado ativamente.

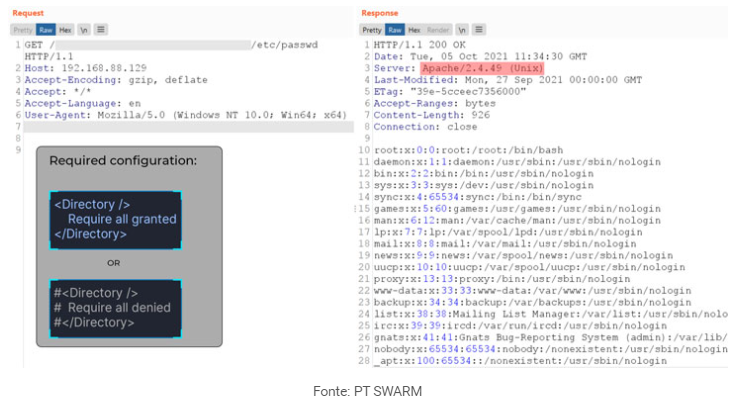

“Uma falha foi encontrada em uma alteração feita na normalização de caminho no Apache HTTP Server 2.4.49. Um invasor poderia usar um ataque de passagem de caminho para mapear URLs para arquivos fora da raiz do documento esperado”, observaram os mantenedores do projeto de código aberto em um comunicado publicado terça-feira.

“Se os arquivos fora da raiz do documento não estiverem protegidos por ‘exigir todos negados’, essas solicitações podem ser bem-sucedidas. Além disso, essa falha pode vazar a fonte de arquivos interpretados, como scripts CGI.”

A falha, rastreada como CVE-2021-41773 , afeta apenas o servidor Apache HTTP versão 2.4.49. Ash Daulton e a equipe de segurança cPanel foram creditados com a descoberta e o relato do problema em 29 de setembro de 2021.

Também resolvido pelo Apache é uma vulnerabilidade de “desreferência” de ponteiro nulo observada durante o processamento de solicitações HTTP / 2 ( CVE-2021-41524 ), permitindo que um adversário execute um ataque de negação de serviço (DoS) no servidor. A corporação sem fins lucrativos disse que a fraqueza foi introduzida na versão 2.4.49.

Os usuários do Apache são altamente recomendados para corrigir o mais rápido possível para conter a vulnerabilidade de travessia de caminho e mitigar qualquer risco associado à exploração ativa da falha.

Fonte: https://thehackernews.com/