Rússia parece realizar hack no sistema usado pela US Aid Agency

A Microsoft relatou que detectou a intrusão e que os mesmos hackers por trás do ataque anterior do SolarWinds foram os responsáveis.

Hackers ligados à principal agência de inteligência da Rússia apreenderam clandestinamente um sistema de e-mail usado pela agência de ajuda internacional do Departamento de Estado para se infiltrar nas redes de computadores de grupos de direitos humanos e outras organizações do tipo que criticam o presidente Vladimir V. Putin, revelou a Microsoft Corporation. na quinta feira.

A descoberta da violação ocorre apenas três semanas antes do encontro do presidente Biden com Putin em Genebra, e em um momento de maior tensão entre as duas nações – em parte por causa de uma série de ataques cibernéticos cada vez mais sofisticados vindos da Rússia.

O ataque recém-divulgado também foi particularmente ousado: ao violar os sistemas de um fornecedor usado pelo governo federal, os hackers enviaram e-mails com aparência genuína para mais de 3.000 contas em mais de 150 organizações que recebem regularmente comunicações da Agência dos Estados Unidos para Desenvolvimento Internacional. Esses e-mails foram enviados esta semana, e a Microsoft disse acreditar que os ataques continuam.

O e-mail foi implantado com um código que daria aos hackers acesso ilimitado aos sistemas de computador dos destinatários, desde “roubar dados até infectar outros computadores em uma rede” , escreveu Tom Burt, vice-presidente da Microsoft, na noite de quinta-feira .

No mês passado, Biden anunciou uma série de novas sanções contra a Rússia e a expulsão de diplomatas por uma sofisticada operação de hacking, chamada SolarWinds , que usava novos métodos para violar pelo menos sete agências governamentais e centenas de grandes empresas americanas.

Esse ataque não foi detectado pelo governo dos Estados Unidos por nove meses, até ser descoberto por uma empresa de segurança cibernética. Em abril, Biden disse que poderia ter respondido com muito mais veemência, mas “escolheu ser proporcional” porque não queria “iniciar um ciclo de escalada e conflito com a Rússia”.

A resposta russa, no entanto, parece ter sido uma escalada. A atividade maliciosa estava em andamento na semana passada. Isso sugere que as sanções e quaisquer ações secretas adicionais que a Casa Branca tenha realizado – parte de uma estratégia de criar custos “visíveis e invisíveis” para Moscou – não sufocaram o apetite do governo russo por desorganização.

Um porta-voz da Agência de Segurança Cibernética e de Infraestrutura do Departamento de Segurança Interna disse na quinta-feira que a agência estava “ciente do comprometimento potencial” da Agência para o Desenvolvimento Internacional e que estava “trabalhando com o FBI e a USAID para entender melhor o extensão do compromisso e ajudar as vítimas em potencial. ”

A Microsoft identificou o grupo russo por trás do ataque como Nobelium e disse que era o mesmo grupo responsável pelo hack do SolarWinds. No mês passado, o governo americano disse explicitamente que a SolarWinds era obra do SVR, uma das subsidiárias de maior sucesso da KGB da era soviética

A mesma agência esteve envolvida no hackeamento do Comitê Nacional Democrata em 2016 e, antes disso, em ataques ao Pentágono, ao sistema de e-mail da Casa Branca e às comunicações não confidenciais do Departamento de Estado.

Ele se tornou cada vez mais agressivo e criativo, dizem autoridades federais e especialistas. O ataque SolarWinds nunca foi detectado pelo governo dos Estados Unidos e foi realizado por meio de código implantado em um software de gerenciamento de rede que o governo e empresas privadas usam amplamente. Quando os clientes atualizaram o software SolarWinds – da mesma forma que atualizar um iPhone durante a noite – eles estavam, sem saber, permitindo a entrada de um invasor.

Entre as vítimas no ano passado estavam os Departamentos de Segurança Interna e Energia, além de laboratórios nucleares.

Quando Biden assumiu o cargo, ele ordenou um estudo do caso SolarWinds, e as autoridades têm trabalhado para evitar futuros ataques à “cadeia de suprimentos”, nos quais adversários infectam softwares usados por agências federais. Isso é semelhante ao que aconteceu neste caso, quando a equipe de segurança da Microsoft pegou os hackers usando um serviço de e-mail amplamente usado, fornecido por uma empresa chamada Constant Contact, para enviar e-mails maliciosos que pareciam vir de endereços genuínos da Agência para o Desenvolvimento Internacional.

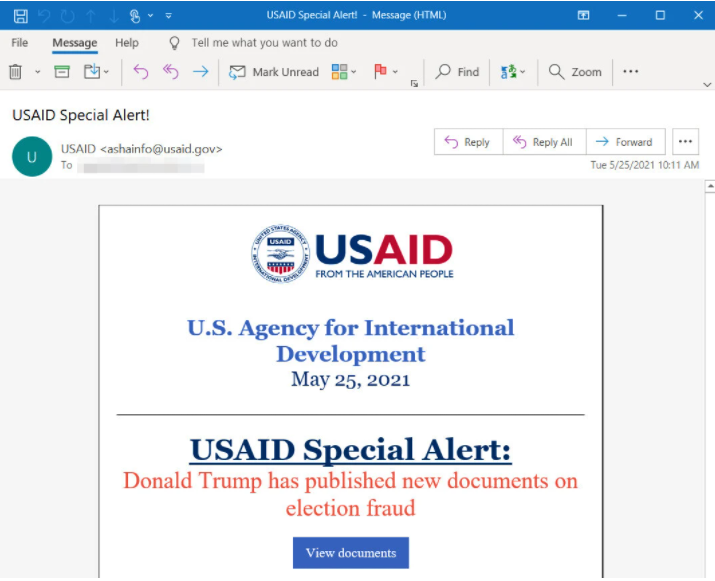

Mas o conteúdo, às vezes, dificilmente era sutil. Em um e-mail enviado pelo serviço da Constant Contact na terça-feira, os hackers destacaram uma mensagem afirmando que “Donald Trump publicou novos e-mails sobre fraude eleitoral”. O e-mail trazia um link que, quando clicado, colocava arquivos maliciosos nos computadores dos destinatários.

A Microsoft observou que o ataque diferia “significativamente” do hack SolarWinds, usando novas ferramentas e tradecraft em um aparente esforço para evitar a detecção. Ele disse que o ataque ainda estava em andamento e que os hackers continuavam a enviar e-mails de spearphishing, com velocidade e alcance cada vez maiores. É por isso que a Microsoft deu o passo incomum de nomear a agência cujos endereços de e-mail estavam sendo usados e de publicar amostras do e-mail falso.

Em essência, os russos entraram no sistema de e-mail da Agency for International Development roteando a agência e indo diretamente atrás de seus fornecedores de software. O Constant Contact gerencia e-mails em massa e outras comunicações em nome da agência de ajuda humanitária.

“O Nobelium lançou os ataques desta semana obtendo acesso à conta do Constant Contact da USAID”, escreveu Burt, da Microsoft. O contato constante não foi encontrado para comentar.

A Microsoft, como outras grandes empresas envolvidas em segurança cibernética, mantém uma vasta rede de sensores para procurar atividades mal-intencionadas na Internet e frequentemente é ela própria um alvo. Ele esteve profundamente envolvido na revelação do ataque ao SolarWinds.

Nesse caso, relatou a Microsoft, o objetivo dos hackers não era ir atrás do Departamento de Estado ou da agência de ajuda, mas usar suas conexões para entrar em grupos que trabalham no campo – e em muitos casos estão entre os mais críticos potentes.

“Pelo menos um quarto das organizações visadas estavam envolvidas no desenvolvimento internacional, trabalho humanitário e de direitos humanos”, escreveu o Sr. Burt. Embora ele não os tenha mencionado, muitos desses grupos revelaram a ação russa contra dissidentes ou protestaram contra o envenenamento, condenação e prisão do mais conhecido líder da oposição da Rússia, Alexei A. Navalny.

O ataque sugere que as agências de inteligência da Rússia estão intensificando sua campanha, talvez para demonstrar que o país não recuaria diante de sanções, expulsão de diplomatas e outras pressões.

Biden levantou o ataque à SolarWinds com Putin em um telefonema no mês passado, dizendo a ele que as sanções e expulsões eram uma demonstração de como seu governo não toleraria mais um ritmo acelerado de operações cibernéticas.

Putin negou o envolvimento da Rússia e alguns meios de comunicação russos argumentaram que os Estados Unidos lançaram o ataque contra si próprios.

Na época, a Casa Branca também impôs uma série de novas sanções a indivíduos e ativos russos, incluindo novas restrições à compra da dívida soberana da Rússia, o que tornará mais difícil para a Rússia arrecadar dinheiro e apoiar sua moeda.

“Este é o início de uma nova campanha dos EUA contra o comportamento maligno da Rússia”, disse a secretária do Tesouro, Janet L. Yellen, na época.

As tensões sobre o acolhimento de cibercriminosos na Rússia aumentaram significativamente este mês, depois que um grupo de ransomware fez reféns das redes de negócios da Colonial Pipeline . O ataque forçou a empresa a fechar um gasoduto que leva quase metade do gás, diesel e combustível de aviação para a Costa Leste, provocando um aumento nos preços do gás e pânico nas compras na bomba.

Biden disse há duas semanas que ” estivemos em comunicação direta com Moscou sobre a necessidade de os países responsáveis tomarem medidas decisivas contra essas redes de ransomware”.

Fonte: https://www.nytimes.com/