Explorações do Microsoft Exchange estão sendo usadas por malware de mineração de criptomoeda

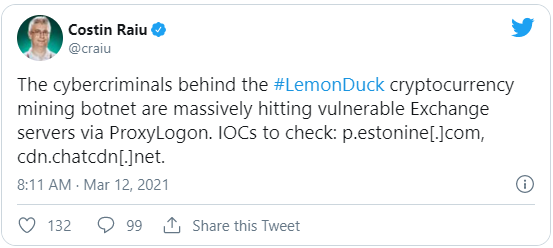

Os operadores do Lemon_Duck, um botnet de criptominação que visa redes corporativas, agora estão usando exploits do Microsoft Exchange ProxyLogon em ataques contra servidores sem patch.

O malware é conhecido por instalar mineradores de moedas XMRig Monero (XMR) em dispositivos infectados para minerar criptomoedas para os proprietários do botnet. Os ataques em andamento de Lemon_Duck em servidores Exchange vulneráveis já atingiram uma escala massiva,

de acordo com Costin Raiu , diretor da Equipe Global de Pesquisa e Análise da Kaspersky.

Os invasores estão usando shells da web implantados em servidores comprometidos para baixar cargas maliciosas de p.estonine [.] Com e cdn.chatcdn [.] Net. Esses indicadores de comprometimento associados ao Lemon_Duck também foram observados pelo Huntress Labs ao analisar a exploração em massa de servidores Microsoft Exchange locais.

Botnet de criptominação atualizado continuamente

Em ataques anteriores, o botnet foi usado para obter acesso às redes das vítimas através do protocolo SMB usando EternalBlue ou por máquinas Linux de força bruta e servidores MS SQL.

O Lemon_Duck também oferece suporte à propagação para servidores que executam bancos de dados Redis (REmote DIctionary Server) expostos e clusters Hadoop gerenciados usando YARN (Yet Another Resource Negotiator).

Seus operadores também empregaram campanhas de spam em grande escala com o tema COVID-19 para propagação no passado, explorando a vulnerabilidade de execução remota de código (RCE) do Microsoft Office CVE-2017-8570 para fornecer a carga de malware.

“O criptominer Lemon Duck é um dos tipos mais avançados de carga útil do cryptojacker que já vimos”, disse o pesquisador de segurança Rajesh Nataraj da Sophos.

“Seus criadores atualizam continuamente o código com novos vetores de ameaças e técnicas de ofuscação para evitar a detecção, e o próprio minerador fica ‘sem arquivo’, o que significa que permanece residente na memória e não deixa rastros de si mesmo no sistema de arquivos da vítima.”

Servidores Exchange visados por ransomware, hackers estatais

Desde que a Microsoft divulgou ataques em andamento usando exploits ProxyLogon na semana passada, pelo menos dez grupos APT foram detectados pela empresa eslovaca de segurança de internet ESET visando servidores Exchange não corrigidos.

A ESET também detectou a implantação de downloaders do PowerShell em vários servidores de e-mail por meio da infraestrutura de ataque anteriormente vinculada à campanha de mineração de moedas DLTMiner.

Uma (principalmente) exploração de prova de conceito ProxyLogon funcional foi compartilhada no início desta semana (e posteriormente removida ) por um pesquisador de segurança vietnamita.

A partir de 9 de março, os operadores do novo ransomware operado por humanos apelidado de DearCry também começaram a criptografar servidores Microsoft Exchange sem patch .

De acordo com os dados de telemetria da Palo Alto Networks, mais de 125.000 servidores Exchange ainda aguardam para serem corrigidos em todo o mundo.

Dezenas de milhares de organizações já foram comprometidas após ataques em andamento que exploram as falhas do ProxyLogon desde pelo menos janeiro, dois meses antes da Microsoft começar a lançar patches.