Hackers abusam do Script do Google Apps para roubar cartões de crédito e ignorar o CSP

Os invasores estão abusando da plataforma de desenvolvimento de aplicativos de negócios do Google Apps Script para roubar informações de cartão de crédito enviadas por clientes de sites de comércio eletrônico enquanto fazem compras online.

Eles estão usando o domínio script.google.com para ocultar com êxito sua atividade maliciosa de mecanismos de verificação de malware e ignorar os controles da Política de Segurança de Conteúdo (CSP).

Eles tiram vantagem do fato de que as lojas online consideram o domínio do Google Apps Script como confiável e potencialmente colocam na lista de permissões todos os subdomínios do Google na configuração CSP de seus sites (um padrão de segurança para bloquear a execução de código não confiável em aplicativos da web).

Skimmers de cartão de crédito (scripts Magecart ou skimmers de cartão de pagamento) são scripts baseados em JavaScript injetados por grupos de crimes cibernéticos conhecidos como grupos Magecart injetados em lojas online hackeadas como parte de ataques de web skimming (também conhecido como e-skimming).

Depois de implantados, os scripts permitem que eles colham o pagamento e as informações pessoais enviadas pelos clientes das lojas invadidas e as coletem em servidores sob seu controle.

Domínio do Google Apps Script usado como endpoint de exfiltração

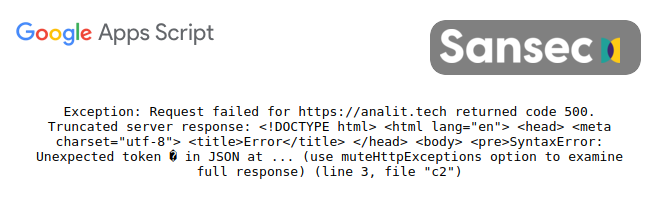

Essa nova tática de roubo de informações de pagamento foi descoberta pelo pesquisador de segurança Eric Brandel enquanto analisava os dados de detecção de violação antecipada fornecidos pela Sansec , uma empresa de segurança cibernética focada no combate ao skimming digital.

Como ele descobriu, o script skimmer malicioso e ofuscado injetado pelos invasores em sites de e-commerce interceptava informações de pagamento enviadas pelos usuários.

Todas as informações de pagamento roubadas da loja online comprometida foram enviadas como dados JSON codificados em base64 para um aplicativo personalizado do Google Apps Script, usando script [.] Google [.] Com como um endpoint de exfiltração.

Depois de atingir o endpoint do Google Apps Script, os dados foram encaminhados para outro servidor – tecnologia analit [.] De site baseada em Israel – controlado pelos atacantes.

“A tecnologia analit de domínio de malware [.] Foi registrada no mesmo dia que os domínios de malware descobertos anteriormente hotjar [.] Host e pixelm [.] Tech, que também estão hospedados na mesma rede”, disse Sansec .

Esta não é a primeira vez que este serviço do Google é abusado, com o grupo de cibercriminosos FIN7 usando-o no passado junto com os serviços do Google Sheets e Google Forms para comando e controle de malware.

Desde meados de 2015, FIN7 (também conhecido como Carbanak ou Cobalt) tem como alvo bancos e terminais de ponto de venda (PoS) empresas da UE e dos EUA que usam a porta traseira Carbanak .

“Esta nova ameaça mostra que apenas proteger as lojas da web de falar com domínios não confiáveis não é suficiente”, acrescentou Sansec.

“Os gerentes de comércio eletrônico precisam garantir que os invasores não possam injetar códigos não autorizados. O malware do lado do servidor e o monitoramento de vulnerabilidades são essenciais em qualquer política de segurança moderna.”

Google Analytics também abusou para roubar cartões de crédito

Outros serviços do Google também sofreram abusos em ataques Magecart, com a plataforma Google Analytics sendo usada por invasores para roubar informações de pagamento de várias dezenas de lojas online.

O que piorou esses ataques foi que, ao abusar da API do Google Analytics, os agentes da ameaça também podiam contornar o CSP, visto que as lojas da web colocam o serviço de análise da web do Google na lista de permissões em sua configuração de CSP para rastrear visitantes.

Como Sansec e PerimeterX descobriram na época, em vez de bloquear ataques baseados em injeção, os scripts do Google Analytics permitiam que os invasores os utilizassem para roubar e exfiltrar dados.

Isso foi feito usando um script skimmer da web projetado especificamente para codificar dados roubados e enviá-los ao painel do Google Analytics do invasor de forma criptografada.

Com base nas estatísticas fornecidas pela BuiltWith , mais de 28 milhões de sites estão usando os serviços de análise da web GA do Google, com 17.000 dos sites acessíveis através de uma varredura HTTPArchive em março de 2020 na lista de permissões do domínio google-analytics.com de acordo com as estatísticas do PerimeterX.

“Normalmente, um skimmer digital (também conhecido como Magecart) é executado em servidores duvidosos em paraísos fiscais e sua localização revela sua intenção nefasta”, explicou Sansec na época.

“Mas quando uma campanha de skimming é executada inteiramente em servidores confiáveis do Google, poucos sistemas de segurança a sinalizam como ‘suspeita’. E o mais importante, contramedidas populares como Content-Security-Policy (CSP) não funcionarão quando um administrador de site confiar no Google. “

“O CSP foi inventado para limitar a execução de código não confiável. Mas como quase todo mundo confia no Google, o modelo é defeituoso”, disse o fundador e CEO da Sansec, Willem de Groot, à BleepingComputer.