Bug no ‘sudo’ permite escalada de privilegios no Linux

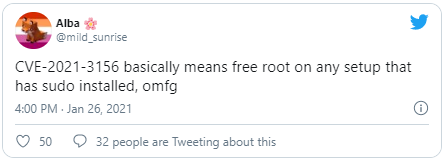

Uma grande vulnerabilidade que afeta uma grande parte do ecossistema Linux foi corrigida hoje no Sudo, um aplicativo que permite aos administradores delegar acesso root limitado a outros usuários.

A vulnerabilidade, chamada de “Baron Samedit”, afeta a maioria das distribuições Linux hoje.

A vulnerabilidade, que recebeu um identificador CVE CVE-2021-3156 , mas é mais comumente conhecida como ” Baron Samedit “, foi descoberta pela empresa de auditoria de segurança Qualys há duas semanas e foi corrigida hoje com o lançamento do Sudo v1.9.5p2 .

Em uma explicação simples fornecida pela equipe Sudo hoje, o bug do Baron Samedit pode ser explorado por um invasor que obteve acesso a uma conta de baixo privilégio para obter acesso root, mesmo se a conta não estiver listada em / etc / sudoers – um arquivo de configuração que controla quais usuários têm permissão para acessar os comandos su ou sudo em primeiro lugar.

Para obter os detalhes técnicos por trás desse bug, consulte o relatório Qualys ou o vídeo abaixo.

Embora duas outras falhas de segurança do Sudo tenham sido divulgadas nos últimos dois anos, o bug divulgado hoje é o considerado o mais perigoso dos três.

Os dois bugs anteriores, CVE-2019-14287 (conhecido como bug -1 UID ) e CVE-2019-18634 (conhecido como bug pwfeedback ), eram difíceis de explorar porque exigiam configurações de sudo complexas e não padrão .

As coisas são diferentes para o bug divulgado hoje, que Qualys disse que afeta todas as instalações do Sudo onde o arquivo sudoers (/ etc / sudoers) está presente – que geralmente é encontrado na maioria das instalações padrão do Linux + Sudo.

Para piorar as coisas, o bug também tem uma cauda longa. Qualys disse que o bug foi introduzido no código do Sudo em julho de 2011, impactando efetivamente todas as versões do Sudo lançadas nos últimos dez anos.

A equipe Qualys disse que foi capaz de verificar a vulnerabilidade de forma independente e desenvolver várias variantes de exploit para Ubuntu 20.04 (Sudo 1.8.31), Debian 10 (Sudo 1.8.27) e Fedora 33 (Sudo 1.9.2).

“Outros sistemas operacionais e distribuições também podem ser explorados”, disse a empresa de segurança.

Ao todo, as vulnerabilidades do Baron Samedit são uma das raras falhas de segurança do Sudo que também podem ser transformadas em armas com sucesso no mundo real, em comparação com os dois bugs anteriores divulgados nos anos anteriores.

Qualys disse à ZDNet que se os operadores de botnet contas de serviço de baixo nível de força bruta, a vulnerabilidade pode ser abusada na segunda fase de um ataque para ajudar os invasores a obter acesso root e controle total sobre um servidor hackeado.

E como o ZDNet relatou na segunda-feira, esses tipos de botnets que visam os sistemas Linux por meio de ataques de força bruta são bastante comuns atualmente.

A atualização do Sudo de hoje deve ser aplicada o mais rápido possível para evitar surpresas indesejadas de operadores de botnet ou usuários internos mal-intencionados (funcionários invasores).

Fonte: https://www.zdnet.com/