Os hackers fazem Jailbreak no chip de segurança T2 da Apple

Ao combinar dois exploits inicialmente desenvolvidos para desbloquear iPhones, os pesquisadores de segurança afirmam que também podem desbloquear Macs e dispositivos MacBook que incluem a mais recente linha de chips de segurança T2 da Apple.

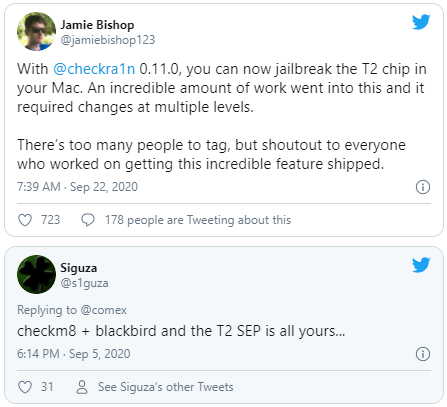

Embora a exploração ainda seja bastante complexa, a técnica de combinar os dois exploits foi mencionada no Twitter e no Reddit nas últimas semanas, tendo sido testada e confirmada por vários dos maiores especialistas em segurança e jailbreak da Apple.

Se explorada corretamente, essa técnica de desbloqueio permite que usuários / invasores obtenham controle total sobre seus dispositivos para modificar o comportamento do sistema operacional principal ou ser usado para recuperar dados confidenciais ou criptografados e até mesmo plantar malware.

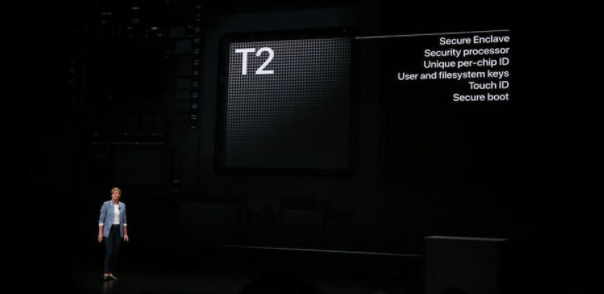

O QUE SÃO CHIPS T2?

Para usuários Apple e leitores ZDNet que não sabem o que é T2, este é um coprocessador especial que é instalado junto com a CPU Intel principal em desktops modernos da Apple (iMac, Mac Pro, Mac mini) e laptops (MacBooks).

Os chips T2 foram anunciados em 2017 e começaram a ser enviados com todos os dispositivos Apple vendidos desde 2018.

Sua função é funcionar como uma CPU separada, também conhecida como coprocessador. Por padrão, eles lidam com o processamento de áudio e várias funções de E / S de baixo nível para ajudar a aliviar a carga da CPU principal.

No entanto, eles também servem como um “chip de segurança” – como um Secure Enclave Processor (SEP) – que processa dados confidenciais como operações criptográficas, senhas KeyChain, autenticação TouchID e armazenamento criptografado do dispositivo e recursos de inicialização segura.

Em outras palavras, eles têm um papel significativo em todos os dispositivos de desktop recentes da Apple, onde os chips sustentam a maioria dos recursos de segurança.

COMO FUNCIONA O JAILBREAK

Durante o verão, os pesquisadores de segurança descobriram uma maneira de quebrar T2s e de executar o código dentro do chip de segurança durante sua rotina de inicialização e alterar seu comportamento normal.

O ataque requer a combinação de dois outros exploits que foram inicialmente projetados para dispositivos iOS desbloqueados – a saber, Checkm8 e Blackbird. Isso funciona devido a alguns recursos de hardware e software compartilhados entre chips T2 e iPhones e seu hardware subjacente.

De acordo com uma postagem da firma de segurança belga ironPeak , o jailbreak de um chip de segurança T2 envolve a conexão a um Mac / MacBook via USB-C e a execução da versão 0.11.0 do software de jailbreaking Checkra1n durante o processo de inicialização do Mac.

Por ironPeak, isso funciona porque “a Apple deixou uma interface de depuração aberta no chip de segurança T2 enviado para os clientes, permitindo que qualquer pessoa entre no modo Device Firmware Update (DFU) sem autenticação.”

“Usando esse método, é possível criar um cabo USB-C que pode explorar automaticamente seu dispositivo macOS na inicialização”, disse ironPeak.

Isso permite que um invasor obtenha acesso root no chip T2 e modifique e assuma o controle de qualquer coisa em execução no dispositivo de destino, até mesmo recuperando dados criptografados.

PERIGO PARA OS USUÁRIOS

O perigo dessa nova técnica de jailbreak é bastante óbvio. Qualquer Mac ou MacBook deixado sem supervisão pode ser hackeado por alguém que pode conectar um cabo USB-C, reiniciar o dispositivo e executar Checkra1n 0.11.0.

A notícia não é especialmente boa para os viajantes durante as verificações de segurança nas passagens de fronteira ou para empresas que empregam grandes frotas de Macs e blocos de notas do MacBook, todos agora expostos a ataques e tendo seus segredos roubados em ataques clássicos de empregadas malvadas .

No entanto, o novo método de jailbreaking também abre a porta para novas ferramentas de investigação de aplicação da lei que podem permitir que os investigadores acessem os Macs e MacBooks dos suspeitos para recuperar informações que teriam sido criptografadas anteriormente.

UNPATCHABLE

Infelizmente, uma vez que este é um problema relacionado ao hardware, todos os chips T2 devem ser considerados não padronizáveis.

A única maneira de os usuários lidar com as consequências de um ataque é reinstalar o BridgeOS, o sistema operacional que roda em chips T2.

“Se você suspeitar que seu sistema está sendo adulterado, use o Apple Configurator para reinstalar o bridgeOS em seu chip T2 descrito aqui . Se você for um alvo potencial de agentes estatais, verifique a integridade da carga útil SMC usando .eg rickmark / smcutil e não saia seu dispositivo sem supervisão “, disse ironPeak.

Fonte: https://www.zdnet.com/article/hackers-claim-they-can-now-jailbreak-apples-t2-security-chip