Grupo de hackers compromete provedor de celular para roubar cartões de crédito

O grupo de clonagem de cartão de crédito Fullz House comprometeu e injetou o site da operadora de rede móvel virtual dos EUA (MVNO) Boom! Celular com um script de ladrão de cartão de crédito.

Estrondo! A Mobile oferece aos clientes com base nos Estados Unidos planos de serviços sem fio pós-pagos e pré-pagos sem contrato que funcionam nas maiores redes de celular do país, incluindo AT&T, Verizon e T-Mobile.

Esse tipo de comprometimento é conhecido como ataque MageCart (também conhecido como web skimming ou e-skimming) e consiste em agentes de ameaças injetando scripts JavaScript maliciosos em uma ou mais seções de um site comprometido.

Esses scripts são então usados pelos hackers para roubar informações pessoais ou de pagamento enviadas pelos clientes dos sites em formulários de e-commerce.

O site do Boom ainda está infectado com scripts maliciosos

O site da operadora de rede móvel ainda estava comprometido quando este artigo foi publicado, com o skimmer malicioso de cartão de crédito do grupo Fullz House ainda ativo na plataforma de e-commerce baseada em carrinho de compras do Boom.

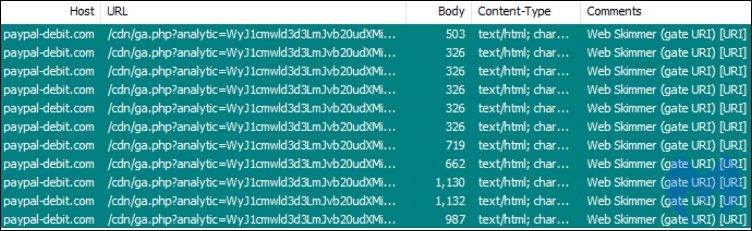

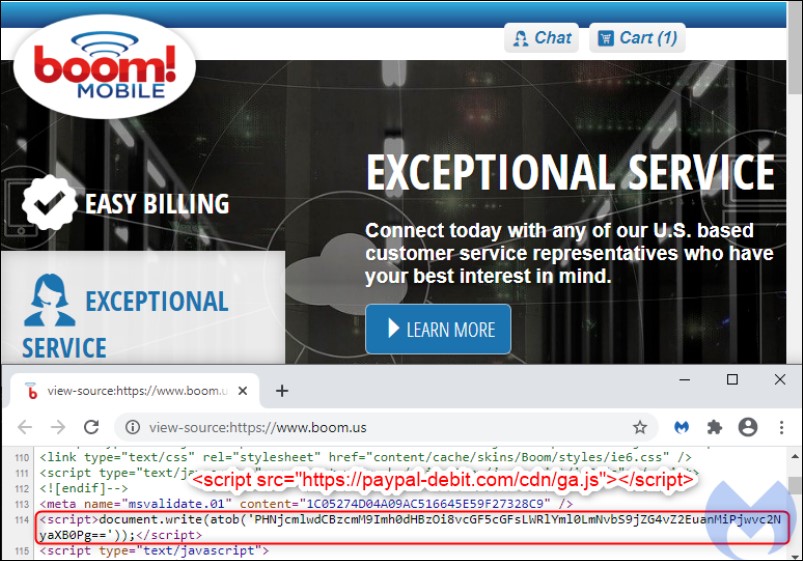

Como descobriu a equipe de inteligência de ameaças da Malwarebytes, os invasores injetaram uma única linha de código que carrega uma biblioteca JavaScript externa de paypal-debit [.] Com / cdn / ga.js, camuflada como um script do Google Analytics.

O skimmer de cartão funciona coletando informações de cartão de pagamento de campos de entrada toda vez que detecta qualquer alteração, imediatamente exfiltrando os dados coletados como uma solicitação GET codificada em Base64.

Embora o método exato usado pelo grupo Fullz House Magecart para se infiltrar no site da Boom não seja conhecido, Malwarebytes observou que o site da empresa executa o PHP versão 5.6.40, uma versão sem suporte desde janeiro de 2019.

“Relatamos esse incidente por chat ao vivo e e-mail para a Boom! Mobile, mas não recebemos resposta deles no momento em que escrevemos este artigo”, explicou Malwarebytes. “O site deles ainda está comprometido e os compradores online ainda estão em risco.”

A combinação de phishing e skimming

Fullz House é conhecido por usar uma tática híbrida de skimming / phishing, descoberta por pesquisadores da empresa de gerenciamento de ameaças digitais RiskIQ.

O grupo está envolvido em skimming e phishing de informações bancárias e de cartão de clientes de provedores de pagamento e durante checkouts em plataformas de comércio eletrônico.

Eles se esforçaram para desenvolver seus próprios skimmers da web em vez de depender de skimmers pré-fabricados criados por outros que eles camuflam como um script do Google Analytics e são carregados por meio de uma tag de script nas lojas online comprometidas (como é o caso do skimmer injetados no site Boom! Mobile.)

No entanto, ao contrário dos skimmers modernos que apenas coletam os dados quando os clientes finalizam o pedido, os scripts do skimmer da Fullz House são extremamente barulhentos e funcionam mais como um keylogger que verifica continuamente os campos de entrada em busca de alterações.

Este skimmer também foi reaproveitado pelo grupo para funcionar como uma ferramenta de phishing que, uma vez que as vítimas clicam no botão Comprar, as redireciona da loja comprometida para páginas de pagamento falsas ‘man-in-the-middle’ projetadas para imitar interfaces de pagamento legítimas instituições financeiras.

Nesta página, eles são solicitados a inserir os detalhes de pagamento que são enviados aos servidores dos atacantes assim que o botão Pagar é clicado.

Quando isso acontece, as vítimas são redirecionadas imediatamente para a página do processador de pagamento real da loja para concluir a compra, sem saber que as informações do cartão de crédito foram roubadas.