Novo método de entrega Emotet detectado durante a tendência de detecção de queda

O Emotet , uma das ameaças de malware mais temidas da cibersegurança, recebeu uma reforma superficial esta semana, escondendo-se em uma solicitação falsa do Microsoft Office que pede aos usuários que atualizem o Microsoft Word para que possam aproveitar os novos recursos.

Esta apresentação renovada pode apontar para os esforços internos dos atores da ameaça para aumentar a taxa de acerto do Emotet – uma possibilidade apoiada pela telemetria do Malwarebytes medida nos últimos meses.

Emotet aumenta em meio à tendência de queda

Desde 1º de agosto, o Malwarebytes detectou picos semanais repetidos nas detecções do Emotet, com um pico em agosto de cerca de 1.800 detecções em apenas um dia. Esses picos frequentes traem a atividade mais ampla do malware – uma tendência lenta e constante de queda , de uma média de cerca de 800 detecções no início de agosto para uma média de cerca de 600 detecções em meados de outubro.

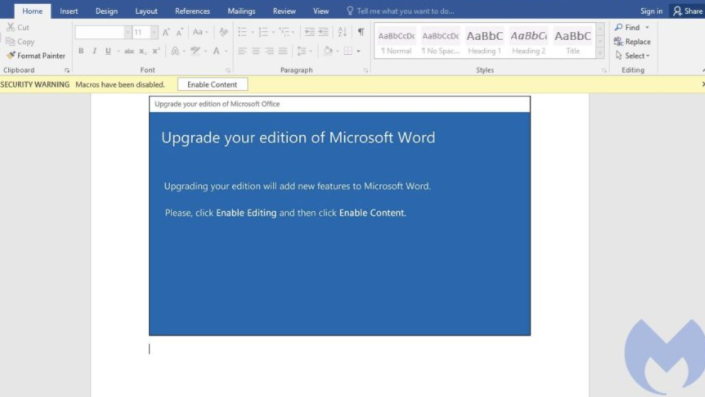

Pego por Malwarebytes em 19 de outubro , o novo método de entrega da Emotet tenta induzir as vítimas a pensar que receberam uma atualização do Microsoft Word. O novo modelo, mostrado abaixo, inclui o seguinte texto:

“Atualize sua edição do Microsoft Word

Atualizar sua edição adicionará novos recursos ao Microsoft Word.

Por favor, clique em Habilitar Edição e então clique em Habilitar Conteúdo . ”

Se os usuários seguirem essas instruções perigosas, eles irão, na verdade, ativar as macros maliciosas que estão incorporadas à própria “solicitação de atualização”, que serão então usadas como o vetor principal para infectar a máquina com o Emotet.

O Malwarebytes protege os usuários do Emotet e de seu truque mais recente, conforme mostrado abaixo.

Para aqueles sem proteção de cibersegurança, esse novo método de entrega pode parecer assustador e, de certa forma, é. Mas quando comparado com os desenvolvimentos furtivos da Emotet nos últimos anos, esta última mudança é bastante comum.

Em 2018, a indústria de segurança cibernética detectou o Emotet sendo espalhado por meio de enormes volumes de spam de e-mail , nos quais as vítimas em potencial recebiam anexos de e-mail maliciosos, supostamente contendo informações sobre “pagamentos pendentes” e outras faturas. Em 2019, vimos um botnet voltando à vida para expulsar o Emotet , desta vez utilizando técnicas refinadas de spearphishing. Poucas semanas depois, descobrimos que os atores da ameaça estavam atraindo as vítimas através do lançamento do livro do ex-empreiteiro de defesa da NSA Edward Snowden . E este ano, Bleeping Computer informou que os atores ameaça tinha conseguido treinar o Emotet botnet para roubar legítimos anexos de email e, em seguida, incluir esses anexos entre outros, maliciosoanexos como forma de legitimá-los.

Os atores de ameaças não medem esforços para entregar o Emotet por causa de suas capacidades destrutivas. Embora o malware tenha começado como um simples cavalo de Troia bancário para roubar informações confidenciais e privadas, hoje ele é frequentemente usado em conjunto para entregar outros cavalos de Tróia bancários, como o TrickBot, que pode roubar informações financeiras e logins bancários. Essa cadeia de ataques não para por aqui, pois os agentes de ameaças também usam o Emotet e o Trickbot para entregar o ransomware Ryuk .

Para agravar o perigo para uma organização, está a capacidade da Emotet de se espalhar por meio de uma rede. Depois que esse malware se enraíza em uma rede, ele descarrila inúmeros consumidores, empresas e até mesmo cidades inteiras. Na verdade, de acordo com a Agência de Segurança de Infraestrutura e Cibersegurança dos Estados Unidos, os governos pagaram até US $ 1 milhão para remediar um ataque do Emotet .

Como proteger sua empresa do Emotet

Nosso conselho para proteção contra Emotet continua o mesmo. Os usuários devem procurar e-mails de phishing, e-mails de spam e qualquer coisa que inclua anexos – até mesmo e-mails que parecem vir de contatos ou colegas conhecidos.

Para usuários que dão aquele clique arriscado, a melhor defesa é uma solução de segurança cibernética que você já tenha em execução. Lembre-se de que a melhor defesa contra uma infecção pelo Emotet é garantir que isso nunca aconteça. Isso requer proteção constante, não apenas uma resposta após o fato.