Especialistas alertam sobre riscos de privacidade causados por visualizações de links em aplicativos de mensagens

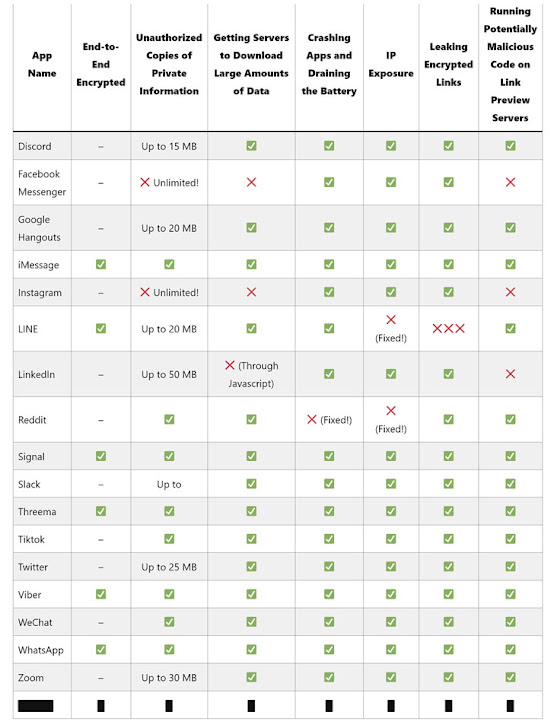

Pesquisadores de segurança cibernética no fim de semana divulgaram novos riscos de segurança associados a visualizações de links em aplicativos de mensagens populares que fazem com que os serviços vazem endereços IP, exponham links enviados por meio de bate-papos criptografados de ponta a ponta e até mesmo baixem desnecessariamente gigabytes de dados furtivamente em segundo plano.

“Links compartilhados em chats podem conter informação confidencial destinado apenas para os destinatários,” pesquisadores Talal Haj Bakry e Tommy Mysk disse .

“Podem ser contas, contratos, registros médicos ou qualquer coisa que possa ser confidencial.”

“Aplicativos que dependem de servidores para gerar visualizações de link podem estar violando a privacidade de seus usuários, enviando links compartilhados em um chat privado para seus servidores.”

Gerando visualizações de link no lado do emissor / receptor

As visualizações de link são um recurso comum na maioria dos aplicativos de bate-papo, facilitando a exibição de uma visualização e uma breve descrição do link compartilhado.

Embora aplicativos como Signal e Wire forneçam aos usuários a opção de ligar / desligar as visualizações de link, alguns outros como Threema, TikTok e WeChat não geram uma visualização de link.

Os aplicativos que geram as visualizações o fazem no lado do remetente ou do destinatário, ou usando um servidor externo que é enviado de volta para o remetente e o destinatário.

Visualizações de link do lado do remetente – usado no Apple iMessage, Signal (se a configuração estiver ativada), Viber e WhatsApp do Facebook – funciona baixando o link, seguido pela criação da imagem de visualização e resumo, que é então enviado ao destinatário como um anexo. Quando o aplicativo do outro lado recebe a visualização, ele exibe a mensagem sem abrir o link, protegendo assim o usuário de links maliciosos.

“Essa abordagem pressupõe que quem está enviando o link deve confiar nele, já que será o aplicativo do remetente que terá que abrir o link”, disseram os pesquisadores.

Em contraste, as visualizações de link geradas no lado do destinatário abrem a porta para novos riscos que permitem a um malfeitor avaliar sua localização aproximada sem qualquer ação tomada pelo receptor, simplesmente enviando um link para um servidor sob seu controle.

Isso ocorre porque o aplicativo de mensagens, ao receber uma mensagem com um link, abre a URL automaticamente para criar a visualização, divulgando o endereço IP do telefone na solicitação enviada ao servidor.

O Reddit Chat e um aplicativo não divulgado, que está “em processo de consertar o problema”, seguiram essa abordagem, de acordo com os pesquisadores.

Usando um servidor externo para gerar visualizações de link

Por último, o uso de um servidor externo para gerar visualizações, ao mesmo tempo que evita o problema de vazamento de endereço IP, cria novos problemas: O servidor usado para gerar a visualização mantém uma cópia e, em caso afirmativo, por quanto tempo e para que eles usam para?

Vários aplicativos, incluindo Discord, Facebook Messenger, Google Hangouts, Instagram, LINE, LinkedIn, Slack, Twitter e Zoom, se enquadram nesta categoria, sem nenhuma indicação para os usuários de que “os servidores estão baixando tudo o que encontram em um link”.

O teste desses aplicativos revelou que, exceto para Facebook Messenger e Instagram, todos os outros impuseram um limite de 15-50 MB no que diz respeito aos arquivos baixados por seus respectivos servidores. O Slack, por exemplo, armazena em cache as visualizações de links por cerca de 30 minutos.

Descobriu-se que os outliers, Facebook Messenger e Instagram, baixam arquivos inteiros, mesmo que tenham gigabytes de tamanho (como um arquivo de 2,6 GB), o que, de acordo com o Facebook, é um recurso pretendido.

Mesmo assim, alertam os pesquisadores, isso poderia ser um “pesadelo de privacidade” se os servidores mantivessem uma cópia e “houvesse uma violação de dados desses servidores”.

Além do mais, apesar do recurso de criptografia ponta a ponta (E2EE) do LINE projetado para impedir que terceiros espionem conversas, a dependência do aplicativo em um servidor externo para gerar visualizações de link permite que “os servidores LINE [para] saibam tudo sobre os links que estão sendo enviados por meio do aplicativo e quem está compartilhando quais links para quem. “

LINK desde então atualizou seu FAQ para refletir que “para gerar visualizações de URL, links compartilhados em bate-papos também são enviados para os servidores do LINE.”

Em um caso separado, os pesquisadores também descobriram que era possível executar servidores de visualização de link de código malicioso, resultando em um link de código JavaScript compartilhado no Instagram ou LinkedIn para fazer com que seus servidores executassem o código.

“Testamos isso enviando um link para um site em nosso servidor que continha código JavaScript que simplesmente fazia uma chamada de retorno para nosso servidor”, disseram eles. “Pudemos confirmar que tínhamos pelo menos 20 segundos de tempo de execução nesses servidores.”

Tendo em mente as implicações de privacidade e segurança

Bakry e Mysk já expuseram falhas no TikTok que possibilitaram aos invasores exibir vídeos falsos, incluindo aqueles de contas verificadas, redirecionando o aplicativo para um servidor falso que hospeda uma coleção de vídeos falsos. No início de março, a dupla também descobriu uma preocupante captura de privacidade por mais de quatro dúzias de aplicativos iOS que acessavam as pranchetas dos usuários sem a permissão explícita dos usuários.

O desenvolvimento levou a Apple a introduzir uma nova configuração no iOS 14 que alerta os usuários toda vez que um aplicativo tenta copiar informações da área de transferência, além de adicionar uma nova permissão que protege a área de transferência de acesso indevido por aplicativos de terceiros.

“Achamos que há uma grande lição aqui para os desenvolvedores: sempre que você estiver criando um novo recurso, tenha sempre em mente que tipo de implicações de privacidade e segurança ele pode ter, especialmente se esse recurso for usado por milhares ou até milhões de pessoas ao redor do mundo.”

“As visualizações de link são um bom recurso do qual os usuários geralmente se beneficiam, mas aqui e nós mostramos a ampla gama de problemas que esse recurso pode ter quando questões de privacidade e segurança não são consideradas cuidadosamente.”

Fonte: https://thehackernews.com/2020/10/mobile-messaging-apps.html