Tendências de ataque à rede

Sumário executivo

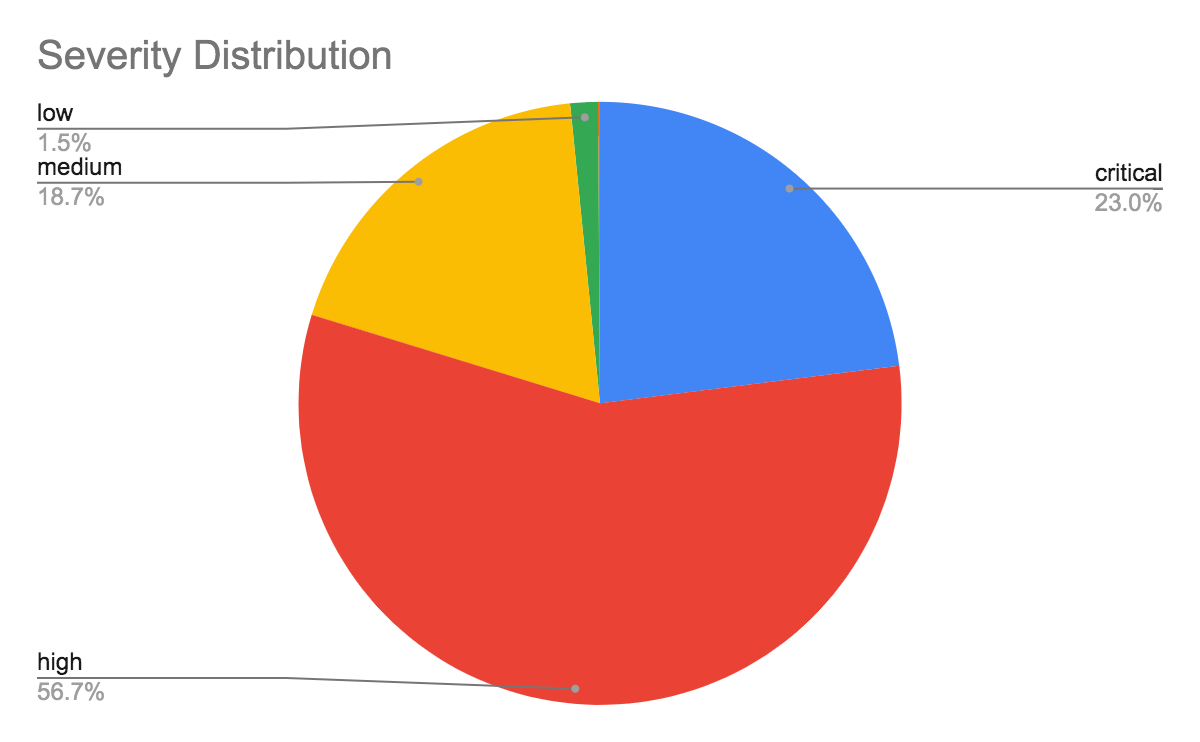

De 1º de maio a 21 de julho de 2020, os pesquisadores da Unidade 42 capturaram o tráfego de rede global de firewalls em todo o mundo e, em seguida, analisaram os dados para examinar as últimas tendências de ataque à rede. A maioria das crises que observamos foi classificada como de alta gravidade (56,7%) e quase um quarto (23%) foi classificada como crítica. As vulnerabilidades mais comuns exploradas foram CVE-2012-2311 e CVE-2012-1823 , ambas vulnerabilidades de injeção de comando em scripts PHP CGI. Isso indica que os invasores estão procurando exploits de alto impacto.

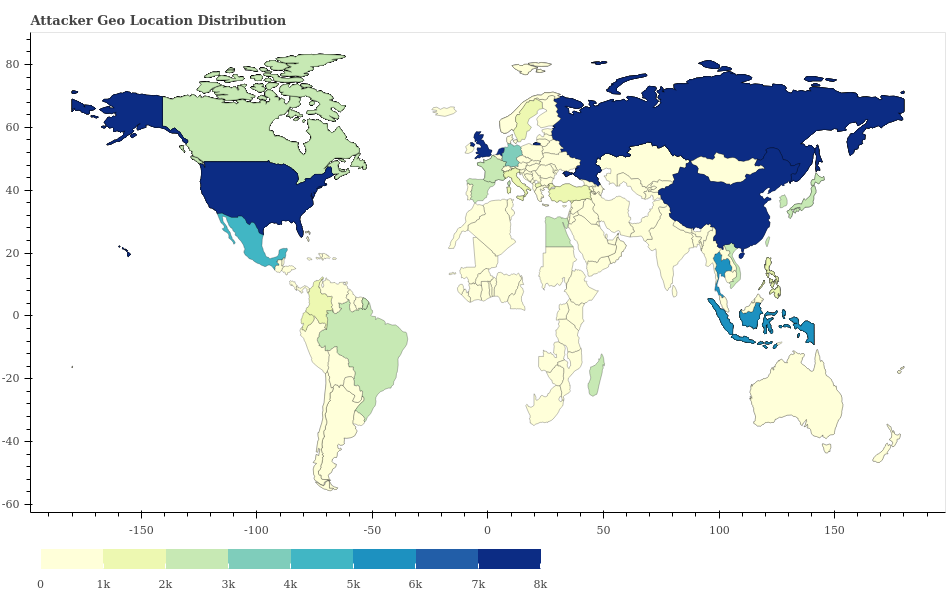

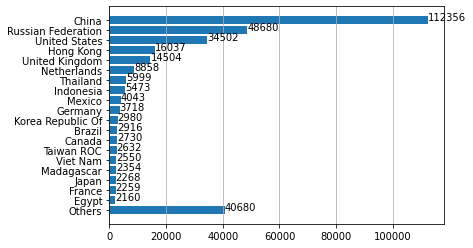

Analisamos os ataques à rede em termos dos países de onde eles se originaram. É digno de nota que a esmagadora maioria da China teve a maior atividade, seguida pela Rússia e pelos Estados Unidos. Isso pode ser em parte devido à grande população da China, Rússia e Estados Unidos, bem como ao alto uso da Internet nesses países. Os ataques também podem parecer originar-se de países que não correspondem às localizações físicas dos invasores: alguns invasores usam servidores proxy e anonimizadores para ocultar suas localizações. Na verdade, pode ser estrategicamente vantajoso para os invasores conduzirem suas atividades de uma forma que sugira que sua atividade provém de outros países-alvo específicos.

A atividade maliciosa era maior às segundas-feiras e menos ataques foram observados durante os fins de semana e feriados. Muitos invasores também tentaram ocultar suas identidades usando o Tor e outros serviços de anonimato.

Os clientes da Palo Alto Networks estão protegidos contra ataques de rede atualizando seus Firewalls de última geração com os lançamentos de assinatura de prevenção de ameaças mais recentes.

Coleção de dados

Todos os dados para nossa pesquisa foram coletados de um sistema projetado para detectar falsos positivos com nossas assinaturas de firewall. O sistema agrega gatilhos de ameaças de firewalls específicos em várias localizações geográficas. Embora tenha sido originalmente desenvolvido para identificar falsos positivos, fomos capazes de utilizá-lo para detectar potenciais falsos negativos, criando tipos especiais de assinaturas que chamamos de “assinaturas de teste”.

Ao contrário das assinaturas de ameaças regulares, essas assinaturas de teste têm uma cobertura muito mais ampla e destinam-se a detectar categorias gerais de vulnerabilidades, bem como a atividade de rede mal-intencionada que costuma ser observada por invasores durante a exploração. Na maioria dos casos, os gatilhos dessas assinaturas de teste se sobrepõem às nossas assinaturas regulares e detectam a mesma atividade maliciosa. No entanto, quando eles capturam atividades que não são detectadas por nossas assinaturas regulares, nós os analisamos mais de perto para determinar se são falsos negativos.

Devido ao grande volume de tráfego que passa por nossos firewalls e à tendência dos invasores de fazer uso repetido de seus exploits, observamos muitos gatilhos causados por dados de rede semelhantes. Para tornar a análise manual mais eficiente, agrupamos esses gatilhos duplicados para que as solicitações HTTP com atributos relacionados não precisem ser examinadas mais de uma vez. As descobertas neste blog são baseadas nos dados que coletamos e analisamos entre 1º de maio e 21 de julho de 2020.

Além das tendências apresentadas aqui, esses blogs anteriores da Unidade 42 também foram escritos com os dados coletados para este projeto:

- Exploits in the wild para vBulletin Pre-Auth RCE Vulnerability CVE-2020-17496

- Lúcifer: Novo Cryptojacking e DDoS Hybrid Malware Explorando Vulnerabilidades Altas e Críticas para Infectar Dispositivos Windows

- Dispositivos Grandstream e DrayTek explorados para impulsionar novos botnet DDoS de Hoaxcalls

- Nova variante Mirai tem como alvo dispositivos de armazenamento Zyxel conectados à rede

Quão severos foram os ataques?

Cada assinatura de firewall possui um nível de gravidade atribuído a ela que indica o possível impacto da ameaça. A maioria das crises que observamos foi classificada como de alta gravidade (56,7%) e quase um quarto (23%) foi classificada como crítica. Isso indica que os invasores estão mais interessados em utilizar explorações que resultam em alto impacto, como comprometer completamente um servidor da Web por meio de vulnerabilidades de execução remota de código (RCE).

Assinaturas com gravidade baixa e média são usadas para detectar tentativas de varredura e força bruta.

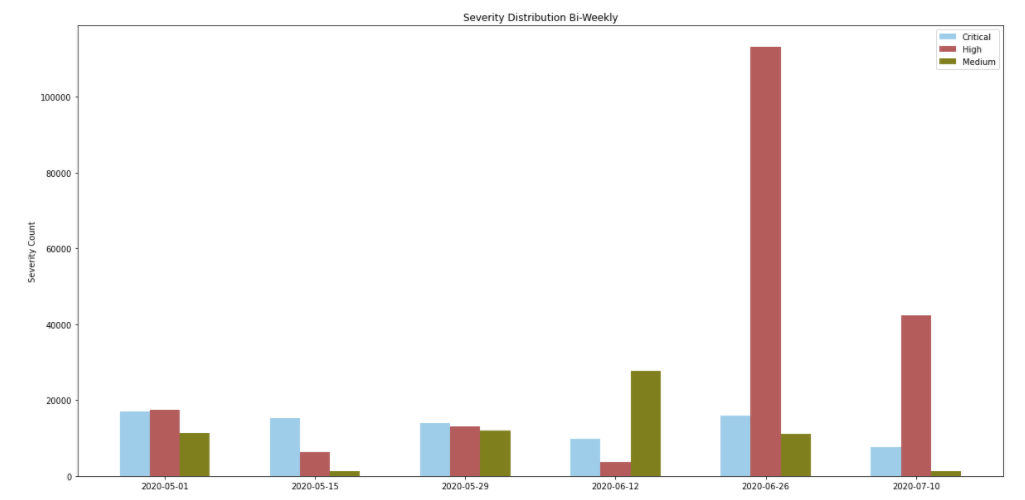

Quando os ataques ocorreram?

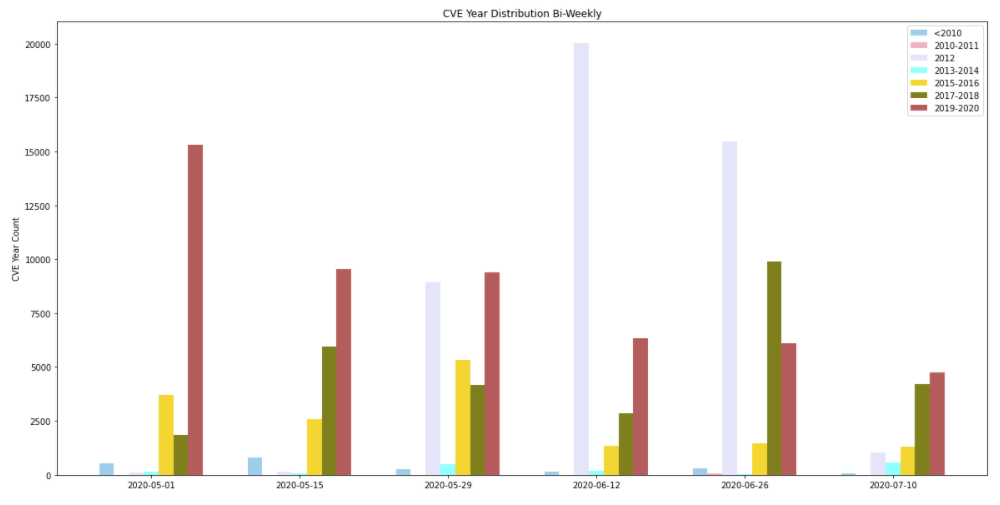

Coletamos dados de 81 dias e descobrimos que o maior número de ataques ocorreu durante a semana de 26 de junho, com ataques importantes incluindo explorações de CVE-2012-2311 e CVE-2012-1823 . Embora a frequência de ataques críticos seja consistente, a frequência de ataques com gravidade média e alta oscila muito mais.

Os invasores também fizeram uso frequente de vulnerabilidades mais recentes – divulgadas no ano passado. Isso destaca a importância de aplicar patches de segurança assim que estiverem disponíveis para fornecer proteção contra as vulnerabilidades descobertas mais recentemente.

De onde se originaram os ataques?

Depois de identificar o país de origem de cada ataque à rede, descobrimos que, de longe, o maior número deles era originário da China, seguido pela Rússia e pelos Estados Unidos. Isso pode ser em parte devido à grande população da China, Rússia e Estados Unidos, bem como ao alto uso da Internet nesses países. Observe que os países que observamos não correspondem necessariamente à localização física dos atacantes. Os invasores podem usar servidores proxy e anonimizadores para adicionar saltos extras e ocultar suas localizações. Detalharemos o uso de servidores proxy e anonimizadores na próxima seção.

Análise de categoria de domínio

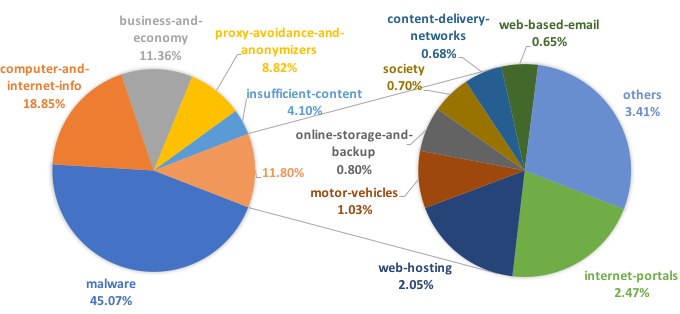

Coletamos as informações de domínio de duas fontes: (1) nome do host e URL de solicitação do tráfego de rede e (2) nomes de domínio DNS reversos dos endereços IP de origem e destino. Para cada nome de domínio, usamos o Serviço de filtragem de URL existente da Palo Alto Networks para mapear o nome de domínio para uma categoria. A ideia é examinar a categoria de domínio para obter mais informações sobre os tipos de domínios aos quais os ataques de rede estão associados (Figura 6).

Na Figura 6, podemos ver que 45,07% do tráfego que observamos vem de nomes de domínio mal-intencionados. Para o resto do tráfego, os ataques são incorporados em sites legítimos como URLs redirecionados. Uma coisa interessante a notar é que 8,82% do tráfego cai na categoria de domínio proxy-Avoidance-and-Anonymizers, o que sugere o uso de serviços de proxy ou serviços de anonimato para ataques para esconder sua fonte original. Tor é um dos anonimizadores de código aberto mais famosos, que pode ajudar a direcionar o tráfego de rede por meio de nós de sobreposição voluntários e ocultar os endereços de origem originais. A seção de análise CVE em CVE-2012-2311 abaixo mostra evidências do uso do Tor.

Análise CVE

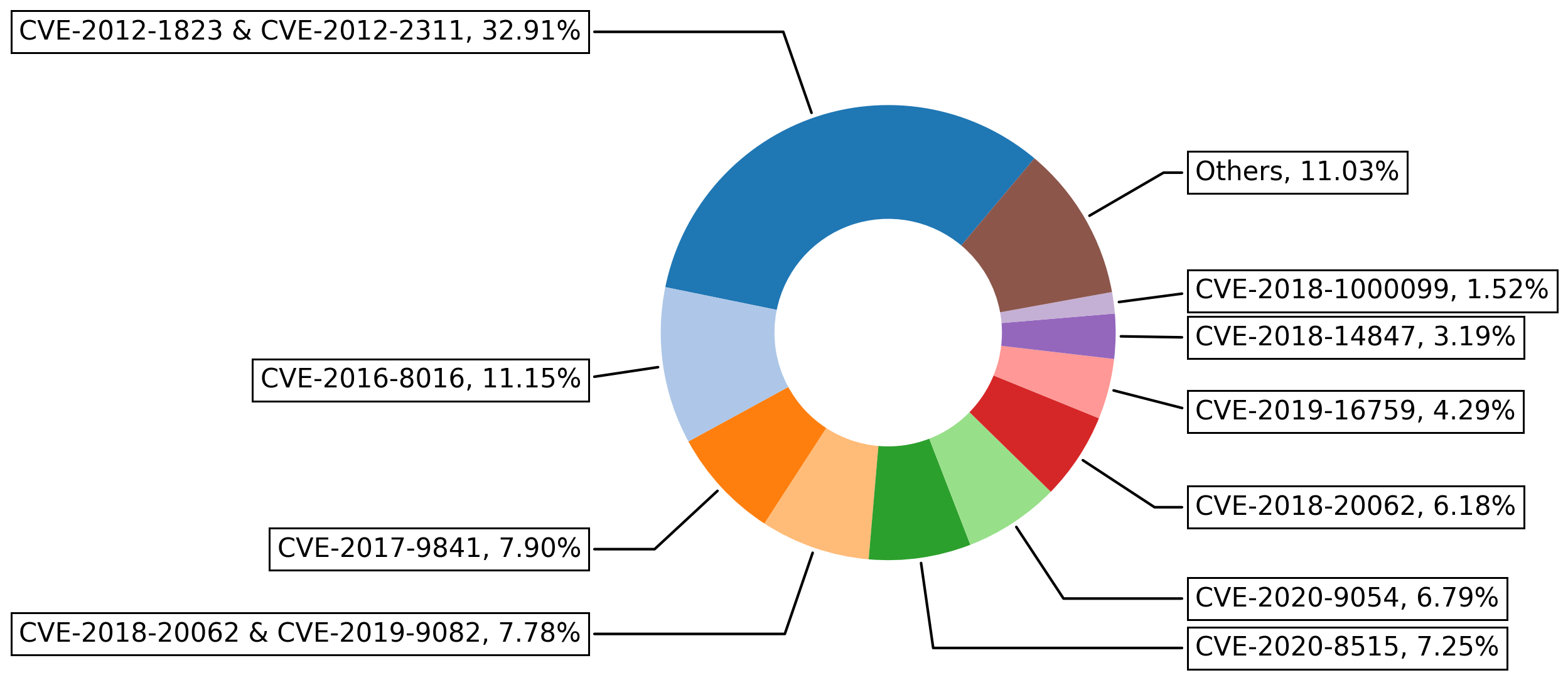

Quando uma assinatura é projetada para proteger contra uma certa vulnerabilidade, ela terá um número CVE associado a ela. Depois de analisar os dados, descobrimos que os 10 principais números CVE mais comuns envolvidos são:

Os invasores podem explorar as vulnerabilidades em CVE-2012-2311 e CVE-2012-1823 para executar código arbitrário nas máquinas das vítimas. Especificamente,

- CVE-2012-2311 : php-cgi em algumas versões do PHP (antes de 5.3.13 e 5.4.x antes de 5.4.3) não lida adequadamente com strings de consulta que contêm uma sequência% 3D, mas nenhum caractere “=”, que permite controle remoto atacantes para executar código arbitrário, colocando a linha de comando. Esta vulnerabilidade existe devido a uma correção incompleta para CVE-2012-1823.

- CVE-2012-1823 : php-cgi em algumas versões do PHP (antes de 5.3.12 e 5.4.x antes de 5.4.2) não lida corretamente com strings de consulta que não possuem o caractere “=”, o que permite que atacantes remotos executem código arbitrário colocando a linha de comando.

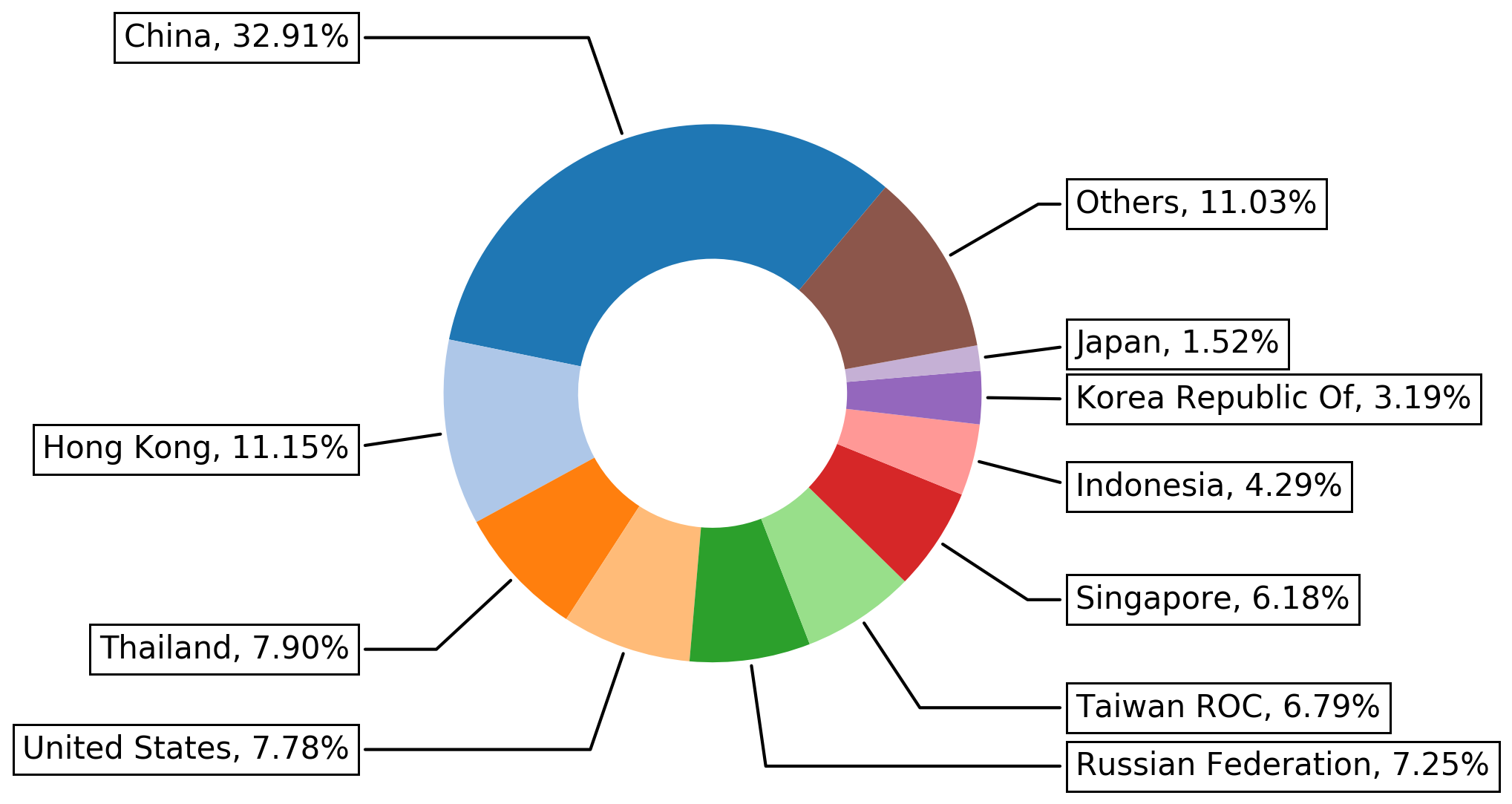

A Figura 8 mostra os 10 principais países de onde vêm os ataques que exploram CVE-2012-2311 e CVE-2012-1823. Observe que os países mostrados para ataques na figura não correspondem necessariamente à localização física dos atacantes. Os invasores podem usar servidores proxy e anonimizadores para adicionar saltos extras e ocultar suas localizações.

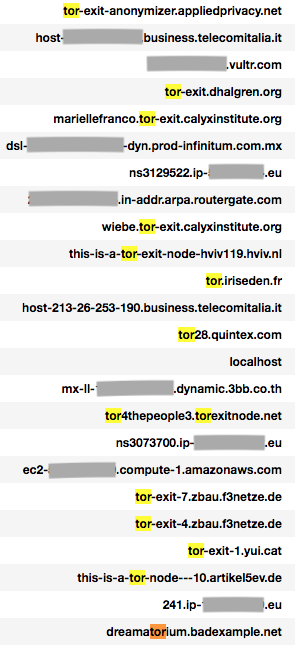

Também examinamos a análise de domínio DNS reverso no tráfego relacionado ao CVE-2012-2311 e CVE-2012-1823. Descobrimos que os endereços IP do Tor foram usados em parte do tráfego. Nesses casos, os invasores costumam usar o Tor para ocultar o endereço de origem e informações de geolocalização. Ele também pode ser usado para evitar a detecção com base no endereço IP / lista negra de domínio. Aqui estão alguns exemplos de registros DNS reversos do tráfego:

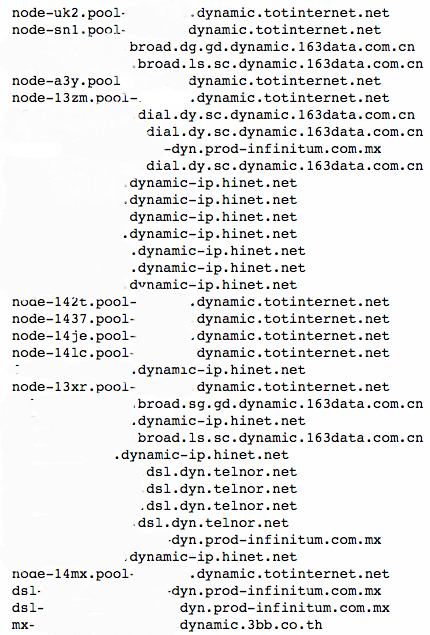

Além do uso de serviços de anonimato como o Tor, também descobrimos que alguns domínios de origem pertencem ao DNS dinâmico. Os domínios DNS dinâmicos são amplamente usados por invasores para evitar a detecção estática, gerando mapeamentos de domínio IP que mudam rapidamente. Além disso, os serviços DNS dinâmicos são em sua maioria gratuitos ou mais baratos do que os nomes de domínio DNS normais.

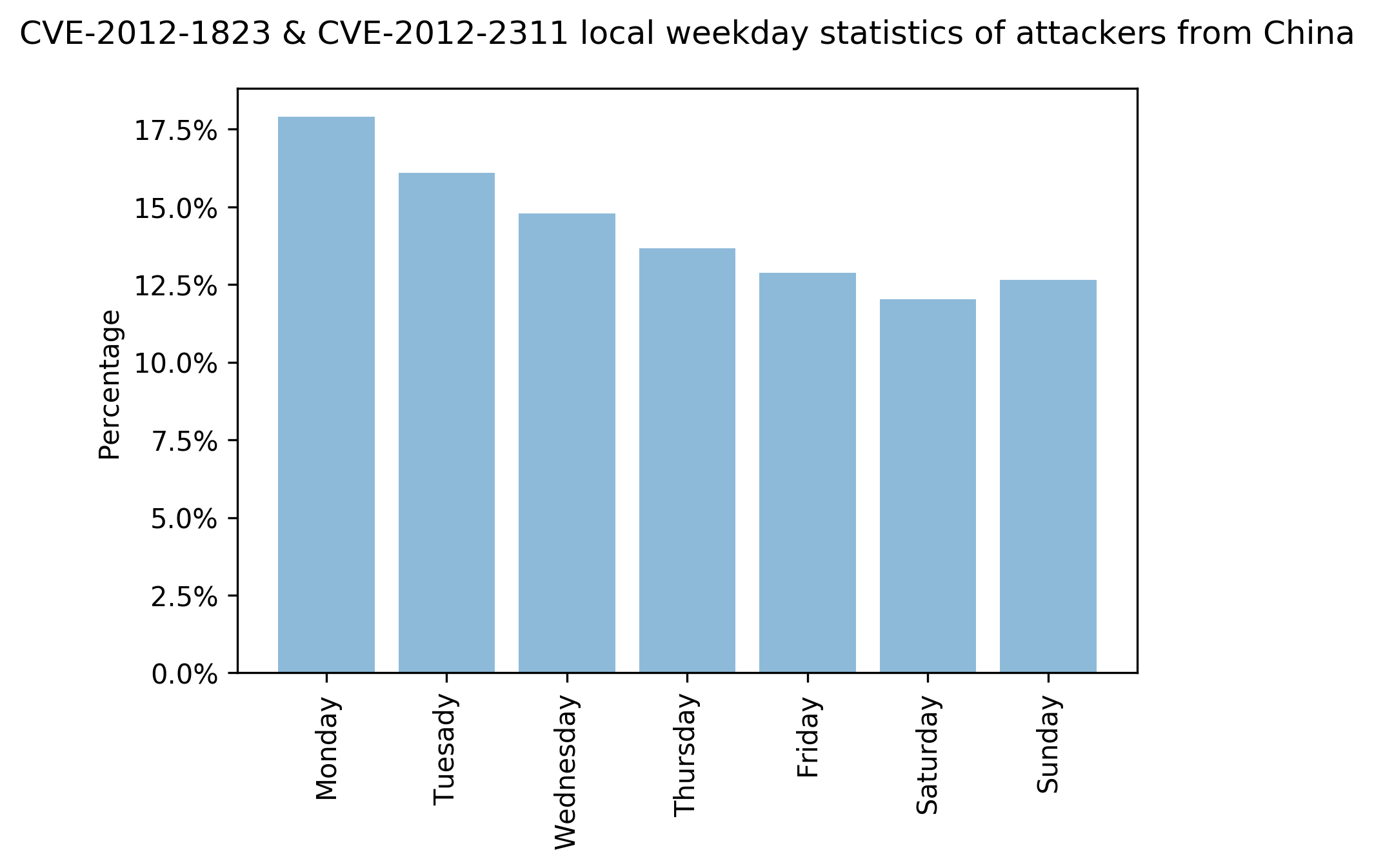

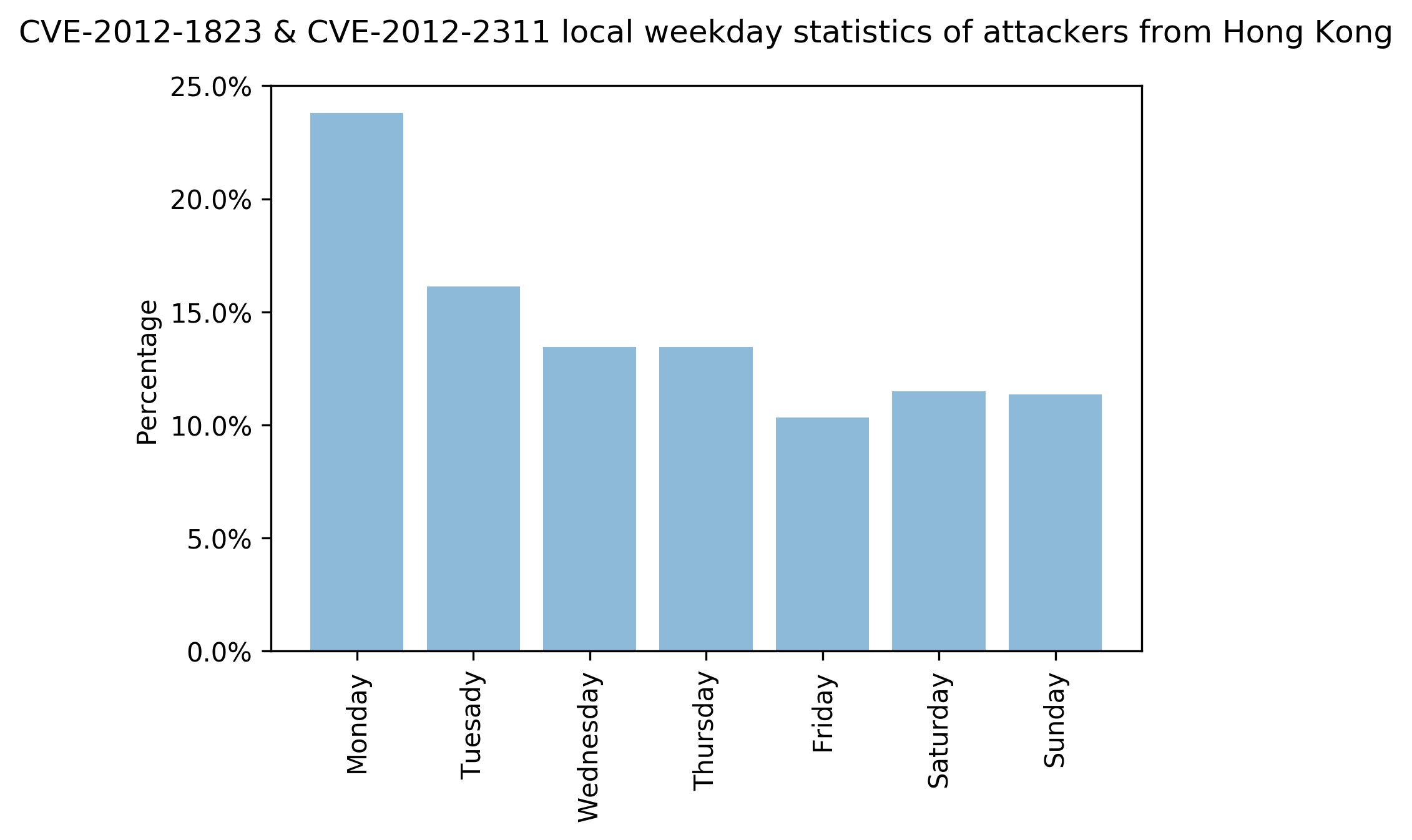

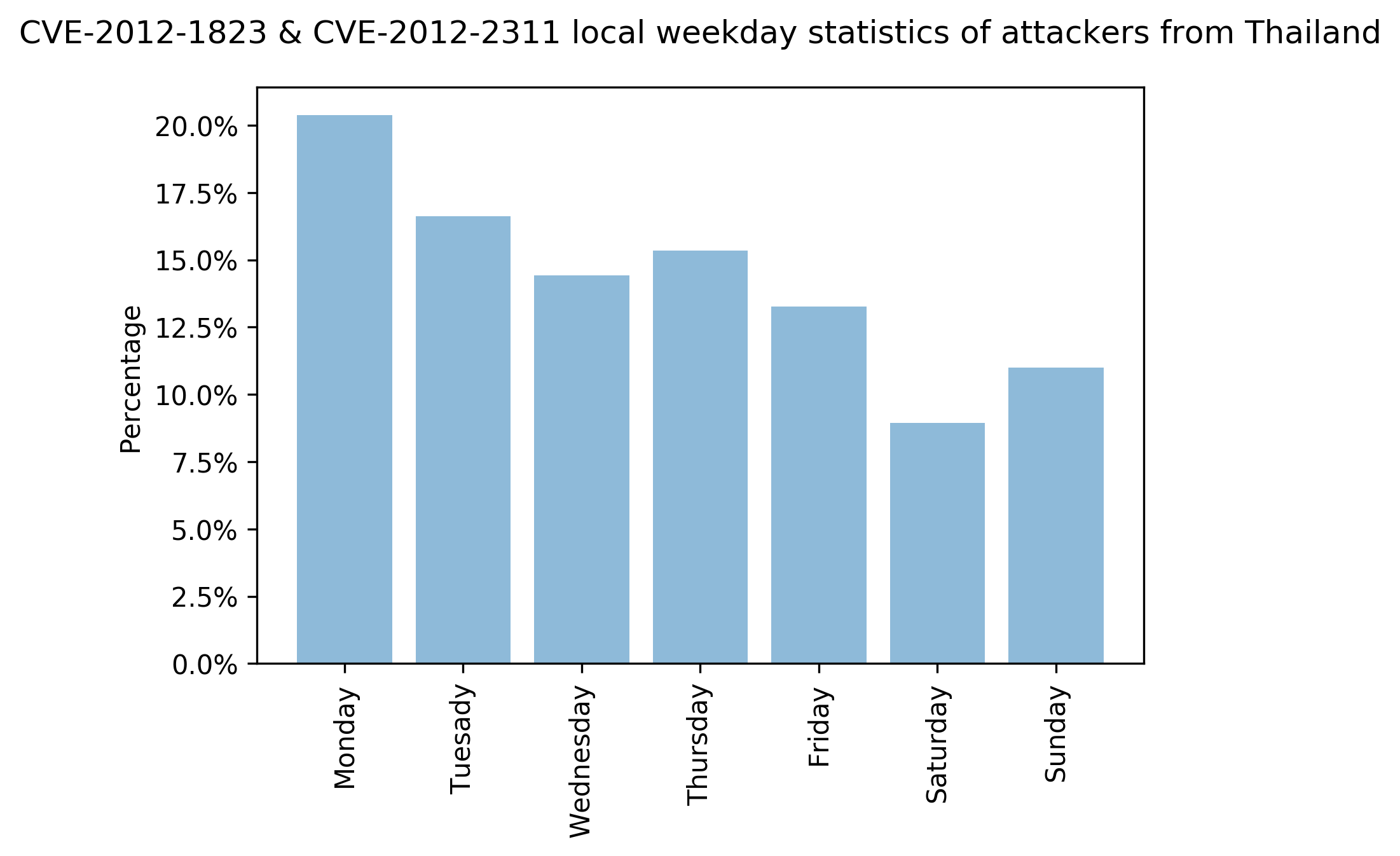

Também analisamos o tráfego para ver se há algum padrão de tempo típico usado por ataques que exploram CVE-2012-2311 e CVE-2012-1823. Depois de ajustar o fuso horário de onde os ataques foram detectados para o fuso horário local de origem, podemos ver que segunda-feira foi o dia de atividade mais comum, enquanto sábado e domingo foram os menos comuns.

Por exemplo, aqui está uma análise de hora local dos três principais países (China, Hong Kong e Tailândia) que originaram os ataques:

As Figuras 11-13 mostram as estatísticas de ataques que exploram CVE-2012-2311 e CVE-2012-1823 originários da China, Hong Kong e Tailândia. Podemos ver que o número de ataques é diferente em cada dia da semana. Os dados mostram que segunda-feira tende a ter mais ataques do que o resto da semana.

Conclusão

Juntos, nossos dados mostram que os invasores priorizam claramente os ataques de alta gravidade, provavelmente em busca de alto impacto. Os países mais ativos dos quais os ataques se originam são China, Rússia e os EUA. Embora 2012 tenha sido há oito anos, algumas explorações baseadas em vulnerabilidades divulgadas naquele ano ainda estão ativas hoje porque continua viável explorá-las. Isso ressalta a necessidade de as organizações corrigirem prontamente e implementarem as práticas recomendadas de segurança.

Fonte: https://unit42.paloaltonetworks.com/network-attack-trends