Gartner: gerenciamento de acesso privilegiado obrigatório em 2020

A Cúpula de Gerenciamento de Risco e Segurança do Gartner em 2020 enfocou a importância do gerenciamento de acesso privilegiado à segurança cibernética, à medida que os agentes de ameaças cada vez mais buscam credenciais de administrador.

Com base na atividade de ameaça recente, contas privilegiadas, e não dados corporativos, podem ser os itens mais valiosos nas redes corporativas.

Várias sessões da Cúpula de Gerenciamento de Risco e Segurança de 2020 do Gartner nesta semana enfocaram a importância do gerenciamento de acesso privilegiado para a segurança cibernética e como os agentes de ameaças estão concentrando esforços cada vez mais para sequestrar ou obter contas privilegiadas. Em uma sessão de segunda-feira intitulada “Outlook para gerenciamento de identidade e acesso”, o diretor de pesquisa sênior do Gartner, David Mahdi, discutiu como seria um programa de gerenciamento de identidade e acesso (IAM ) bem-sucedido em 2020, bem como a crescente importância do gerenciamento de acesso privilegiado e outros tópicos .

A apresentação de Mahdi discutiu o conceito de velocidade versus precisão em uma situação de crise; ao responder imediatamente a uma crise, a velocidade de resposta para “parar o sangramento” é mais importante do que a precisão no momento. Quando a crise muda de “responder” para “recuperar” e “renovar”, é importante começar a pensar em como uma empresa pode se recuperar e construir uma base de segurança cibernética mais eficaz para o futuro.

Um bom IAM, disse Mahdi, é como uma boa equipe de pit que equilibra a importância de colocar o piloto de volta na pista rapidamente (velocidade) com a importância de garantir que a roda não saia no meio da corrida (precisão). Para dar a uma organização “velocidade de sobrevivência”, Mahdi recomendou priorizar a habilitação de acesso remoto seguro, SSO federado e autenticação multifator (MFA) e IAM rápido e “bom o suficiente” e IAM ou CIAM do cliente. E então, para manter a precisão, uma organização deve se concentrar na proteção contra controle de conta, detecção de fraude, gerenciamento de acesso privilegiado e IAM convergido e mais barato entregue por SaaS.

“Se você não está usando ferramentas de gerenciamento de acesso privilegiado, tecnologia, pessoas e processos em que isso está embutido na estrutura da sua organização, agora é a hora de fazer isso. Por quê? Os bandidos estão perseguindo usuários privilegiados. Usuários privilegiados têm acesso aos seus dados confidenciais e eles têm acesso às chaves do seu reino. E é isso que você realmente deseja proteger “, disse Mahdi.

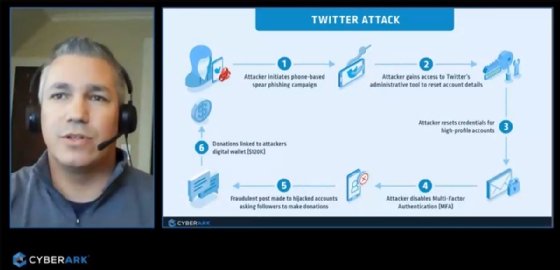

Em outra apresentação de segunda-feira que abordou o gerenciamento de acesso privilegiado, intitulada “Desconstruindo o ataque do Twitter – O papel das contas privilegiadas”, o engenheiro principal de soluções da CyberArk, Matt Tarr, discutiu o ataque de engenharia social contra o Twitter neste verão, que resultou em aproximadamente $ 121.000 em bitcoin sendo enganado de usuários. Ele argumentou que o “treinamento básico de segurança do usuário” e o gerenciamento de acesso privilegiado poderiam ter retardado ou impedido o desenvolvimento dos eventos.

“Este ataque destaca os perigos do acesso privilegiado não protegido. Ele deve nos lembrar da rapidez com que qualquer credencial ou identidade pode se tornar privilegiada sob certas condições. Se não for devidamente protegida, invasores externos e usuários internos mal-intencionados podem usá-los para desbloquear ativos essenciais, seja com um administrador de domínio ou uma conta de suporte simples que pode fazer alterações em um perfil do Twitter “, disse ele.

Tarr observou que o infame ataque também não era necessariamente sofisticado.

“Originalmente pensado para ser o trabalho de experientes invasores de estado-nação, agora parece que o ataque iniciado por engenharia social foi conduzido por um grupo relativamente simples de hackers motivados por ganhos financeiros e / ou nomes de tela interessantes”, disse ele. “Sim, nomes de tela.”

Tarr disse que a violação demonstrou que era mais fácil para os invasores invadirem o próprio Twitter do que invadir uma conta do Twitter com MFA habilitado. O ataque começou com uma campanha de spear phishing ou vishing por telefone que tinha como alvo funcionários específicos do Twitter. Depois que os invasores obtiveram as credenciais dos funcionários, eles ganharam acesso às ferramentas administrativas do Twitter e desativaram a proteção MFA em várias contas de alto perfil. Como o Twitter carecia de controles de segurança adequados em torno dessas ferramentas de administração, os invasores foram capazes de abusar delas enquanto permaneciam sob o radar. Essencialmente, o Twitter tinha melhor proteção de conta para os usuários do que para seus próprios administradores, disse ele.

Tarr discutiu as mitigações contra esses tipos de ataques de engenharia social que podem acontecer no futuro. Ele recomendou treinamento de conscientização sobre segurança cibernética para funcionários, usando senhas fortes, priorizando o gerenciamento de acesso privilegiado e criando uma política condicional que exige autenticação multifator.

Em uma sessão de terça-feira, intitulada “Guia do líder de segurança para gerenciamento de acesso privilegiado”, o diretor de pesquisa do Gartner, Felix Gaehtgens, disse que o gerenciamento de acesso privilegiado é um componente crucial de qualquer programa de segurança devido ao escopo cada vez maior de ambientes de TI, usuários privilegiados, ferramentas administrativas e Dados IAM, como senhas, chaves de criptografia e certificados. As organizações recomendadas por Gaehtgens implementam controles rígidos sobre o acesso privilegiado, como limitar o número total de contas pessoais privilegiadas, criar mais contas compartilhadas e reduzir os tempos e durações durante os quais o acesso privilegiado é concedido.