A plataforma de gerenciamento de aplicativos de ginástica expôs informações de milhares de usuários

Os hackers podiam sequestrar contas de usuário em dezenas de aplicativos móveis de fitness e academia, mesmo quando o mecanismo de autenticação de dois fatores (2FA) estava ativo.

Os hackers podiam sequestrar contas de usuário em dezenas de aplicativos móveis de fitness e academia, mesmo quando o mecanismo de autenticação de dois fatores (2FA) estava ativo.

O terreno comum para todos os aplicativos é o Fizikal, uma plataforma de gerenciamento de Israel para academias e clubes esportivos que permite aos clientes administrar sua assinatura e registro de classe.

Várias vulnerabilidades que afetam a plataforma Fizikal podem ser encadeadas para contornar verificações de segurança, enumerar usuários, aplicar força bruta à senha de uso único (OTP) para efetuar login e obter acesso à conta de um usuário.

Força bruta fácil

Sahar Avitan , consultor da firma butique de segurança cibernética de Israel Security Joes , descobriu que cerca de 80 aplicativos dependiam da API do Fizikal para garantir acesso mais fácil ao clube e às comodidades disponíveis.

No momento em que este artigo foi escrito, havia cerca de 70 aplicativos Fizikal na seção de saúde e condicionamento físico da Google Play Store, muitos deles adicionados nos últimos dias. Alguns dos aplicativos mais antigos têm mais de 5.000 downloads e, juntos, respondem por pelo menos 240.000 instalações ativas.

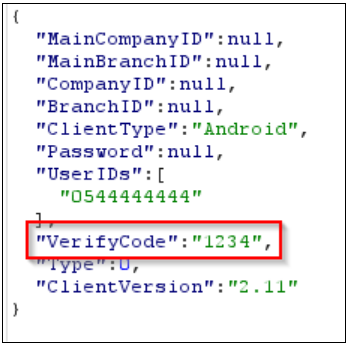

O interesse de Avitan em analisar a plataforma foi despertado depois que ele redefiniu a senha de sua conta do EZ Shape , um dos aplicativos que ele usou, e percebeu que recebeu um fraco de 4 caracteres.

Uma coisa que o pesquisador percebeu foi que o procedimento de redefinição de senha retornou resultados diferentes para os números de telefone presentes no banco de dados do que os inexistentes.

Isso permitiu que ele entendesse melhor todo o mecanismo, o que levou a contornar verificações de segurança e ser capaz de enumerar usuários. Esta informação permitiu-lhe conhecer os números de telefone que os utilizadores definiram para receber a palavra-passe OTP por SMS para confirmação da reposição.

No entanto, outra falha tornou possível forçar os números OTP (o processo é concluído em cerca de um minuto) e enviá-los para a API Fizikal antes que o usuário legítimo receba o alerta.

De acordo com o Security Joes, o processo de verificação OTP não era defendido por um mecanismo anti-automação ou captcha que bloquearia as tentativas de força bruta.

Com o OTP em mãos, a Avitan o enviou ao servidor Fizikal e recebeu um TokenID exclusivo necessário para gerar uma nova senha. Ele entregou o código ao servidor em cabeçalhos HTTP junto com uma nova senha.

O sequestro de uma conta de aplicativo para um aplicativo que depende da plataforma de gerenciamento Fizikal não só permitiu que um invasor bloqueie o usuário ou cancele sua assinatura, mas também concedeu acesso a informações de identificação pessoal:

- número de telefone

- nome completo

- data de nascimento

- endereço de e-mail

- endereço postal

- número de identidade

Avitan foi capaz de automatizar todo o procedimento com código de prova de conceito que explorou as falhas que ele descobriu no Fizikal

Ido Naor , fundador e CEO da Security Joes, disse à BleepingComputer que um indivíduo mal intencionado poderia ter aproveitado essas vulnerabilidades para aprender a programação de alguém famoso ou membro do governo.

De acordo com os pesquisadores, Fizikal e o CERT em Israel receberam um relatório completo sobre as descobertas e agiram rapidamente para resolver os problemas.