Ferramentas AWS, Google e Azure CLI podem vazar credenciais em logs de compilação

Uma nova pesquisa de segurança cibernética descobriu que as ferramentas de interface de linha de comando (CLI) da Amazon Web Services (AWS) e do Google Cloud podem expor credenciais confidenciais em logs de construção, representando riscos significativos para as organizações.

A vulnerabilidade recebeu o codinome LeakyCLI da empresa de segurança em nuvem Orca.

“Alguns comandos no Azure CLI, AWS CLI e Google Cloud CLI podem expor informações confidenciais na forma de variáveis de ambiente, que podem ser coletadas por adversários quando publicadas por ferramentas como GitHub Actions”, disse o pesquisador de segurança Roi Nisimi em um relatório compartilhado. com The Hacker News.

Desde então, a Microsoft abordou o problema como parte das atualizações de segurança lançadas em novembro de 2023, atribuindo-lhe o identificador CVE CVE-2023-36052 (pontuação CVSS: 8,6).

A ideia, em poucas palavras, tem a ver com como os comandos CLI podem ser usados para mostrar variáveis de ambiente (pré) definidas e saída para logs de Integração Contínua e Implantação Contínua (CI/CD). Uma lista desses comandos abrangendo AWS e Google Cloud está abaixo de 0

- aws lambda get-function-configuração

- função get aws lambda

- configuração de função de atualização aws lambda

- código de função de atualização aws lambda

- versão de publicação aws lambda

- funções gcloud implantar <func> –set-env-vars

- funções gcloud implantar <func> –update-env-vars

- funções gcloud implantar <func> –remove-env-vars

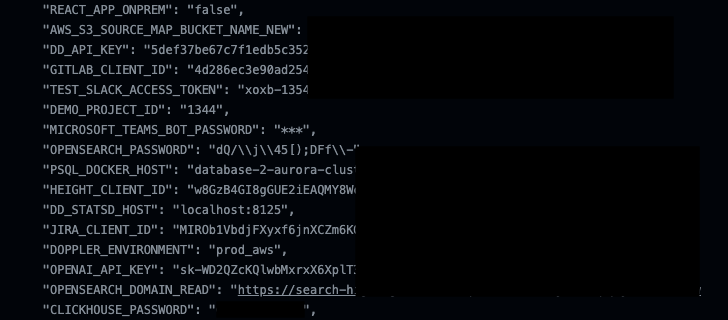

A Orca disse que encontrou vários projetos no GitHub que vazaram inadvertidamente tokens de acesso e outros dados confidenciais por meio de registros do Github Actions, CircleCI, TravisCI e Cloud Build.

Ao contrário da Microsoft, no entanto, tanto a Amazon quanto o Google consideram esse comportamento esperado, exigindo que as organizações tomem medidas para evitar o armazenamento de segredos em variáveis de ambiente e, em vez disso, usem um serviço de armazenamento de segredos dedicado, como AWS Secrets Manager ou Google Cloud Secret Manager.O Google também recomenda o uso da opção “–no-user-output-enabled” para suprimir a impressão da saída do comando na saída padrão e no erro padrão no terminal.“Se os malfeitores colocarem as mãos nessas variáveis de ambiente, isso poderá levar à visualização de informações confidenciais, incluindo credenciais, como senhas, nomes de usuário e chaves, o que poderia permitir que eles acessassem quaisquer recursos que os proprietários do repositório pudessem”, disse Nisimi. .”Por padrão, presume-se que os comandos CLI estejam sendo executados em um ambiente seguro, mas, juntamente com pipelines de CI/CD, eles podem representar uma ameaça à segurança.”