Agentes de acesso de ransomware usam anúncios do Google para invadir sua rede

Um ator de ameaça rastreado como DEV-0569 usa o Google Ads em campanhas publicitárias amplas e contínuas para distribuir malware, roubar senhas de vítimas e, por fim, violar redes para ataques de ransomware.

Nas últimas semanas, os pesquisadores de segurança cibernética MalwareHunterTeam, Germán Fernández e Will Dormann ilustraram como os resultados de pesquisa do Google se tornaram um viveiro de anúncios maliciosos que promovem malware .

Esses anúncios fingem ser sites de programas de software populares, como LightShot, Rufus, 7-Zip, FileZilla, LibreOffice, AnyDesk, Awesome Miner, TradingView, WinRAR e VLC.

Anúncios do Google que promovem sites de software falsos enviam malware

Fonte: Pesquisadores/BleepingComputer

Clicar nos anúncios leva os visitantes a sites que aparecem como portais de download ou réplicas dos sites legítimos do software, conforme mostrado abaixo.

Site falso de download do Rufus

Fonte: BleepingComputer

No entanto, quando você clica nos links de download, geralmente baixa um arquivo MSI que instala vários malwares, dependendo da campanha.

A lista de malwares instalados nessas campanhas até agora inclui RedLine Stealer, Gozi/Ursnif, Vidar e, potencialmente, Cobalt Strike e ransomware.

Embora pareça haver muitos agentes de ameaças abusando da plataforma do Google Ads para distribuir malware, duas campanhas específicas se destacam, já que sua infraestrutura foi anteriormente associada a ataques de ransomware.

De anúncios do Google a ataques de ransomware

Em fevereiro de 2022, a Mandiant descobriu uma campanha de distribuição de malware usando envenenamento de SEO para classificar sites que fingem ser softwares populares nos resultados de pesquisa.

Se um usuário instalasse o software oferecido nessas páginas, ele executaria um novo downloader de malware chamado BatLoader, que inicia um processo de infecção em vários estágios que, em última análise, fornece aos agentes de ameaças acesso inicial às redes das vítimas.

Mais tarde naquele ano, a Microsoft informou que os agentes de ameaças por trás do BatLoader, rastreados como DEV-0569, começaram a usar anúncios do Google para promover seus sites maliciosos. Pior ainda, a Microsoft disse que essas infecções levaram à implantação do Royal Ransomware em redes violadas.

“A atividade recente do agente de ameaças que a Microsoft rastreia como DEV-0569, conhecido por distribuir várias cargas úteis, levou à implantação do ransomware Royal, que surgiu pela primeira vez em setembro de 2022 e está sendo distribuído por vários agentes de ameaças”, alertou a Microsoft em seu relatório.

Os pesquisadores acreditam que o DEV-0569 é um agente de acesso inicial que usa seu sistema de distribuição de malware para violar redes corporativas. Eles usam esse acesso em seus próprios ataques ou o vendem para outros atores mal-intencionados, como a gangue Royal ransomware.

Embora a Microsoft não tenha compartilhado muitos URLs relacionados a esses ataques, outros relatórios de TheFIR e eSentire adicionaram mais informações, incluindo os seguintes URLs usados nas campanhas do BatLoader:

bitbucket[.]org/ganhack123/load/downloads

ads-check[.]com (Used for tracking Google ads statistics)

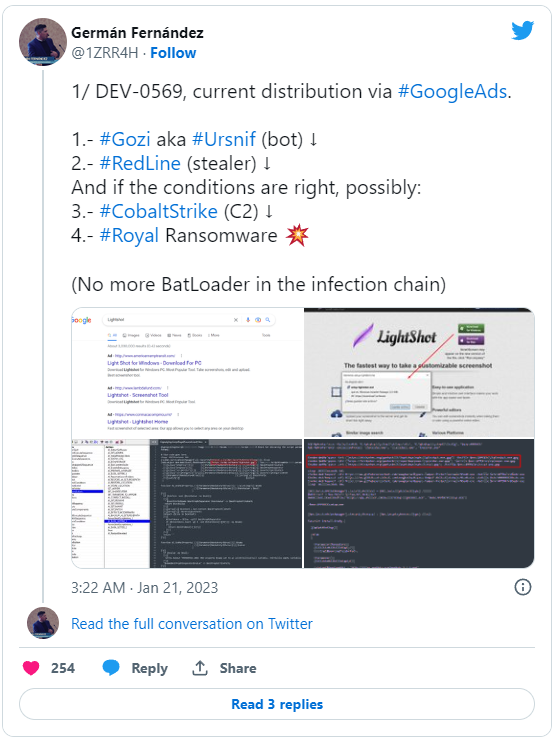

Avanço rápido para 21 de janeiro de 2023, quando o pesquisador do CronUp, Germán Fernández, observou que anúncios recentes do Google promovendo software popular levaram a sites maliciosos utilizando infraestrutura operada pelos agentes de ameaça DEV-0569.

Embora os instaladores mal-intencionados nesta campanha não usem mais o BatLoader, como nas campanhas anteriores vistas pela Microsoft, eles instalam um ladrão de informações (RedLine Stealer) e, em seguida, um downloader de malware (Gozi/Ursnif).

Na campanha atual, o RedLine é usado para roubar dados, como senhas, cookies e carteiras de criptomoedas, enquanto o Gozi/Ursnif é usado para baixar outros malwares.

Fernández disse ao BleepingComputer que vinculou essas novas campanhas ao DEV-0569, pois elas estavam usando o mesmo repositório bitbucket e o URL ads-check[.]com usado nas campanhas relatadas de novembro/dezembro de 2022.

Fernández não esperou o suficiente para ver se o Cobalt Strike e o Royal Ransomware seriam instalados. No entanto, ele disse ao BleepingComputer que acreditava que os hackers acabariam usando a infecção Gozi para eliminar o Cobalt Strike, como o BatLoader fez em campanhas anteriores.

Fernández também acessou o painel da web do DEV-0569 usado para rastrear sua campanha de distribuição de malware e compartilhou capturas de tela no Twitter. Essas capturas de tela mostraram os programas legítimos sendo representados e as inúmeras vítimas em todo o mundo que foram infectadas diariamente.

Questionado sobre quantas pessoas foram infectadas por esta campanha com base nas estatísticas do web panel, disse que só era possível estimar o número.

“Eles limpam os dados do painel todos os dias da campanha, mas tem um dado que pode nos dar uma ideia, é o ID correlativo dos registros (pode ser um valor estimado para o número de vítimas desse painel, no caso o último valor de hoje é 63576)”, disse Fernández ao BleepingComputer.

Outra campanha vinculada ao ransomware CLOP

Para piorar a situação, Fernández descobriu que uma campanha de anúncios do Google diferente, mas semelhante, estava usando a infraestrutura usada anteriormente por um grupo de ameaças rastreado como TA505, conhecido por distribuir o ransomware CLOP.

Nesta campanha de anúncios do Google, os agentes de ameaças distribuem malware por meio de sites que fingem ser softwares populares, como AnyDesk, Slack, Microsoft Teams, TeamViewer, LibreOffice, Adobe e, estranhamente, sites de formulários W-9 IRS.

Fonte: MalwareHunterTeam & Dormann

Uma lista de domínios nesta campanha rastreada pelo CronUp está disponível nesta página do GitHub.

Quando o malware desta campanha for instalado, ele executará um script do PowerShell que baixa e executa uma DLL do site download-cdn[.]com , que o TA505 usava anteriormente.

Fonte: BleepingComputer

No entanto, o pesquisador de ameaças da Proofpoint, Tommy Madjar, disse ao BleepingComputer que este domínio mudou de propriedade no passado e não está claro se o TA505 ainda o está usando.

Independentemente de quem seja o proprietário desses domínios, o grande número de anúncios maliciosos do Google exibidos nos resultados de pesquisa está se tornando um grande problema tanto para os consumidores quanto para as empresas.

Com essas campanhas sendo usadas para obter acesso inicial às redes corporativas, elas podem levar a vários ataques, como roubo de dados, ransomware e até mesmo ataques destrutivos para interromper as operações de uma empresa.

Embora a BleepingComputer não tenha entrado em contato com o Google em relação a este artigo, nós os contatamos na semana passada em relação a uma campanha de malware semelhante distribuída por meio de anúncios do Google.

O Google nos disse na época que as políticas da plataforma são projetadas e aplicadas para evitar a falsificação da identidade da marca.

“Temos políticas robustas que proíbem anúncios que tentam contornar nossa aplicação, disfarçando a identidade do anunciante e personificando outras marcas, e as aplicamos vigorosamente. Analisamos os anúncios em questão e os removemos”, disse o Google ao BleepingComputer.

A boa notícia é que o Google está removendo os anúncios à medida que são relatados e detectados.

A má notícia é que os agentes de ameaças estão constantemente lançando novas campanhas publicitárias e novos sites, tornando-se um jogo gigante de golpes, e não parece que o Google esteja ganhando.