Pesquisadores de segurança cibernética derrubam botnet DDoS por acidente

Ao analisar seus recursos, os pesquisadores da Akamai derrubaram acidentalmente uma botnet de mineração criptográfica que também era usada para ataques distribuídos de negação de serviço (DDoS).

Conforme revelado em um relatório publicado no início deste mês, o malware KmsdBot por trás dessa botnet foi descoberto por membros da Akamai Security Intelligence Response Team (SIRT) após infectar um de seus honeypots.

O KmsdBot visa dispositivos Windows e Linux com uma ampla variedade de arquiteturas e infecta novos sistemas por meio de conexões SSH que usam credenciais de login fracas ou padrão.

Dispositivos comprometidos estão sendo usados para minerar criptomoedas e lançar ataques DDoS, com alguns dos alvos anteriores sendo empresas de jogos e tecnologia, bem como fabricantes de carros de luxo.

Infelizmente para seus desenvolvedores e felizmente para os proprietários de dispositivos, o botnet ainda não possui recursos de persistência para evitar a detecção.

No entanto, isso significa que o malware precisa começar tudo de novo se for detectado e removido ou se apresentar algum mau funcionamento e perder sua conexão com o servidor de comando e controle (C2).

Tango Down

Isso também levou ao fim da botnet depois que as versões atuais do malware KmsdBot foram involuntariamente desativadas pelos pesquisadores da Akamai.

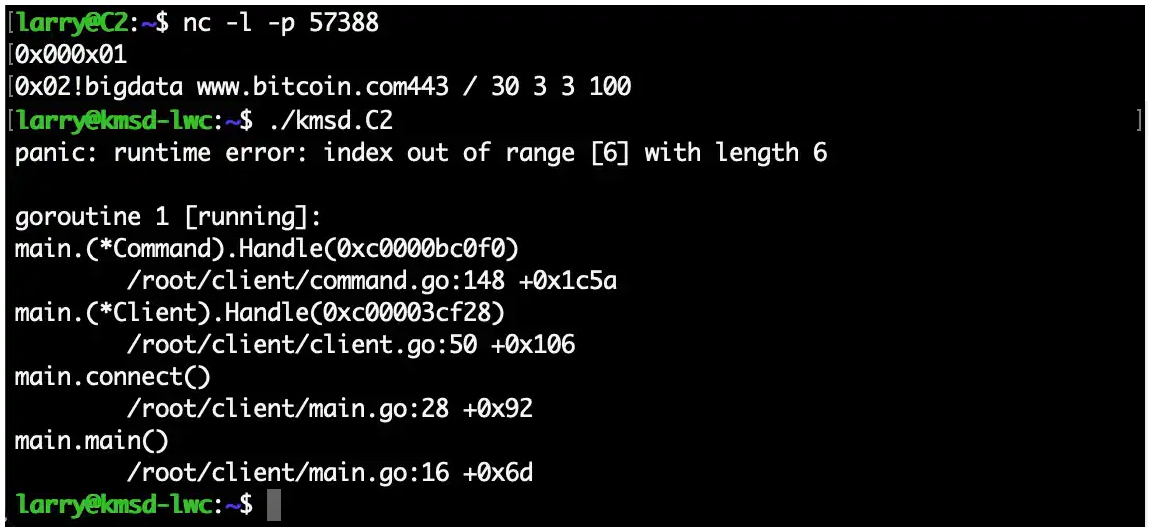

“Em nosso ambiente controlado, conseguimos enviar comandos ao bot para testar sua funcionalidade e assinaturas de ataque”, explicou Larry Cashdollar, pesquisador de vulnerabilidades da Akamai, em um novo relatório .

“Como parte desta análise, um erro de sintaxe fez com que o bot parasse de enviar comandos, efetivamente matando o botnet”.

O que ajudou a derrubar o KmsdBot foi a falta de verificação de erros e “o equivalente de codificação a um erro de digitação”, o que levou o malware a travar e parar de enviar comandos de ataque devido ao número errado de argumentos para o servidor C2.

Basicamente, como Cashdollar explicou, a falha foi causada pela emissão de um comando de ataque em que faltava o espaço entre o site de destino e a porta.

“Esse comando malformado provavelmente travou todo o código do botnet que estava sendo executado em máquinas infectadas e conversando com o C2 – essencialmente, matando o botnet”, acrescentou Cashdollar.

“Como o bot não possui nenhuma funcionalidade para persistência em uma máquina infectada, a única maneira de recuperar é infectar novamente e reconstruir a botnet do zero”.

As organizações que podem ser alvo de botnets usando táticas de disseminação semelhantes são aconselhadas a proteger seus sistemas contra ataques:

- Não usar credenciais fracas e alterar as padrão para servidores ou aplicativos implantados

- Garantir que todo o software implantado esteja atualizado

- Usando autenticação de chave pública para conexões SSH para evitar comprometimento por força bruta de credenciais