Botnet “Zerobot” surge como uma ameaça crescente com novas explorações e capacidades

O botnet Zerobot DDoS recebeu atualizações substanciais que expandem sua capacidade de atingir mais dispositivos conectados à Internet e dimensionar sua rede.

O Microsoft Threat Intelligence Center (MSTIC) está rastreando a ameaça contínua sob o apelido DEV-1061, sua designação para clusters de atividades desconhecidas, emergentes ou em desenvolvimento.

O Zerobot, documentado pela Fortinet FortiGuard Labs no início deste mês, é um malware baseado em Go que se propaga por meio de vulnerabilidades em aplicativos da Web e dispositivos IoT, como firewalls, roteadores e câmeras.

“A distribuição mais recente do Zerobot inclui recursos adicionais, como explorar vulnerabilidades no Apache e Apache Spark (CVE-2021-42013 e CVE-2022-33891 , respectivamente) e novos recursos de ataque DDoS”, disseram os pesquisadores da Microsoft .

Também chamado de ZeroStresser por seus operadores, o malware é oferecido como um serviço DDoS de aluguel para outros criminosos, com o botnet anunciado para venda em várias redes de mídia social.

A Microsoft disse que um domínio com conexões para Zerobot – zerostresser[.]com – estava entre os 48 domínios que foram apreendidos pelo Federal Bureau of Investigation (FBI) dos EUA este mês por oferecer recursos de ataque DDoS a clientes pagantes.

A versão mais recente do Zerobot detectada pela Microsoft não apenas tem como alvo dispositivos não corrigidos e protegidos incorretamente, mas também tenta usar força bruta sobre SSH e Telnet nas portas 23 e 2323 para se espalhar para outros hosts.

A lista de falhas conhecidas recentemente adicionadas exploradas pelo Zerobot 1.1 é a seguinte –

- CVE-2017-17105 (pontuação CVSS: 9,8) – Uma vulnerabilidade de injeção de comando no Zivif PR115-204-P-RS

- CVE-2019-10655 (pontuação CVSS: 9,8) – Uma vulnerabilidade de execução remota de código não autenticada no Grandstream GAC2500, GXP2200, GVC3202, GXV3275 e GXV3240

- CVE-2020-25223 (pontuação CVSS: 9,8) – Uma vulnerabilidade de execução remota de código no WebAdmin do Sophos SG UTM

- CVE-2021-42013 (pontuação CVSS: 9,8) – Uma vulnerabilidade de execução remota de código no Apache HTTP Server

- CVE-2022-31137 (pontuação CVSS: 9,8) – Uma vulnerabilidade de execução remota de código no Roxy-WI

- CVE-2022-33891 (pontuação CVSS: 8,8) – Uma vulnerabilidade de injeção de comando não autenticada no Apache Spark

- ZSL-2022-5717 (pontuação CVSS: N/A) – Uma vulnerabilidade de injeção de comando root remoto no MiniDVBLinux

Após a infecção bem-sucedida, a cadeia de ataque procede ao download de um binário chamado “zero” para uma arquitetura de CPU específica que permite a autopropagação para sistemas mais suscetíveis expostos online.

Além disso, diz-se que o Zerobot prolifera verificando e comprometendo dispositivos com vulnerabilidades conhecidas que não estão incluídas no executável do malware, como CVE-2022-30023 , uma vulnerabilidade de injeção de comando nos roteadores Tenda GPON AC1200.

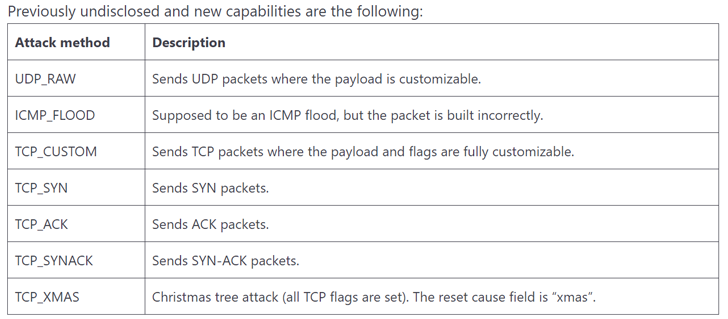

O Zerobot 1.1 incorpora ainda sete novos métodos de ataque DDoS, fazendo uso de protocolos como UDP, ICMP e TCP, indicando “evolução contínua e rápida adição de novos recursos”.

“A mudança para o malware como serviço na economia cibernética industrializou os ataques e tornou mais fácil para os invasores comprar e usar malware, estabelecer e manter o acesso a redes comprometidas e utilizar ferramentas prontas para realizar seus ataques”, disse o técnico gigante disse.

Fonte: https://thehackernews.com/