Novo “Royal Ransomware” surge em ataques multimilionários

Uma operação de ransomware chamada Royal está aumentando rapidamente, visando corporações com demandas de resgate que variam de US$ 250.000 a mais de US$ 2 milhões.

Royal é uma operação lançada em janeiro de 2022 e consiste em um grupo de agentes de ransomware examinados e experientes de operações anteriores.

Ao contrário da maioria das operações de ransomware ativas, a Royal não opera como um Ransomware-as-a-Service, mas sim um grupo privado sem afiliados.

Vitali Kremez, CEO da AdvIntel , disse ao BleepingComputer que eles utilizaram outros criptografadores de operação de ransomware no início, como o BlackCat.

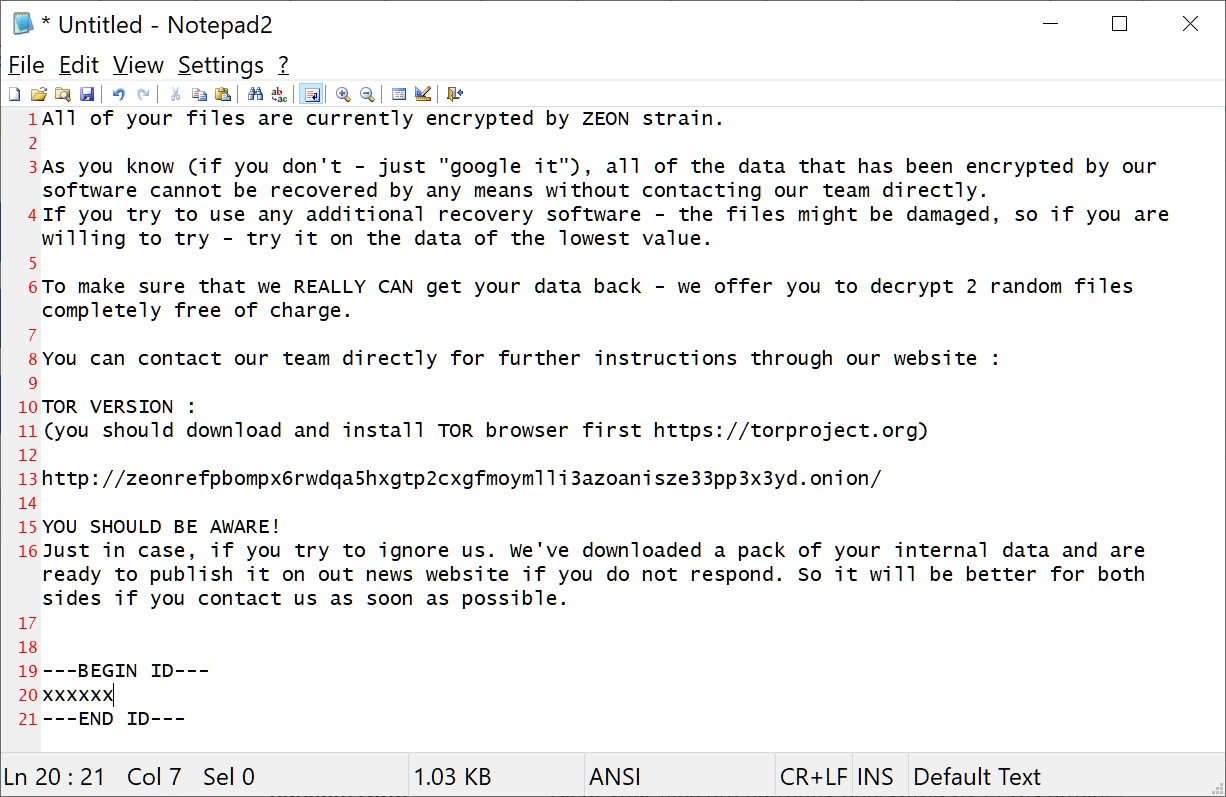

Logo depois, a empresa de crimes cibernéticos começou a usar seus próprios criptografadores , sendo o primeiro Zeon [ Sample ], que gerou notas de resgate muito semelhantes às de Conti.

Fonte: BleepingComputer

No entanto, desde meados de setembro de 2022, a gangue do ransomware mudou novamente para ‘Royal’ e está usando esse nome em notas de resgate geradas por um novo criptografador.

Como a Royal viola suas vítimas

A operação Royal está operando nas sombras, não usando um site de vazamento de dados e mantendo as notícias de seus ataques em segredo.

No entanto, como a gangue se tornou mais ativa este mês, as vítimas apareceram no BleepingComputer e uma amostra foi carregada no VirusTotal .

Em conversas com Kremez e uma vítima, o BleepingComputer criou uma imagem melhor de como a gangue opera.

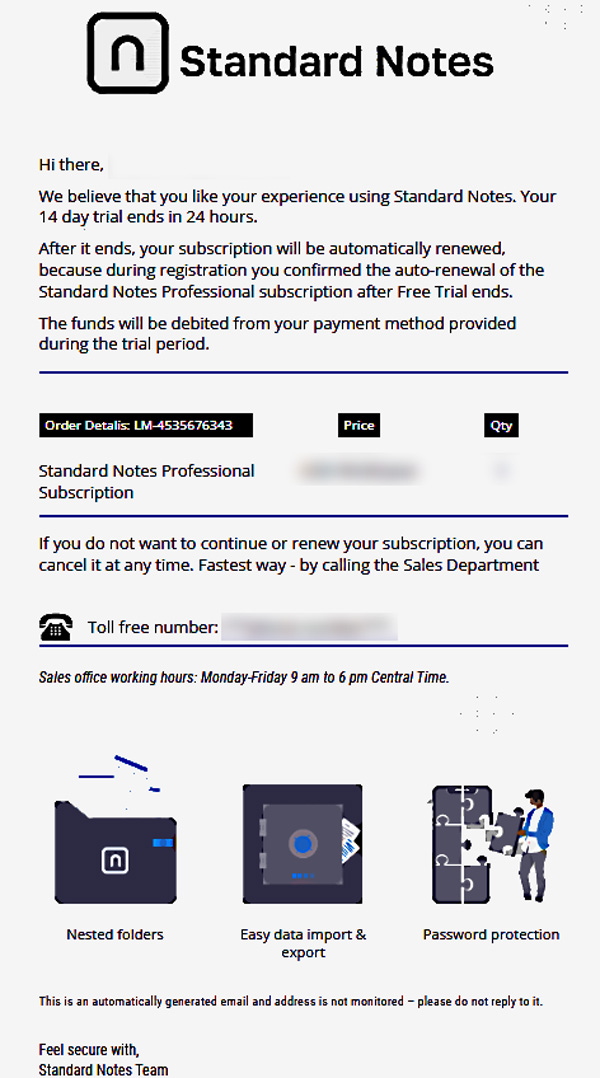

De acordo com Kremez, o grupo Royal utiliza ataques de phishing de retorno de chamada direcionados, onde eles se passam por fornecedores de software e entrega de alimentos em e-mails que fingem ser renovações de assinatura.

Esses e-mails de phishing contêm números de telefone que a vítima pode entrar em contato para cancelar a suposta assinatura, mas, na realidade, é um número de um serviço contratado pelos agentes da ameaça.

Fonte: AdvIntel

Quando uma vítima liga para o número, os agentes da ameaça usam engenharia social para convencê-la a instalar o software de acesso remoto, que é usado para obter acesso inicial à rede corporativa.

Uma vítima real que conversou com a BleepingComputer compartilhou que os agentes de ameaças violaram sua rede usando uma vulnerabilidade em seu aplicativo da Web personalizado, mostrando que os agentes de ameaças também estão sendo criativos na forma como obtêm acesso a uma rede.

Depois de obter acesso a uma rede, eles realizam as mesmas atividades normalmente usadas por outras operações de ransomware operadas por humanos. Eles implantam o Cobalt Strike para persistência, coletam credenciais, espalham-se lateralmente pelo domínio do Windows, roubam dados e, por fim, criptografam dispositivos.

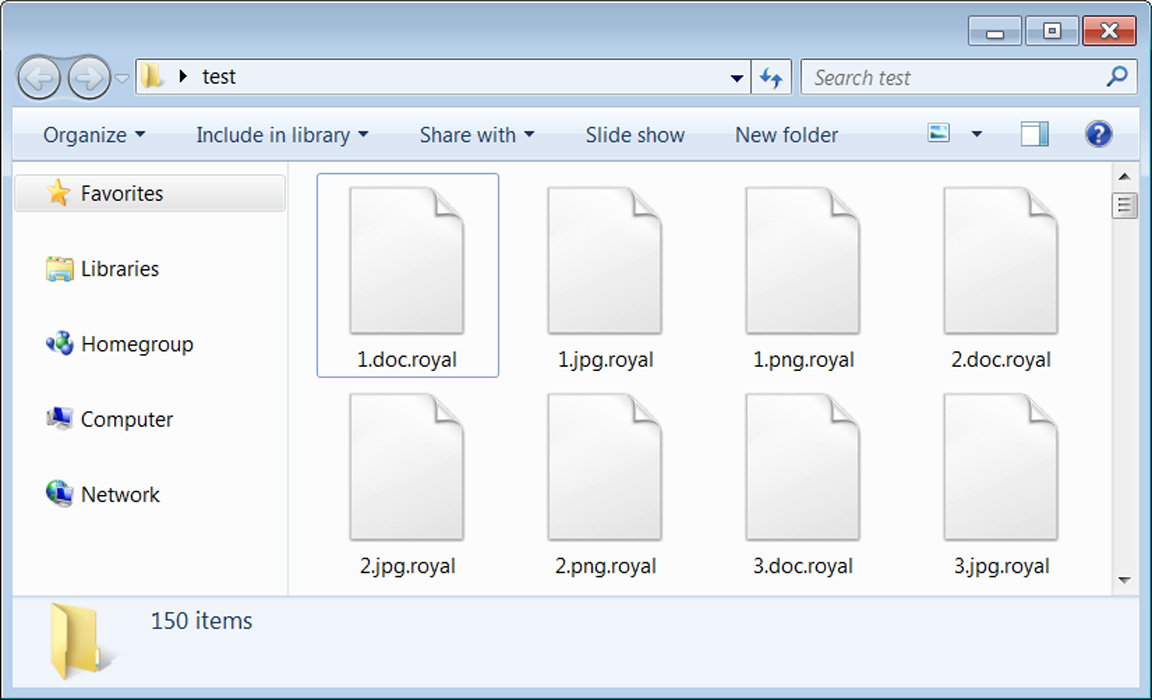

Ao criptografar arquivos, o criptografador Royal anexará a extensão .royal aos nomes dos arquivos criptografados. Por exemplo, test.jpg seria criptografado e renomeado para test.jpg.royal, conforme mostrado abaixo.

Fonte: BleepingComputer

Uma vítima do Royal também disse ao BleepingComputer que eles visam máquinas virtuais criptografando diretamente seus arquivos de disco virtual (VMDK). Os agentes de ameaças imprimem as notas de resgate em impressoras de rede ou as criam em dispositivos Windows criptografados.

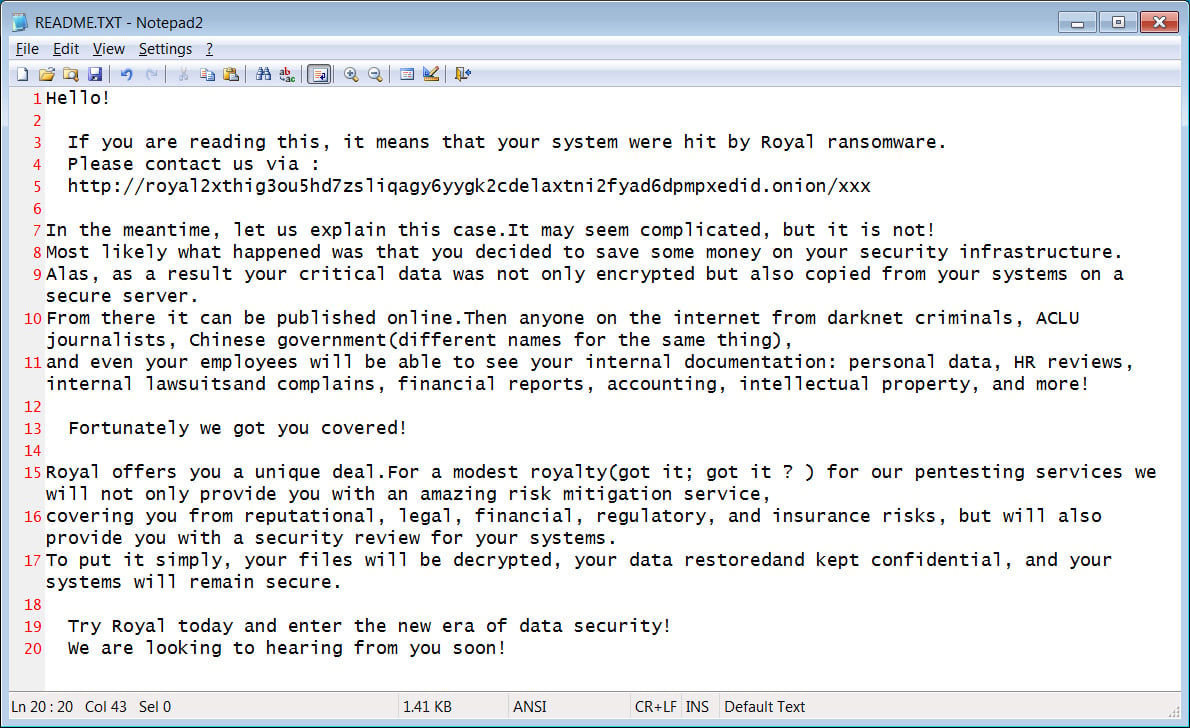

Essas notas de resgate são denominadas README.TXT e contêm um link para a página de negociação privada do Tor da vítima em royal2xthig3ou5hd7zsliqagy6yygk2cdelaxtni2fyad6dpmpxedid.onion. XXX na nota de resgate abaixo foi editado, mas é exclusivo da vítima.

Fonte: BleepingComputer

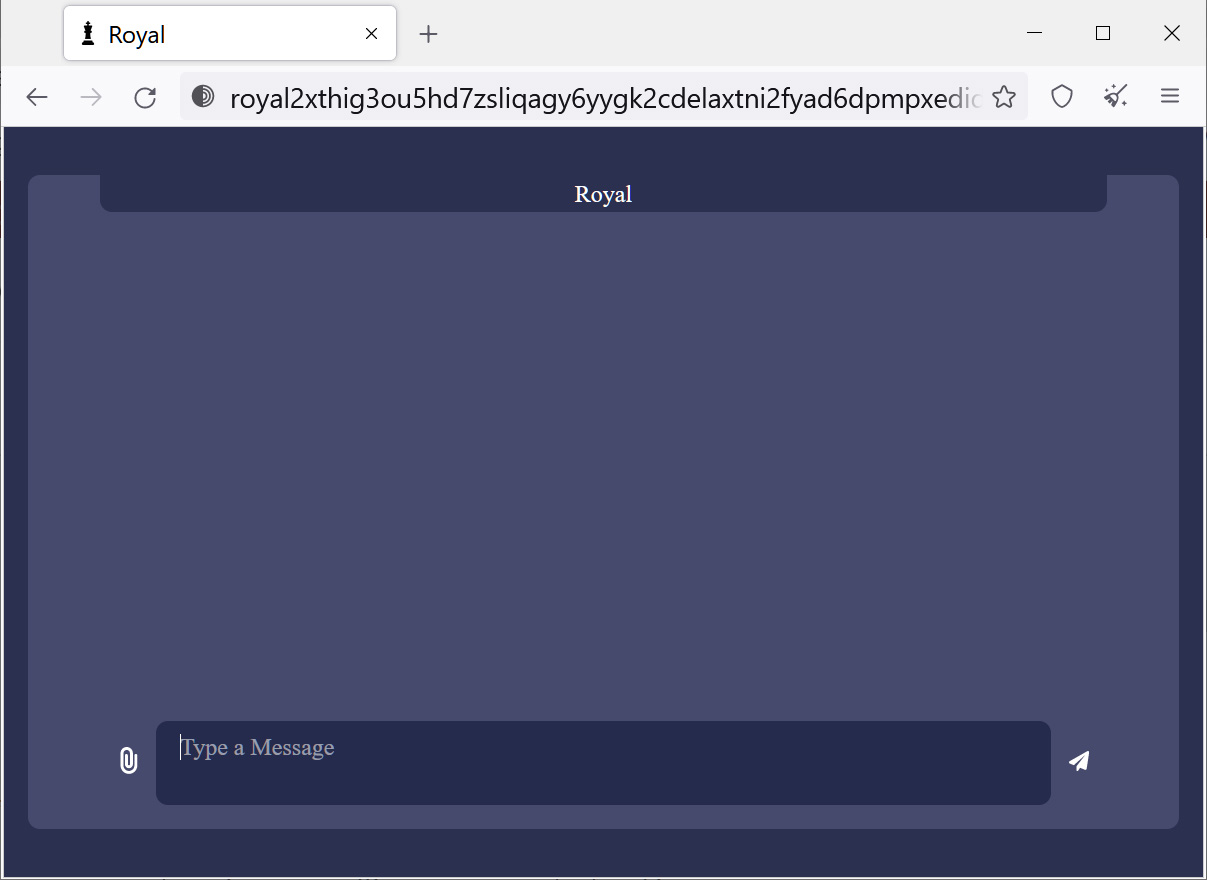

O site de negociação do Tor não tem nada de especial, simplesmente contendo uma tela de bate-papo onde a vítima pode se comunicar com os operadores do Royal ransomware.

Como parte dessas negociações, a gangue do ransomware fornecerá a demanda de resgate, com demandas de resgate entre US$ 250.000 e mais de US$ 2 milhões.

A gangue do ransomware também geralmente descriptografa alguns arquivos para as vítimas provarem que seu decodificador funciona e compartilhar listas de arquivos dos dados roubados.

Fonte: BleepingComputer

O BleepingComputer não tem conhecimento de pagamentos bem-sucedidos e não viu um decodificador para esta família de ransomware.

Embora o grupo afirme roubar dados para ataques de dupla extorsão, não parece que um site de vazamento de dados tenha sido lançado sob a marca Royal ainda.

No entanto, é altamente recomendável que os administradores de rede, janelas e segurança fiquem de olho nesse grupo, pois eles estão aumentando rapidamente as operações e provavelmente se tornarão uma das operações de ransomware mais importantes para empresas.

Atualização 29/08/22: Artigo atualizado com algumas correções, incluindo data de lançamento e exemplo de phishing de retorno de chamada.