Desenvolvedores de malware já conseguiram dar “Bypass” no novo recurso de segurança do Android 13

Os desenvolvedores de malware para Android já estão ajustando suas táticas para contornar um novo recurso de segurança de ‘configuração restrita’ introduzido pelo Google no recém-lançado Android 13.

O Android 13 foi lançado esta semana, com o novo sistema operacional sendo lançado nos dispositivos Google Pixel e o código fonte publicado no AOSP.

Como parte desta versão, o Google tentou paralisar o malware móvel que tentava habilitar permissões poderosas do Android, como AccessibilityService, para realizar um comportamento malicioso e furtivo em segundo plano.

No entanto, analistas da Threat Fabric hoje dizem que os autores de malware já estão desenvolvendo droppers de malware para Android que podem contornar essas restrições e fornecer cargas úteis que desfrutam de altos privilégios no dispositivo de um usuário.

Segurança do Android 13

Nas versões anteriores do Android, a maioria dos malwares móveis chegou a milhões de dispositivos por meio de aplicativos dropper disponíveis na Play Store, que se disfarçam de aplicativos legítimos.

Durante a instalação, os aplicativos de malware solicitam que os usuários concedam acesso a permissões arriscadas e, em seguida, façam sideload (ou descarte) de cargas maliciosas, abusando dos privilégios do Serviço de Acessibilidade.

Os Serviços de Acessibilidade são um sistema de assistência a pessoas com deficiência no Android que é amplamente utilizado para permitir que os aplicativos executem furtos e toques, voltem ou retornem à tela inicial. Tudo isso é feito sem o conhecimento ou permissão do usuário.

Normalmente, o malware usa o serviço para conceder a si mesmo permissões adicionais e impedir que a vítima exclua manualmente o aplicativo malicioso.

No Android 13, os engenheiros de segurança do Google introduziram um recurso de ‘configuração restrita’, que impede que aplicativos carregados por sideload solicitem privilégios do Serviço de Acessibilidade, limitando a função a APKs originados do Google Play.

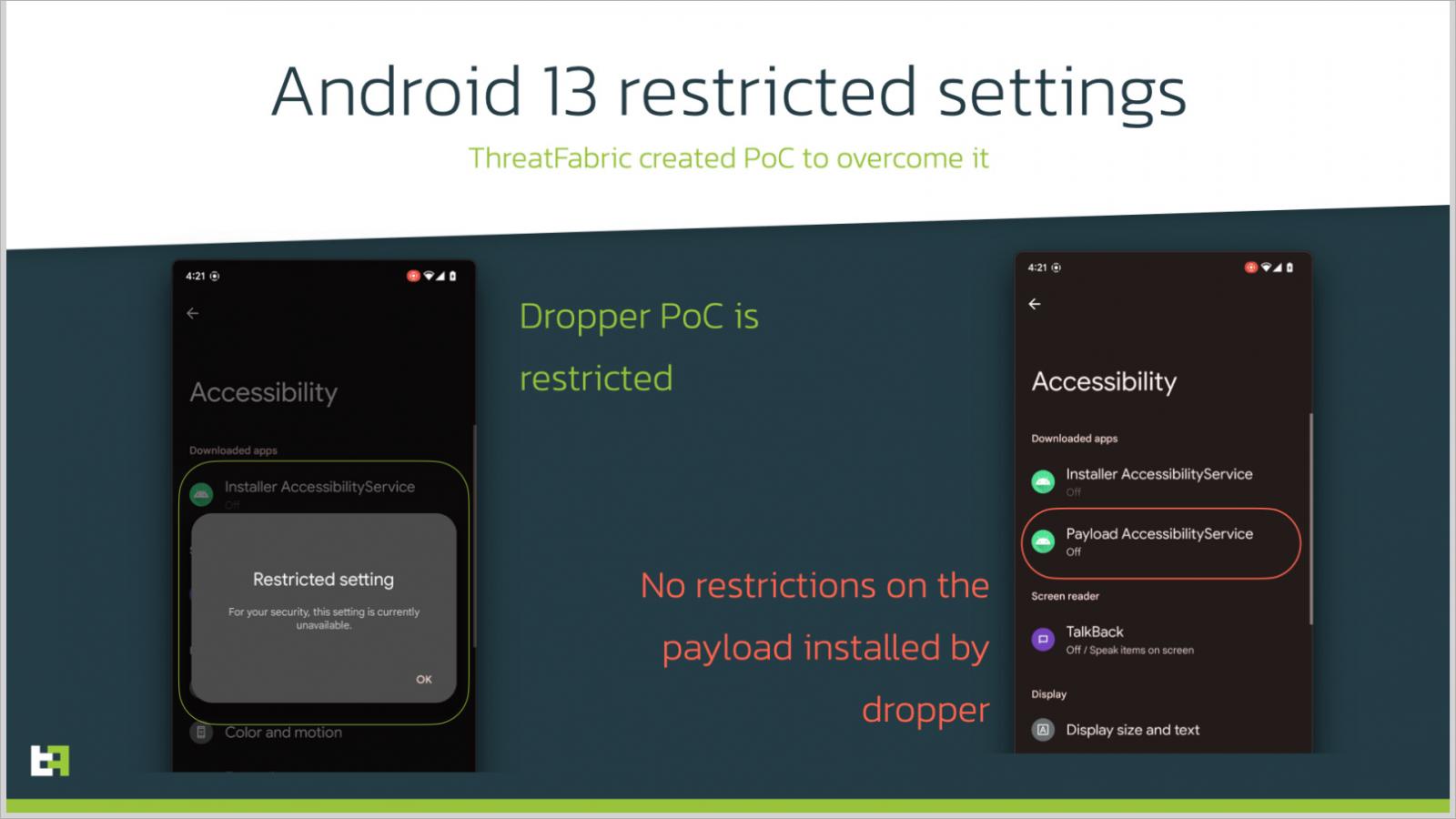

No entanto, os pesquisadores da ThreatFabric conseguiram criar um conta-gotas de prova de conceito que contornava facilmente esse novo recurso de segurança para obter acesso aos Serviços de Acessibilidade.

Fonte: ThreatFabric

Ignorando as configurações restritas do Android

Em um novo relatório divulgado hoje, o Threat Fabric descobriu um novo dropper de malware para Android que já está adicionando novos recursos para contornar o novo recurso de segurança de configuração restrita.

Enquanto acompanhava as campanhas de malware Xenomorph Android, o Threat Fabric descobriu um novo dropper ainda em desenvolvimento. Este conta-gotas foi nomeado “BugDrop” após as muitas falhas que afligem sua operação nesta fase inicial.

Este novo dropper apresenta código semelhante ao Brox, um projeto de tutorial de desenvolvimento de malware distribuído gratuitamente que circula em fóruns de hackers, mas com uma modificação em uma string da função do instalador.

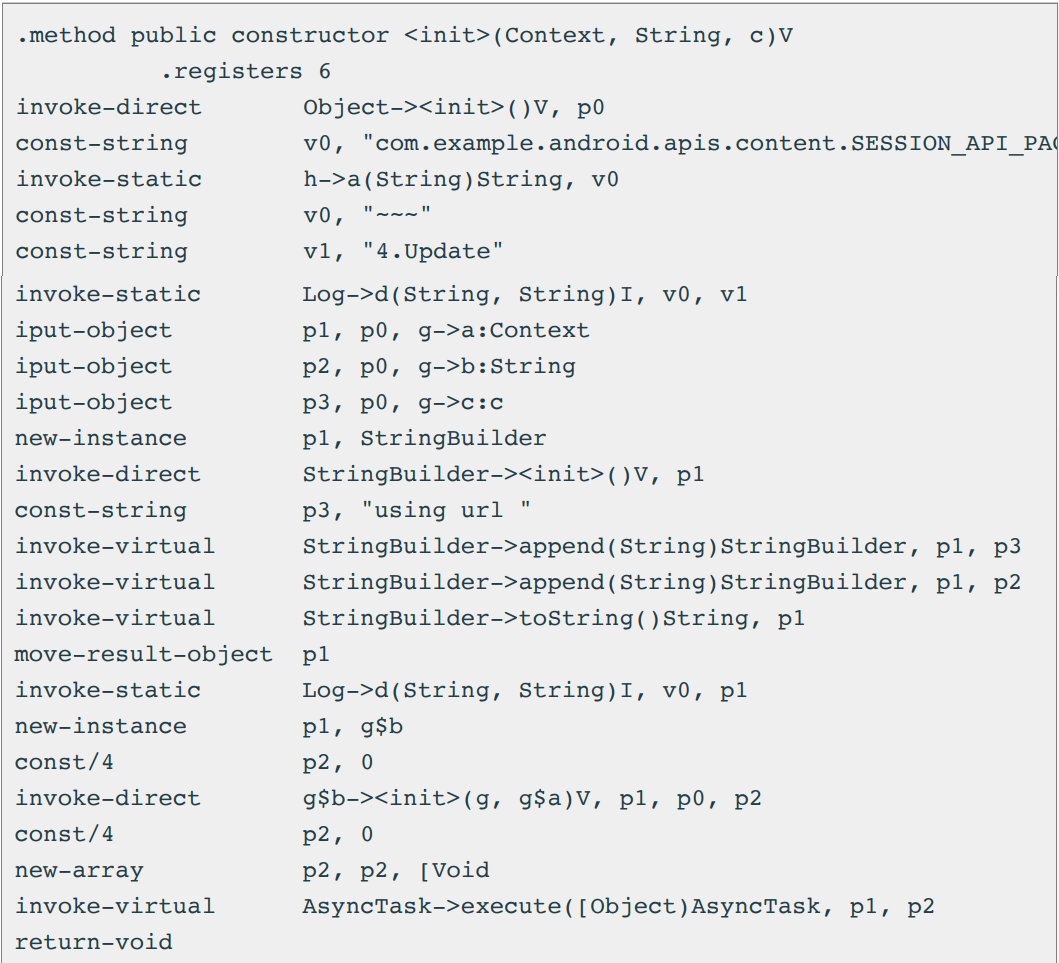

“O que chamou nossa atenção é a presença no código Smali da string “com.example.android.apis.content.SESSION_API_PACKAGE_INSTALLED”, explica o Threat Fabric no relatório.

“Esta string, que não está presente no código Brox original, corresponde à ação exigida pelos intents para criar um processo de instalação por sessão.”

Aplicativos de terceiros têm dois métodos para instalar outros aplicativos. O primeiro e mais comum é o método de instalação não baseado em sessão, que basicamente transfere a instalação de um único arquivo APK para o instalador do pacote do sistema.

O segundo é o método de instalação baseado em sessão, que permite que os aplicativos confirmem a instalação de um ou mais arquivos APK de uma só vez. Comumente usado por aplicativos na Play Store, ele permite a instalação de vários arquivos APK de uma só vez, com aplicativos distribuídos como um único APK “base” e vários APKs “divididos” (ou seja, pacotes de idiomas).

No Android 13, o Google decidiu restringir o acesso ao Accessibility Service e Notification Listener, duas APIs altamente privilegiadas, apenas para aplicativos que usam o método de instalação baseado em sessão.

Os aplicativos carregados por sideload por meio do método de instalação baseado em sessão não verão a caixa de diálogo “Configuração restrita” e, portanto, os usuários poderão habilitar seu Serviço de Acessibilidade e/ou Ouvinte de Notificação.

Se os droppers de malware, como o BugDrop, usarem esse método de instalação para carregar de lado a carga de malware, o Android 13 reconhecerá o uso da API e não aplicará a restrição.

“Quando totalmente implementada, essa pequena modificação contornaria totalmente as novas medidas de segurança do Google, mesmo antes de serem efetivamente implementadas”, comenta o Threat Fabric.

A BleepingComputer entrou em contato com o Google com mais perguntas sobre esse desvio e atualizará a história com qualquer resposta.

Grupo hadoken

BugDrop ainda é um trabalho em andamento por um grupo de autores e operadores de malware chamado ‘Hakoden’, que também são responsáveis por criar o dropper Gymdrop e o trojan bancário Xenomorph Android.

Quando o BugDrop estiver pronto para implantação em massa, espera-se que seja usado em campanhas Xenomorph, permitindo roubo de credenciais no dispositivo e comportamento de fraude nos dispositivos Android mais recentes.

Além disso, as amostras mais recentes do Xenomorph analisadas pelo Threat Fabric adicionaram módulos de trojan de acesso remoto (RAT), tornando o malware uma ameaça ainda mais potente.

Post atualizado em 18/08/22 para refletir melhor como os autores do malware usam a instalação baseada em sessão para acessar a API do Android mencionada e contornar a restrição do Serviço de Acessibilidade, graças a informações detalhadas compartilhadas pelo jornalista Android Mishaal Rahman.

Para um mergulho mais aprofundado sobre como o novo sistema de segurança funciona e quais são seus pontos fracos, confira esta postagem no blog.