Ataques adversários podem causar amplificação de DNS, enganar sistemas de defesa de rede, segundo estudo de aprendizado de máquina

Nos últimos anos, houve um interesse crescente no uso de aprendizado de máquina e aprendizado profundo em segurança cibernética, especialmente na detecção e prevenção de intrusões de rede.

No entanto, de acordo com um estudo realizado por pesquisadores da Citadel, uma faculdade militar na Carolina do Sul, EUA, modelos de aprendizado profundo treinados para detecção de intrusão de rede podem ser contornados por meio de ataques adversários, dados especialmente criados que enganam as redes neurais para mudar seu comportamento.

Ataques de amplificação de DNS

O estudo (PDF) se concentra na amplificação de DNS, um tipo de ataque de negação de serviço no qual o invasor falsifica o endereço IP da vítima e envia várias solicitações de pesquisa de nome para um servidor DNS. O servidor enviará todas as respostas para a vítima. Como uma solicitação de DNS é muito menor que a resposta, ela resulta em um ataque de amplificação em que a vítima é inundada com tráfego falso.

“Decidimos estudar o aprendizado profundo na amplificação de DNS devido à crescente popularidade dos sistemas de detecção de intrusão baseados em aprendizado de máquina”, disse Jared Mathews, principal autor do artigo, ao The Daily Swig. “A amplificação de DNS é uma das formas mais populares e destrutivas de ataques DoS, por isso queríamos explorar a viabilidade e a resiliência de um modelo de aprendizado profundo treinado nesse tipo de tráfego de rede.”

Atacando o modelo

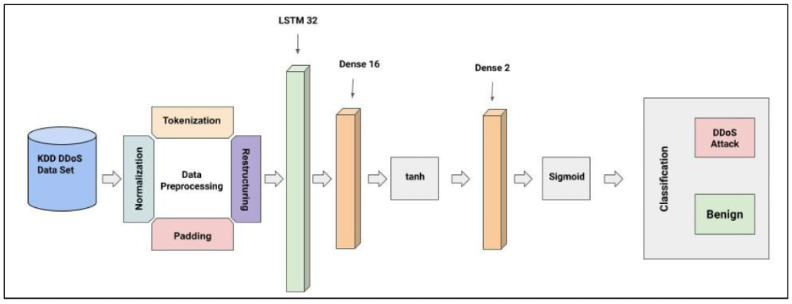

Para testar a resiliência dos sistemas de detecção de intrusão de rede, os pesquisadores criaram um modelo de aprendizado de máquina para detectar tráfego de amplificação de DNS. Eles treinaram uma rede neural profunda no conjunto de dados KDD DDoS de código aberto. O modelo alcançou mais de 98% de precisão na detecção de pacotes de dados malignos.

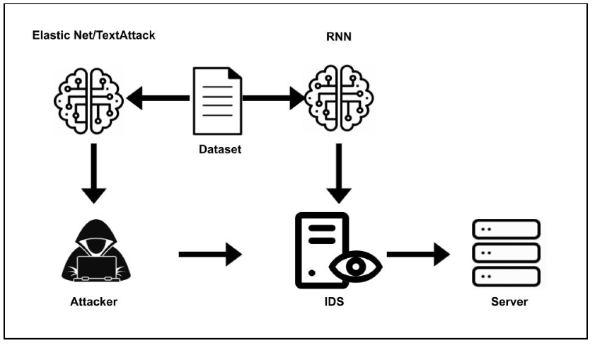

Para testar a resiliência do sistema de detecção de intrusão de rede baseado em ML, os autores o compararam ao Elastic-Net Attack on Deep Neural Networks (EAD) e ao TextAttack, duas técnicas populares de ataque adversário.

“Escolhemos o TextAttack e o Elastic-Net Attack devido aos seus resultados comprovados em processamento de linguagem natural e processamento de imagem, respectivamente”, disse Mathews.

Embora os algoritmos de ataque não fossem inicialmente destinados a serem aplicados a pacotes de rede, os pesquisadores conseguiram adaptá-los para essa finalidade. Eles usaram os algoritmos para gerar pacotes de amplificação de DNS que passaram como tráfego benigno quando processados pelo sistema NIDS de destino. Ambas as técnicas de ataque mostraram-se eficazes, reduzindo significativamente a precisão do sistema de detecção de intrusão na rede e causando grandes quantidades de falsos positivos e falsos negativos. “Embora ambos os ataques possam facilmente gerar exemplos adversários com os dados de amplificação de DNS que usamos, o TextAttack foi mais adequado para perturbar minimamente os tipos de dados nos recursos do pacote”, disse Mathews. Os pesquisadores ainda não testaram o ataque em sistemas de detecção de intrusão prontos para uso, mas planejam fazê-lo e relatar as descobertas no futuro.

Complexidades do uso de ML em segurança cibernética

Os pesquisadores concluem que é relativamente fácil enganar sistemas de detecção de intrusão de uma rede de aprendizado de máquina com ataques adversários, e é possível pegar algoritmos adversários que foram inicialmente destinados a outro aplicativo e adaptá-los a classificadores de rede.

“A maior vantagem seria que o uso de deep learning em segurança de rede não é uma solução simples e, como NIDS autônomo, eles são bastante frágeis”, disse Mathews.

“Para um classificador usado para detectar ataques em redes críticas, deve haver testes extensivos. O uso desses modelos DL em conjunto com um NIDS baseado em regras como detector secundário também pode ser muito eficaz.”

A equipe está expandindo suas descobertas para outros tipos de ataques, incluindo tráfego DDoS de IoT.

Fonte: https://portswigger.net/