Vulnerabilidades críticas no Zabbix Web Frontend permitem bypass de autenticação, execução de código em servidores

Duas vulnerabilidades na plataforma de monitoramento de código aberto Zabbix podem permitir que um invasor ignore a autenticação e execute código arbitrário em um servidor de destino.

As falhas de segurança foram encontradas no Zabbix Web Frontend, uma plataforma usada para coletar, centralizar e rastreie métricas como carga de CPU e tráfego de rede em infraestruturas inteiras. Pesquisadores da SonarSource, que descobriram os bugs, observaram que o Zabbix é um alvo de alto perfil para os agentes de ameaças devido à sua popularidade, recursos e sua “posição privilegiada na maioria das redes da empresa”.

Problemas

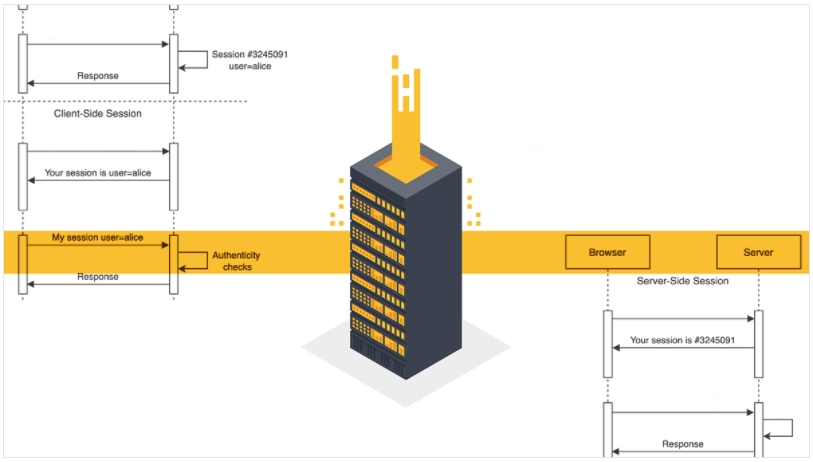

A primeira vulnerabilidade, rastreada como CVE-2022-23131, que recebeu uma gravidade de 9.1, é o armazenamento inseguro da sessão do lado do cliente que leva ao desvio de autenticação.

Uma ressalva para isso é que, para realizar o ataque, a autenticação SAML precisa estar habilitada, e o agressor precisa saber o nome de usuário do usuário do Zabbix (ou usar a conta de convidado, que é desabilitada por padrão), um aviso de segurança do Zabbix observa.

A segunda vulnerabilidade encontrada pelo SonarSource, rastreada como CVE-2022-23134, é classificada como de gravidade média e permite que algumas etapas do arquivo setup.php sejam acessíveis não apenas por superadministradores, mas também por usuários não autenticados.

Um ator mal-intencionado pode passar por verificações de etapas e potencialmente alterar a configuração do Zabbix Frontend, uma nota consultiva.

Corrija agora

Em uma postagem no blog da SonarSource, os pesquisadores disseram que ao escrever e revisar o código relacionado a importantes recursos de segurança, “ é fácil fazer as mesmas suposições que o desenvolvedor original que introduziu a vulnerabilidade”.

Eles escreveram: “Aqui, não houve testes de integração relacionados ao armazenamento de sessão do lado do cliente que pudessem detectar esse comportamento.

“Sempre forneça acesso a serviços sensíveis com acessos internos estendidos (por exemplo, orquestração, monitoramento) sobre VPNs ou um conjunto restrito de endereços IP, proteja as permissões do sistema de arquivos para evitar alterações não intencionais, remova scripts de configuração etc.”

Finalmente, os pesquisadores recomendaram atualizar todas as instâncias que executam um Zabbix Web Frontend para 6.0.0beta2, 5.4.9, 5.0.19 ou 4.0.37.

Fonte: https://portswigger.net/