A onipresente ferramenta Log4j de dia zero representa uma grave ameaça para a Internet

Minecraft é o primeiro, mas certamente não o último, aplicativo conhecido por ser afetado.

O código de exploração foi lançado para uma vulnerabilidade de execução de código grave no Log4j, um utilitário de registro de código aberto que é usado em inúmeros aplicativos, incluindo aqueles usados por grandes organizações empresariais, vários sites relataram na última quinta-feira.

A notícia da vulnerabilidade veio à tona em sites voltados para usuários do Minecraft , o jogo mais vendido de todos os tempos. Os sites avisaram que os hackers podem executar código malicioso em servidores ou clientes que executam a versão Java do Minecraft , manipulando mensagens de log, incluindo coisas digitadas em mensagens de bate-papo. A imagem ficou mais terrível ainda quando Log4j foi identificado como a fonte da vulnerabilidade e o código de exploração foi descoberto postado online.

Um grande negócio

“O lado do Minecraft parece uma tempestade perfeita, mas suspeito que veremos aplicativos e dispositivos afetados continuarem a ser identificados por um longo tempo”, disse HD Moore, fundador e CTO da plataforma de descoberta de rede Rumble. “Este é um grande negócio para ambientes vinculados a tempos de execução Java mais antigos: front-ends da Web para vários dispositivos de rede, ambientes de aplicativos mais antigos usando APIs legadas e servidores Minecraft , devido à sua dependência de versões mais antigas para compatibilidade de mod.”

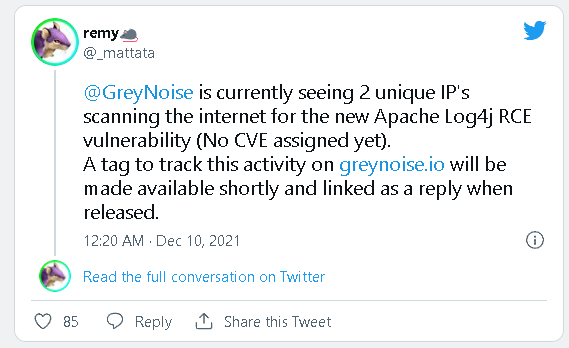

Já estão surgindo relatórios de servidores que executam varreduras em toda a Internet na tentativa de localizar servidores vulneráveis.

Log4j é incorporado a uma série de estruturas populares, incluindo Apache Struts2, Apache Solr, Apache Druid e Apache Flink. Isso significa que um número estonteante de aplicativos de terceiros também pode ser vulnerável a exploits da mesma severidade daqueles que ameaçam os usuários do Minecraft .

No momento em que este post foi ao ar, não se sabia muito sobre a vulnerabilidade. Uma das poucas fontes iniciais fornecendo um número de rastreamento para a vulnerabilidade foi o Github, que disse ser CVE-2021-44228 . A empresa de segurança Cyber Kendra na quinta-feira passada relatou que o dia Log4j RCE Zero foi descartado na Internet e concordou com Moore que “atualmente existem muitos sistemas populares no mercado que foram afetados”.

A Apache Foundation ainda não divulgou a vulnerabilidade e os representantes não responderam a um e-mail. Esta página do Apache reconhece a recente correção de uma vulnerabilidade séria. Moore e outros pesquisadores disseram que o bug de desserialização do Java deriva do Log4j fazer solicitações de rede por meio do JNDI para um servidor LDAP e executar qualquer código que seja retornado. O bug é disparado dentro de mensagens de log com o uso da sintaxe $ {}.

Relatórios adicionais da empresa de segurança LunaSec disseram que as versões do Java superiores a 6u211, 7u201, 8u191 e 11.0.1 são menos afetadas por este vetor de ataque, pelo menos em teoria, porque o JNDI não pode carregar código remoto usando LDAP. Os hackers ainda podem contornar isso aproveitando as classes já presentes no aplicativo de destino. O sucesso dependeria da existência de gadgets perigosos no processo, o que significa que as versões mais recentes do Java ainda podem impedir a execução do código, mas apenas dependendo das especificações de cada aplicativo.

O LunaSec continuou dizendo que os serviços em nuvem do Steam e da Apple iCloud também foram afetados. Os pesquisadores da empresa também apontaram que uma vulnerabilidade de alta gravidade diferente em struts levou ao comprometimento da Equifax em 2017 , que divulgou detalhes confidenciais para mais de 143 milhões de consumidores nos Estados Unidos.

Cyber Kendra disse que em novembro a equipe de segurança do Alibaba Cloud divulgou uma vulnerabilidade no Log4j2 – o sucessor do Log4j – que se originava de funções de análise recursiva, que os invasores podiam explorar criando solicitações maliciosas que acionavam a execução remota de código. A empresa recomendou fortemente que as pessoas usassem a versão mais recente do Log4j2 disponível aqui .

O que isso significa para o Minecraft

O fórum de jogos Spigot disse que as versões 1.8.8 do Minecraft até a versão mais atual 1.18 são vulneráveis, assim como outros servidores de jogos populares, como o Wynncraft . Enquanto isso, o servidor de jogos e o site de notícias Hypixel exortou os jogadores do Minecraft a tomarem cuidado extra.

“O problema pode permitir acesso remoto ao seu computador por meio dos servidores nos quais você se conecta ”, escreveram os representantes do site. “Isso significa que qualquer servidor público que você acessar cria o risco de ser hackeado.”

A reprodução de exploits para esta vulnerabilidade no Minecraft não é simples porque o sucesso depende não apenas da versão do Minecraft em execução, mas também da versão da estrutura Java na qual o aplicativo do Minecraft está sendo executado. Parece que as versões mais antigas do Java têm menos proteções de segurança integradas que tornam as explorações mais fáceis.

Na sexta-feira, o Minecraft lançou uma nova versão do jogo que corrige a vulnerabilidade.

“Estamos cientes das discussões recentes sobre a exploração pública de uma vulnerabilidade de execução remota de código Log4j que afeta vários produtos Apache de toda a indústria”, disse a Microsoft em um comunicado. “Tomamos medidas para manter nossos clientes seguros e protegidos, o que inclui a implementação de uma correção que bloqueia esse problema para o Java Edition 1.18.1. Os clientes que aplicam a correção estão protegidos.”

Para aqueles que não podem instalar a correção imediatamente, Spigot e outras fontes disseram que adicionar o sinalizador JVM -Dlog4j2.formatMsgNoLookups=trueneutraliza a ameaça para a maioria das versões do Java. O Spigot e muitos outros serviços já inseriram a bandeira nos jogos que disponibilizam aos usuários.

Para adicionar o sinalizador, os usuários devem ir ao inicializador, abrir a guia de instalações, selecionar a instalação em uso e clicar em “…”> “Editar”> “MAIS OPÇÕES” e colar -Dlog4j2.formatMsgNoLookups=true no final dos sinalizadores JVM.

Por enquanto, as pessoas devem prestar muita atenção a esta vulnerabilidade e seu potencial para desencadear ataques de alto impacto contra uma ampla variedade de aplicativos e serviços. Para usuários do Minecraft , isso significa evitar servidores desconhecidos ou usuários não confiáveis. Para usuários de software de código-fonte aberto, significa verificar se ele depende do Log4j ou do Log4j2 para registro. Esta é uma história de última hora. Haverá atualizações se houver mais informações disponíveis.

Fonte: https://arstechnica.com/